Assiste.com

Ad-Aware (n'existe plus depuis le 18 janvier 2011)

Ad-Aware n'existe plus. Il a été détourné par un groupe maffieux (arnaques, crapuleries) le 18 janvier 2011 sous le nom de Adaware. Voir « Ad-Aware polémique ».

cr 28.10.2002 r+ 20.06.2022 r- 22.02.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Les temps changent !

Adaware (sans trait d'union) n'est pas du tout Ad-Aware (avec trait d'union) !

C'est une escroquerie exploitant une homophonie par le groupe maffieux du Web qui vendait la version gratuite d'Ad-Aware (et bien d'autres logiciels gratuits) !

Lire Ad-Aware polémique.

Ad-Aware s'est fait connaître, en 1999, en étant, initialement, un simple outil révélant les Web-Bug (le dispositif le plus répandu d'espionnage, appelé pudiquement tracking).

Puis Ad-Aware devient un anti-adware efficace.

Puis Ad-Aware a évolué en ajoutant la recherche de malveillances non virales (appelées, de manière vague et générique, spywares ou malwares ou trojans).

Ad-Aware s'écroule ensuite et disparaît de tous les comparatifs. Il n'est plus maintenu.

Le 18 janvier 2011, Ad-Aware est racheté dans des conditions entourées de mystères, qui font fortement penser à une spoliation, par des personnes troubles, impliquées dans plusieurs escroqueries sur le Web, qualifiées de mafieux du Web. Ils sont impliqués, entre autre, dans la vente de logiciels gratuits !, dont, précisemment, Ad-Aware (voir Ad-aware - Polémiques et secrets du changement de mains).

À partir de sa version 10 du 07.05.2012, le groupe maffieux ayant détourné Ad-Aware, qui s'appelle désormais Adaware, signe avec BitDefender et c'est le moteur BitDefender qui ajoute une fonction antivirale à Adaware. Curieusement, cette implémentation fonctionne mal et Adaware échoue sans cesse là où Bitdefender réussi.

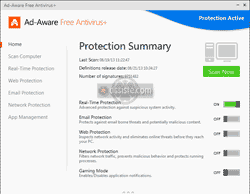

| Ad-Aware Free Antivirus + | Ad-Aware Security Personnelle | Ad-Aware Security Pro | Ad-Aware Security Total | |

|---|---|---|---|---|

| Antivirus gratuit et rapide avec notre anti-spyware légendaire. | Faites des achats en ligne en toute sécurité | Sécurité professionnelle pour votre PC | Sécurité totale pour votre PC | |

| Gratuit | ||||

| Anti-spyware / Anti-Adware Moteur classique d'Ad-Aware | ||||

| Antivirus (moteur Bitdefender) | ||||

| Navigation sécurisée (filtre du web ajouté aux navigateurs, fonctionnant sur la base de listes de domaines malicieux et d'URL de phishing en liste noire - Pour en savoir plus, on se reportera au dossier sur les filtres anti-phishing et anti-malwares des navigateurs.). | ||||

| Protection en temps réel (analyse heuristique en fonctionnement on-access) | ||||

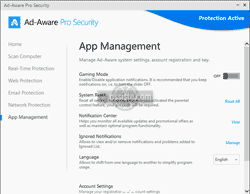

| Mode jeu (pas d'interaction - pas de notification durant les phases de jeu ou de lecture vidéo - ne jamais oublier de réactiver le mode notification dès la sortie d'une phase de jeu ou de lecture vidéo) | ||||

| Analyse antivirale des téléchargements | ||||

| Achats en ligne sécurisés | ||||

| Analyses des disques dur externes (USB) | ||||

| Coffre fort pour les identifiants et données personnelles | ||||

| Pare-feu | ||||

| Sandboxing | ||||

| Analyse des emails en temps réel | ||||

| Contrôle parental | ||||

| Verrouillage des informations sensibles | ||||

| Suppression définitive des fichiers (voir Effaceur de sécurité - Shredder) |

Voir le tableau Stop Tracking / Stop Profiling.

| Annonce |

De graves polémiques entourent le changement de licence, de propriétaires et de personnel autour d'Ad-Aware, ainsi que sur le sort de la société originelle d'Ad-Aware et le milieu cybercriminel du nouveau propriétaire d'Ad-Aware. Lire :

| Annonce |

EasyList n'est pas un logiciel, mais plusieurs ensembles de codes d'identification d'objets numériques à bloquer dans le cadre de diverses protections :

Blocage des publicités.

Protection de la vie privée.

Sécurité informatique (malveillances).

Types de ces objets :

Fichiers d'images (typiquement, les publicités).

Fichiers de sons.

Fichiers vidéos.

URLs.

Composants de tracking.

- Collecteurs d'informations.

Etc.

Ces identifiants sont organisés en listes, chaque liste couvrant un domaine particulier.

Les listes EasyList sont la matière qui nourrit les bloqueurs compatibles. Elles furent conçues, initialement, pour le premier bloqueur, le Adblock de 2002 (adblock.mozdev.org [archive]).

Les bloqueurs sont des logiciels de 2 types :

Les bloqueurs de type add-on aux 5 ou 6 navigateurs Web les plus importants.

Les bloqueurs de type application s'exécutant au niveau système, mais risquant d'être des traqueurs, spywares ou malwares...

Tous les bloqueurs qui utilisent ces listes doivent savoir les utiliser et sont donc plus ou moins des copies les uns des autres.

Certains bloqueurs sont stricts, comme uBlock Origin.

D'autres bloqueurs, comme Adblock Plus de 2006 ou le Adblock de 2012, ajoutent des listes blanches préconfigurées d'objets à ne pas bloquer moyennant des ressources financières pour acheter le silence de ces bloqueurs. Il s'agit d'une corruption du principe de blocage, ces bloqueurs devenant de véritables machines à faire du cash au profit de leurs éditeurs.

Les listes EasyList d'origine, filtrant le monde anglo-saxon, sont maintenues par Fanboy, MonztA, Famlam et Khrin, assistés de vastes communautés.

Des listes additionnelles complémentaires couvrent un pays ou une langue. En France, les listes EasyList sont accompagnées de la Liste FR.

Lorsque l'on parle de l'usage des listes EasyList par un bloqueur, il s'agit de tout ou partie de ces 5 listes. uBlock Origin embarque nativement toutes ces listes et ne permet pas d'en ajouter ou retirer.

EasyList

EasyList est la principale liste de filtrage qui permet aux outils bloqueurs de publicités et protecteurs de la vie privée de supprimer la plupart des publicités. Il s'agit de la liste la plus populaire utilisée par de nombreux bloqueurs de publicités et elle constitue la base de plus d'une douzaine de combinaisons et de listes de filtres supplémentaires.

Consultez EasyList.

EasyPrivacy

EasyPrivacy est une liste de filtres supplémentaire facultative qui supprime complètement toutes les formes de suivi d'Internet, y compris les bogues Web, les scripts de suivi (tracking) et les collecteurs d'informations, protégeant ainsi vos données personnelles (liste des données privées officiellement collectées).

Consultez EasyPrivacy.

EasyList Cookies List (par Fanboy)

EasyList Cookies List est une liste maintenue par Fanboy qui permet aux bloqueurs de bloquer les cookies des bannières publicitaires, les fenêtres de superposition des GDPR et autres avis liés à la confidentialité.

Consultez EasyList Cookies List.

EasyList Social List (par Fanboy)

EasyList Social List (Fanboy's Social Blocking List) est une liste maintenue par Fanboy qui permet aux bloqueurs de bloquer les bidules dédiés à l'espionnage et la surveillance (pudiquement appelé tracking) par les médias et réseaux sociaux dans leurs pages Web, tels que les boutons J'aime, +1, etc., et autres widgets servant de Web-Bug.

EasyList Social List

(anciennement connu sous le nom de AntiSocial

Exemples de tags des réseaux sociauxConsultez EasyList Social List.

EasyList annoyance (par Fanboy)

EasyList Fanboy annoyance (liste des ennuyeux) est une liste maintenue par Fanboy qui permet aux bloqueurs de bloquer les pop-ups et autres affichages ennuyeux, réduisant considérablement les temps de chargement des pages Web et les nettoyant. Les deux autres listes, « EasyList Fanboy Cookies List » et « EasyList Fanboy Social List » sont déjà incluses dans la « EasyList annoyance » et il est inutile de s'y abonner si vous êtes abonné à « EasyList annoyance ».

Consultez EasyList annoyance.

Liste FR est une liste de filtrage affiliée à EasyList, écrite par Lian, Crits et smed79, qui permet de bloquer les objets numériques spécifiques au Web français. Généralement, les installations d'un bloqueur utilisant les listes EasyList sont automatiquement accompagnés de la liste spécifique à la langue (lorsque cette liste existe), comme EasyList + Liste FR.

Consultez Liste FR.

Adblock Warning Removal List

La liste Adblock Warning Removal List (liste des messages anti-adblock) est une liste de filtrage affiliée à EasyList, qui permet de supprimer spécifiquement les messages et avertissements importuns affichés aux internautes utilisant un bloqueur de publicités. Il est conseillé d'installer cette liste dans votre bloqueur s'il est compatible avec les listes EasyList.

Consultez Adblock Warning Removal List.

ABPindo

La liste ABPindo (Adblock Indonésie) est une liste de filtrage affiliée à EasyList, écrite par Hermawan, qui supprime spécifiquement les publicités sur les sites Web en langue indonésienne (Indonésie, Timor oriental).

Consultez ABPindo.

Dandelion Sprout's West Nordic Filters

La liste Dandelion Sprout's West Nordic Filters (EasyList Europe du Nord-Ouest) est une liste expérimentale de filtrage affiliée à EasyList, écrite par Dandelion Sprout, qui supprime spécifiquement les publicités sur les sites Web en langue norvégien, danois, islandais, féroïen, sami et groenlandais. Des listes distinctes existent pour le finnois et le suédois.

Consultez Dandelion Sprout's West Nordic Filters.

La liste « Adblock List for Finland » (EasyList Finnois) est une liste de filtrage affiliée à EasyList, écrite par Dandelion Sprout, peace2000 et Elias Ojala, qui supprime spécifiquement les publicités sur les sites Web en langue finlandaise (Estonie, Finlande, Norvège, Russie, Suède).

Consultez Adblock List for Finland.

EasyList Germany

La liste « EasyList Germany » (EasyList Allemagne) est une liste de filtrage affiliée à EasyList, écrite par MonztA, Famlam et Khrin, qui supprime spécifiquement les publicités sur les sites Web en allemand.

Consultez EasyList Germany.

EasyList Italy

La liste « EasyList Italy » (EasyList Italie) est une liste de filtrage affiliée à EasyList, écrite par Khrin, qui supprime spécifiquement les publicités sur les sites Web en italien.

Consultez EasyList Italy.

EasyList Dutch

La liste « EasyList Dutch » (EasyList Pays-Bas) est une liste de filtrage affiliée à EasyList, écrite par Famlam, qui supprime spécifiquement les publicités sur les sites Web en néerlandais (Pays-Bas, Belgique, Namibie, Afrique du Sud, Suriname, France [Flandre maritime], Allemagne [district de Düsseldorf], Indonésie).

Consultez EasyList Dutch.

EasyList China

La liste « EasyList China » (EasyList Chine) est une liste de filtrage affiliée à EasyList, écrite par John et Li, qui supprime spécifiquement les publicités sur les sites Web en chinois.

Consultez EasyList China.

Bulgarian list

La liste « Bulgarian list » (EasyList Bulgarie) est une liste de filtrage affiliée à EasyList, écrite par Alex, qui supprime spécifiquement les publicités sur les sites Web en langue bulgare (Bulgarie, Macédoine du Nord, Serbie, Grèce [Boudjak], Roumanie).

Consultez Bulgarian list.

Liste AR

La « Liste AR » (EasyList Arabe) est une liste de filtrage affiliée à EasyList, écrite par Smed79 et Crits, qui supprime spécifiquement les publicités sur les sites Web en langue arabe (monde arabe et diaspora arabe).

Consultez Liste AR.

EasyList Czech and Slovak

La liste EasyList Czech and Slovak est une liste de filtrage affiliée à EasyList, écrite par Tomasko126, qui supprime spécifiquement les publicités sur les sites Web en tchèque et en slovaque.

Consultez EasyList Czech and Slovak.

Latvian List

La liste Latvian List est une liste de filtrage affiliée à EasyList, écrite par anonymous74100, qui supprime spécifiquement les publicités sur les sites Web en langue lettone.

Consultez Latvian List.

EasyList Hebrew

La liste EasyList Hebrew est une liste de filtrage affiliée à EasyList, écrite par BsT, qui supprime spécifiquement les publicités sur les sites Web en hébreu.

Consultez EasyList Hebrew.

EasyList Lithuania

La liste EasyList Lithuania est une liste de filtrage affiliée à EasyList, écrite par gymka, qui supprime spécifiquement les publicités sur les sites Web en langue lituanienne.

Consultez EasyList Lithuania.

Quelques variantes de listes EasyList :

Certaines des listes EasyList connaissent des variantes adaptées pour une compatibilité spécifique avec d'autres produits et environnements. Ces variantes sont énumérées ci-dessous.

EasyPrivacy Tracking Protection List

Une liste spécifique, EasyPrivacy Tracking Protection List, est disponible pour Internet Explorer 9 et versions suivantes (navigateur en voie de disparition). Cette variante bloque les éléments de tracking, y compris les Web-Bug, les scripts de suivi et les collecteurs d'informations, protégeant ainsi vos données personnelles et votre vie privée.

Consultez EasyPrivacy Tracking Protection List.

EasyPrivacy without rules for international domains

La liste « EasyPrivacy without rules for international domains » ne contient pas de données permettant de bloquer les domaines internationaux.

Consultez « EasyPrivacy without rules for international domains ».

EasyList without rules for adult sites

La liste « EasyList without rules for adult sites » ne comporte pas de règles de blocage des sites pour adultes.

Consultez « EasyList without rules for adult sites ».

EasyList without element hiding

Cette variante EasyList ne contient que les filtres de blocage des publicités, sans aucune autre règle. Elle a donc une couverture plus limitée que la version complète de la liste.

Consultez « EasyList without element hiding ».

Si vous rencontrez des éléments indésirables ou des problèmes dans des listes de filtres EasyList, vous devez :

Signaler les problèmes dans les forums EasyList. Cela permettra aux membres de vous aider à résoudre les problèmes et, éventuellement, informera les auteurs des listes de mises à jour/rectifications bénéficiant à tous les utilisateurs.

Vous pouvez également demander de l'aide en envoyant directement un courriel aux auteurs des EasyList.

Les problèmes avec d'autres listes de filtres (filtres non EasyList) doivent être signalés à leurs auteurs respectifs.

| Annonce |

Solaria Fund (Overview, Investments, Exits, Investments Analytics)

Lulu Software (Overview, Investments, Exits, Investments Analytics)

Le 3 juillet 2018, Avanquest finalise la prise de contrôle d'Upclick, Lulu Software et Adaware

Recherche d'une entreprise dans tous les registres du commerce de l'Union européenne

Recherche d'une entreprise dans l'Annuaire des entreprises canadiennes

Dossier (collection) : Logithèques |

|---|

Logithèque |