Assiste.com

Comodo Internet Security : une suite minimaliste de sécurité gratuite comportant juste un antivirus et un pare-feu, sur le principe du freemium.

cr 01.01.1999 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Comodo Internet Security (gratuit) est une « Suite de sécurité » comprenant un antivirus et un pare-feu.

Installation de Comodo Internet Security

Après le téléchargement, ouvrir le programme téléchargé.

- Attendre quelques secondes l'extraction automatique des fichiers compressés dans l'archive téléchargée. L'installeur se lance alors automatiquement.

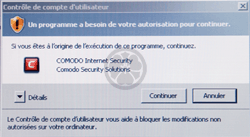

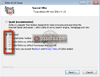

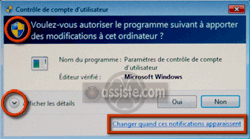

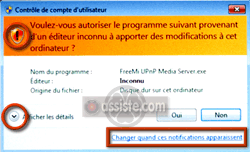

COMODO Internet Security n'est pas certifié !

Comodo agit en organisme certificateur (c'est une société de certification, ou, en tout cas, se présente-t'elle comme tel.

Lors d'une interruption par le Contrôle de Compte Utilisateur (UAC ( User Account Control )), comme c'est le cas ici, il est possible de cliquer sur un bouton appelé " Détail " qui, pour un programme certifié, fait apparaître les détails de la certification. Or, si on clique dessus pour COMODO Internet Security, il n'y a aucune certification, juste l'annonce du chemin d'accès à la tâche en cours !

Il est tout de même délicieux de constater que COMODO n'est même pas fichu de certifier son propre installeur de ses propres logiciels de sécurité.

-

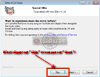

L’application demande une autorisation d’élévation de privilèges

L’application que vous tentez d'ouvrir sollicite du système d’exploitation un fonctionnement en privilèges élevés (privilèges administratifs). Le « Contrôle de Compte Utilisateur » (UAC [User Account Control]) vous demande alors s’il faut autoriser/accorder cette demande d’élévation de privilèges.

Contrôle de compte utilisateur - demande d'élévation de privilèges

Contrôle de compte utilisateur - demande d'élévation de privilègesPar défaut, même si vous êtes administrateur, le système d'exploitation Microsoft Windows, à partir de Windows Vista et toutes les versions suivantes, ne vous autorise pas à utiliser vos privilèges administratifs, dont vous n’avez jamais besoin en utilisation normale de votre ordinateur. C’est le « Principe de moindre privilège » (document PDF d'Assiste.com, français, 1457 KO, 47 pages).

Ceci est parfaitement normal.

Par contre, si vous n’êtes pas interrompu par l’UAC ( User Account Control ), voir l'article « Contrôle de Compte Utilisateur » pour rétablir cette fonctionnalité que les internautes et les responsables de la sécurité des systèmes d’information ont tant réclamée durant des années, auprès de Microsoft, qui a fini par la mettre en place.

- Acceptez en cliquant sur le bouton .

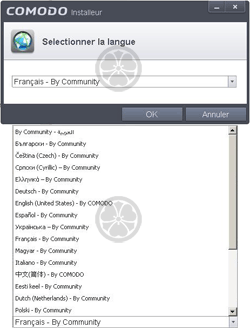

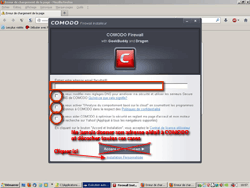

- Choisir la langue ( « By Community » signifie que la traduction est le fruit de travaux d'utilisateurs et non pas une traduction officielle par Comodo ou une société de professionnels de la traduction – sans critiquer ou mettre en cause le travail des traducteurs bénévoles, cette petite astuce de présentation permet à Comodo de se dédouaner, juridiquement, en cas de problème).

- Clic sur le bouton . Une nouvelle fenêtre apparaît. Faire ce que nous vous conseillons de faire ci-après et lire pour comprendre pourquoi nous vous le conseillons.

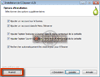

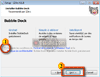

Installation de COMODO Internet Security - Installation d'un sponsor, hijack de tous les navigateurs, espionnage dans le Cloud... - A la question « Adresse e-Mail », ne pas donner votre adresse e-Mail - Jamais. Cela tombe sous le sens. COMODO était, initialement, une société de marketing implantant un dispositif espion dans les navigateurs (la « COMODO Trust ToolBar ») et pratiquant le hijacking dans tous les navigateurs.

- A la question « Je veux modifier mes réglages DNS », ne pas cocher cette case - Jamais.

Rappel : DNS ?

Les DNS sont des serveurs traduisant les noms de domaine en leurs adresses IP.

- Histoire des DNS depuis leur invention

- Schéma de principe de la résolution des noms de domaine

- Hosts - Le fichier Hosts

Par défaut, vous utilisez les DNS de votre FAI (Fournisseur d'Accès Internet). Vous pouvez changer de DNS (Voir la liste des DNS publics et DNS des FAI, et les raisons d'en changer).

Ne jamais utiliser les DNS de COMODO

Vous ne devez pas utiliser les DNS de COMODO, ceux-ci n'ayant aucune réputation en matière de filtrage, le filtrage pratiqué peut être assimilé à de la censure du Web (la société COMODO étant issue du marketing) et COMODO se servant de ses DNS pour pratiquer le tracking (espionnage/surveillance) de vos déplacements sur le Web.

- Histoire des DNS depuis leur invention

- A la question « Je veux activer l'analyse du comportement basé sur le cloud », il est évident que, comme tout ce qui touche à ces nébuleuses que sont les « clouds » (des ordinateurs inconnus, que nous ne maîtrisons pas, appartenant à des tiers inconnus, situés on ne sait où dans le monde, relevant de juridictions nationales incompatibles avec les juridictions nationales françaises, etc.), on n'y met jamais les pieds et encore moins nos données et programmes. Décocher cette case qui est pré-cochée ! D'ailleurs, si le prestataire de service (COMODO) pose la question, c'est qu'il y a un problème de vie privée sous-jacent et on vous permet, surtout sans vous expliquer pourquoi (à vous de deviner/soupçonner que vous êtes espionnés), d'y échapper.

- A la question « Je veux aider COMODO à optimiser le sécurité en réglant ma page d'accueil et mon moteur de recherche sur Yahoo! (Appliqué à tous les navigateurs supportés) » : Décocher cette case qui est pré-cochée ! Le moteur de recherche de Yahoo! est, en réalité, le moteur « Bing » de Microsoft. Lire :

COMODO vous dis, carément, « Je vais hijacker tous vos navigateurs ! » (ce qu'il ne vous dis pas, c'est qu'il va gagner de l'argent, payé par Yahoo!, pour chaque hijack réussi). Pourquoi est-ce si intéressant ? Pourquoi tant d'argent mis sur la table par yahoo!.com : Moteur de recherche pour devenir le moteur de recherche par défaut, dans vos navigateurs ? Pourquoi google.com : Moteur de recherche Google Search fait la même chose et finance 95% du budget de fonctionnement de la Fondation Mozilla pour que Firefox mette le moteur de recherche de Google en premier, dans le monde entier ? Pourquoi ask.com : Moteur de recherche fait la même chose, etc. (tous les moteurs de recherche le font). Lire notre article :

En addition, on ne voit pas ce que vient faire la notion de « optimiser le sécurité » en utilisant le moteur de Yahoo!, sachant que le moteur de Yahoo! n'existe pas, c'est le moteur « Bing » de Microsoft, et qu'un moteur, de toutes manières, n'a rien à voir avec la sécurité, ce sont les filtres utilisés, comme ceux indiqués dans « Bloquer les publicités et le tracking » et dans « Préparation d'un ordinateur, le premier jour » qui comptent, et que le filtre utilisé par Microsoft (dans Internet Explorer uniquement), Microsoft SmartScreen, comparé aux autres, est une passoire !

- Clic sur « Installation personnalisée »

|

Repack : Danger. Pour éviter l'infection par les téléchargements réemballés ou sponsorisés, toujours demander une installation personnalisée.

Après son téléchargement, chaque installation d'un logiciel livré avec un installeur (ce n'est pas le cas des logiciels dits « portables » qui sont utilisables immédiatement, sans phase d'installation, et dont nous vous recommandons le choix lorsqu'il existe) doit se faire en utilisant, dans l'installeur, l'option « installation personnalisée » (ou toute option ressemblant à cela, selon la marque de l'installeur utilisé). Exemple d'accès aux choix personnalisés de l'installation d'un logiciel :

Demander une « installation personnalisée » permet, d'une part, d'installer le logiciel dans un répertoire de votre choix, hors des répertoires de Windows, et, d'autre part, de révéler / dévoiler des options discrètes (cachées) comme des cases à cocher / décocher qui, sinon, vont donner à l'installeur votre autorisation implicite de conduire des actions souvent indésirables, comme installer un ou des produits venant de « sponsors » du logiciel ou de « sponsors » du site de téléchargement (repack). Votre manque de vigilance et le virus PEBCAK, lors de l'installation d'un logiciel, dans la fébrilité et l'impatience de l'utiliser tout de suite, sont la voie royale à l'implantation de cybercriminalités, de PUP, de barres d'outils servant à vous tracker pour vous espionner et vous bombarder de publicités, d'adwares, etc.

Comme toujours sur un ordinateur, on réfléchit d'abord, on clique après, jamais l'inverse.

|

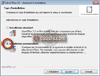

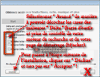

Dans l'onglet « Options d'installation », la case « Installation de COMODO Firewall » (le pare-feu COMODO) doit être cochée si vous souhaitez l'installer, sinon, pour n'installer que l'antivirus seul, décocher cette case (le Pare-feu natif de Microsoft Windows sera alors automatiquement activé, à moins que vous n'installiez un autre Pare-feu).

La case « COMODO GeekBuddy » doit être décochée. Il s'agit d'un outil de prise de contrôle à distance de l'ordinateur. Préférez, et de très loin, lorsque vous avez besoin de permettre à une personne de confiance de prendre le contrôle de votre ordinateur pour vous assister/dépanner, TeamViewer.

La case « COMODO Dragon Web Browser » doit être décochée. Il s'agit d'un navigateur Web, basé sur Chromium de Google, et servant d'outil d'espionnage du premier cercle du pouvoir. Si Chromium est open source, « COMODO Dragon Web Browser » ne l'est pas du tout et ne doit JAMAIS être utilisé (tout comme Google Chrome n'est absolument pas open source contrairement à ce qui est annoncé) ! La navigation doit se faire avec Firefox ou Opera.

Revenir sur la page précédente et cliquer que le bouton . Le pare-feu s'installe en premier puis l'antivirus.

Redémarrer l'ordinateur.

Autre sujet d'étonnement laissant dubitatif : la taille totale de l'antivirus et du pare-feu étant très inférieure à 50 MO (5,44 Mo [5 711 824 octets] dans la version du 04 avril 2022), comment se fait-il que la taille totale de « COMODO Internet Security » soit de près de 150 MO (même si on y ajoute « COMODO Dragon Web Browser » (à base du moteur de rendu Chromium, qui pèse 31 MO, tout le reste du code étant privatif, absolument pas open source) et un outil de prise de contrôle à distance (« COMODO GeekBuddy ») pour permettre la maintenance à distance par une personne de confiance (à ne jamais utiliser d'ailleurs, et préférer, de très loin, TeamViewer). La mise à jour (téléchargement) de la dernière base de signatures ?

|

Collection de dossiers : Les logithèques |

|---|

Télécharger et installez « Comodo Internet Security »

Télécharger et installez « Comodo Internet Security »