Assiste.com

Anti-phishing

cr 01.01.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le « Phishing » (ou « Hameçonnage » ou « Filoutage ») ne relève pas des virus et donc pas des antivirus.

|

Une attaque en phishing consiste en un simple texte inséré dans un courriel ou une pièce jointe de ce courriel (dont le destinataire est ciblé ou en spam massif) ou une page Web (d'un site quelconque hacké ou d'un site de phishing qui n'aura de durée de vie que quelques minutes à probablement 4 heures).

l'attaque en phishing est une opération tentant de vous convaincre (« ingénierie sociale » - « social engineering »), sous diverses formes, en arguant de diverses raisons oiseuses ou en tentant de vous faire peur (caractère d'urgence, prétendue sécurité, pseudovérification suite à un pseudohacking, etc.), de dévoiler (donner), vous-même, des données totalement privées et secrètes (carte bancaire, mot de passe, code secret, compagnie d'assurance, santé, banque, identifiants administratifs, orientations sexuelles, etc.).

|

Toutes les attaques en phishing contiennent une destination (un lien) communiquant les données « offertent » par l'internaute au cybercriminel.

|

Bien des internautes, ayant autre chose qu'un pebcak, reconnaissent ces attaques et les communiques (crowdsourcing) à des services de Web réputation dont certains constituent des listes d'opérations de phishing utilisées par des services d'anti-phishing.

|

Deux versions d'anti-phishing furent créées initialement (l'anti-phishing est étendu aux sites de phishing, aux sites trompeurs et aux sites hébergeant des logiciels malveillants ou indésirables) :

Microsoft anti-phishing (Microsoft SmartScreen) le 30 septembre 2005 pour Internet Explorer 7.

Google anti-phishing (Google Safe Browsing) le 16 mai 2008 (et 2 ans avant avec l'usage d'une Safe Browsing API).

Ces deux anti-phishings sont présents, nativement, dans :

Moteur de recherche de Microsoft (Bing).

Moteur de recherche de Google (Google).

Navigateur de Microsoft (Internet Explorer puis Edge).

Navigateur de Google (Google Chrome).

De nombreux navigateurs (Firefox…).

|

D'innombrables solutions d'anti-phishing (totalement similaires, car les listes d'opérations de phishing identifiées sont les mêmes pour toutes les « solutions ») sont apparues (gratuites, à grands coups de publicités, dont télévisées monstrueusement coûteuses). Ces solutions reposent toutes sur le principe des modules additionnels (anciennement « plug-ins » - HTML5 et abandon de tous les plug-ins fin 2016) insérés dans les moteurs et navigateurs.

Les listes identifiant les opérations de phishing étant énormes et mises à jour en temps réel, il n'est pas question de les télécharger dans les appareils des internautes, mais de les consulter à distance sur un serveur (mode cloud).

Chaque auteur d'une solution d'anti-phishing constitue sa liste sur l'un de ses propres serveurs. Son module additionnel fait, pour chaque lien cliqué par l'utilisateur, une requête HTTP (entête d'une requête HTTP (informations transmises aux serveurs)), ce qui constitue une opération de tracking (espionnage) et de construction des Clickstream - « Flux de clics de chaque internaute.

|

Certains utilisateurs, croyant mieux se protéger contre le tracking, installent plusieurs modules additionnels anti-phishing, venant de divers auteurs, donc permettent à plusieurs opérateurs, dont probablement des cybercriminels, de les tracker simultanément. C'est une véritable folie, un manque complet de raisonnement.

|

Ces modules additionnels, servant d'outils de tracking, proviennent des antivirus qui se sentent obligés d'offrir ce type de service et de centaines d'opérateurs du Web ainsi que des cybercriminels qui proposent des services d'anti-phishing ayant (seulement) l'air totalement propres.

Les modules additionnels s'implantent dans les outils du premier cercle du pouvoir et permettent à leurs auteurs de devenir membres de ce premier cercle du pouvoir.

Nous n'avons aucun moyen, ou très peu (utilisation d'un VPN (Virtual Private Network) fiable et de confiance : Tor (The onion router), tous les autres étant suspects à cause de Prism et Cie), pour filtrer la confidentialité de tous ces opérateurs-espions plus ou moins inconnus. Même si nous en avions les moyens, rien n'empêche la capture et commercialisation des données privées :

Voir le « Scandale du cartel Avast, AVG, Piriform, vente des données privées ».

Voir les publicités télévisuelles d'Avira ou Norton, etc., en février 2021, pour leurs modules anti-phishing et leur VPN.

Or, un anti-phishing est déjà présent nativement dans les moteurs et navigateurs avec :

Microsoft anti-phishing (Microsoft SmartScreen).

Google anti-phishing (Google Safe Browsing).

Il se trouve que contre ces deux-là, nous savons parfaitement leur interdire le tracking et effacer les données qu'ils auraient pu collecter :

Donc, on n'utilise aucun module additionnel d'anti-phishing afin de ne pas s'offrir à l'espionnage ! On laisse les solutions natives seules faire le job et on prend le contrôle sur leurs auteurs.

|

Où, quand, comment, auprès de qui signaler ou porter plainte ?

Valables pour la France et quelques extensions européennes :

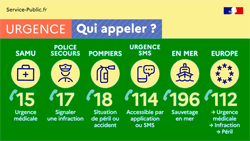

- Téléphones d'urgence gratuits

Quand porter plainte : immédiatement !

Si vous êtes témoin ou victime, en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 17 ou le 112 sur votre téléphone.

Si vous êtes témoin ou victime, dans tous les pays européens, y compris en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 112 sur votre téléphone.

Samu (urgence médicale) : 15

Pompiers : 18

Numéro d'urgence pour personnes sourdes ou malentendantes 114

Sauvetage dans les airs : 191

Sauvetage en mer : 196

Trouver votre brigade de gendarmerie ou votre commissariat de police.

Pour faire une déclaration à la « Brigade de Lutte contre la Cybercriminalité » (BL2C), anciennement la BEFTI (B.E.F.T.I.), adresses-vous à votre brigade de gendarmerie ou votre commissariat de police.

Contacter Info-escroquerie au 0811 02 02 17 (n° vert gratuit).

Pour signaler une escroquerie ou tentative d'escroquerie parvenue par courriel (spam).

Signaler un courriel ou un site suspect, un contenu ou un comportement illicite.

Les encyclopédies |

|---|