Assiste.com

HTTPS - Contre-mesures à HTTPS et attaques contre HTTPS : contourner le chiffrement SSL du trafic Internet. L'escalade des mesures et contre-mesures.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Cours j't'attrape - l'escalade des mesures et contre-mesures

Cours j't'attrape - l'escalade des mesures et contre-mesures

Contre-mesures à HTTPS !

16.02.2009 - Attaque « Homme du milieu » (« Man in the middle ») - sslstrip contre HTTPS

16.02.2009 - Attaque « Homme du milieu » (« Man in the middle ») - sslstrip contre HTTPS16.02.2009 - Remplacement à la volée de HTTPS par HTTP avec un faux certificat.

Aucune information sur cette attaque n'est réellement diffusée auprès des utilisateurs (les banques ont quelques pages d'information peu accesibles et peu utiles). La raison en est qu'il n'est pas question de faire peur aux « clients » avec les risques du Web. Cela risque de freiner le développement des services sur le Web et le développement tous azimuts de l'industrie informatique et numérique. En conséquence :- Il est rare qu'un internaute surveille le protocole utilisé pour naviguer sur un site Internet.

- Il est rare qu'un internaute sache ce qu'est HTTPS par rapport à HTTP.

- Il est rare qu'un internaute sache ce qu'est un Certificat d'authentification.

Il faut pourtant bien comprendre que « Le Web, c'est dangereux ».

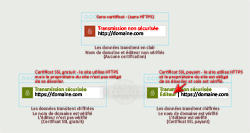

Un chercheur en sécurité et insécurité informatiques connu sous le pseudo de « Moxie Marlinspike » a présenté à la conférence Black Hat de février 2009, une démonstration d'une attaque relativement simple contre HTTPS. Il a compromis un dispositif (un « proxy ») se trouvant sur le chemin vers un serveur utilisant HTTPS et a remplacé à la volée le protocole HTTPS en HTTP, avec imitation de l'icône de confiance (le cadenas fermé), tout en laissant croire au serveur et au client (avec un faux certificat), que tout le trafic est en HTTPS. Les données très privées (comptes, cartes bancaires, etc.) envoyées par les internautes le sont en clair, sans aucun chiffrement. Il suffit de les lire, en clair, sur le proxy, tandis qu'elles transitent vers le serveur du site visité par l'internaute piégé.

Les transparents (slides) utilisés lors de cette conférence

Les mêmes transparents (slides) avec la bande-son de ses commentaires (en anglais) présentant son attaque, appelée sslstrip (1 h 09').

Cette attaque est maintenue à jour (dernière modification notée : 15 mai 2011) et a son code en Open source et un développement public sur github.

10.01.2013 - Attaque « Homme du milieu » (« Man in the middle ») - Nokia contre HTTPS et tous ses utilisateurs

10.01.2013 - Attaque « Homme du milieu » (« Man in the middle ») - Nokia contre HTTPS et tous ses utilisateurs10.01.2013 - Attaque « Man-in-the-middle » conduite systématiquement par le fabricant de smartphones Nokia et son navigateur pour smartphone Xpress Browser contre toutes les communications en HTTPS de tous les utilisateurs de ses Smartphones. La réponse laconique de Nokia laisse sans voix. En substance : « Oui, nous décryptons vos communications HTTPS, mais ne vous inquiétez pas pour cela ! ».

Cela concerne toutes les communications, incluant les établissements de connexions sécurisées vers les banques, les emails chiffrés, etc. ... 1; 2; 3; 4.

Déclaration du chercheur Gaurang Pandya

« D'après les tests effectués, il est évident que Nokia effectue une attaque « Man-in-the-middle » sur le trafic HTTPS sensible provenant de leurs téléphones et, donc, ils ont accès à des informations en texte clair incluant les identifiants de ses utilisateurs sur divers sites tels que les réseaux sociaux, les services bancaires, les informations de cartes bancaires ou tout ce qui est sensible par nature. »

Pour un cybercriminel (ce qu'est Nokia dans cette affaire) qui se fait prendre à décrypter HTTPS, combien le font en silence, à l'insu de tous ?

20.09.2013 - Attaque « Homme du milieu » (« Man in the middle ») - Quantum contre HTTPS

20.09.2013 - Attaque « Homme du milieu » (« Man in the middle ») - Quantum contre HTTPS AVIS : ceci n'a rien à voir avec le nom des nouvelles versions de Firefox appelées Quantum (lancement le 14 novembre 2017)

AVIS : ceci n'a rien à voir avec le nom des nouvelles versions de Firefox appelées Quantum (lancement le 14 novembre 2017)20.09.2013 - Le magazine Der Spiegel révèle que l'agence britannique de surveillance des communications (GCHQ) espionnait, depuis 2010, le principal opérateur téléphonique belge, l'entreprise d'état Belgacom, qui a notamment comme clients la Commission Européenne, le Conseil Européen et le Parlement Européen. Sous le nom de code « Operation Socialist », le GCHQ a infiltré le réseau informatique interne de cette entreprise à l'aide de Chevaux de Troie portant le nom de « Quantum Insert ». Cette opération visait notamment la filiale BICS de Belgacom, qui a comme autres actionnaires l'opérateur suisse Swisscom et l'opérateur sud-africain Telekomkonzern. L'objectif principal de ce cyberespionnage était d'être capable de surveiller le contenu de communications de « cibles » utilisant des smartphones, grâce à une attaque appelée « Man-in-the-middle ». Voir les révélations Prism et compagnie.

Le 4 octobre 2013, le Guardian révèle, avec le support de l'expert en sécurité informatique Bruce Schneier, que la NSA et le GCHQ ont déployé sur internet un réseau secret de « serveurs » (nom de code Quantum), capables d'intercepter les requêtes adressées à des sites internet par des personnes ciblées. L'interception du flux est rendue possible grâce aux partenariats avec les opérateurs Internet qui permettent aux agences de placer leurs serveurs aux points névralgiques du réseau Internet. Ce dispositif est complété par un deuxième réseau secret de serveurs (nom de code « FoxAcid ») capables d'injecter un logiciel malveillant dans la requête internet. Ainsi, avec cette technique de détournement appelée « Man-in-the-middle », un internaute ciblé navigue sans se rendre compte qu'un logiciel malveillant s'est installé à son insu sur son équipement en exploitant une vulnérabilité.

15.02.2015 - La société israélienne Komodia et son malware Superfish au cœur du scandale Lenovo

15.02.2015 - La société israélienne Komodia et son malware Superfish au cœur du scandale LenovoSuperfish était une agence de publicité israélienne qui a développé divers logiciels basés sur un moteur de recherche visuel. Fondée en 2006, elle faisait partie du groupe de sociétés de logiciels de publicité « Download Valley » (jeu de mot sur « Downloader » - logiciel de téléchargement).

Ces sociétés piégeaient leurs downloaders, dès 2010, avec des barres d'outils (toolbar), logiciels publicitaires (adware), pirates de navigateur (hijacker), logiciels espions (spywares) et logiciels malveillants (malwares)) sous le prétexte de monétisation des logiciels téléchargés ou des sites de téléchargements (les sites de téléchargements comme Download.com, CNET, Softonic ou SourceForge ont utilisé les downloaders et adware piégés du groupe de sociétés de « Download Valley »).

Dès septembre 2014, le constructeur d'ordinateurs Lenovo a commencé à monétiser les bloatwares livrés de base dans ses ordinateurs. De nombreuses alertes de sécurité sont émises, mais, le 20 février 2015, le département de la Sécurité intérieure des États-Unis conseille de désinstaller Superfish, ainsi que son certificat d'authentification racine associé, car ils rendent les ordinateurs vulnérables à des cyberattaques graves, notamment l'interception de mots de passe et de données confidentielles transmises par les navigateurs ((interception des flux chiffrés en SSL/TLS avec HTTPS en s’appuyant sur un certificat d'authentification autosigné qui lui permet d’usurper l’identité de n’importe quel site accessible en connexion normalement sécurisée HTTPS) et présent dans, au moins, des logiciels de contrôle parental utilisés en cheval de Troie, en passant par des injecteurs d'adwares, des injecteurs de spywares, etc.) :

- Des filtres parentaux tels que Kuripira ou Qustodio

- Des outils de surveillance réseau comme StaffCop

- Des logiciels d’anonymisation comme Easy Hide IP

- Des scanners antivirus comme Lavasoft Ad-Aware Web Companion (or la polémique Ad-Aware/LavaSoft existe depuis le 18 janvier 2011)

Voir les révélations d'Edward Snowden.

|

Les protocoles de communication (sécurisés ou non) :

|

HTTPS - Contourner le chiffrement et attaquer HTTPS

↑ [01] HTTPS Everywhere Atlas

Les encyclopédies |

|---|