Assiste.com

Revo Uninstaller

Revo Uninstaller désinstalle une application mieux qu'avec sa procédure standard. En version Pro, il surveille une installation ou une séance de surf et permet un surfback.

cr 01.01.1999 r+ 03.02.2022 r- 22.02.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

Identité (montrer / masquer)

| Sommaire (montrer / masquer) |

|---|

Revo uninstaller est francisé et son usage est évident et intuitif.

Le téléchargement de la version gratuite installe la version Pro qui sera testable durant 30 jours, puis l'application basculera en version gratuite.

Revo Uninstaller permet de désinstaller une application bien mieux qu'avec la procédure standard que l'on trouve dans "Ajouts / Suppressions de programmes" (sous Windows XP) ou dans "Programmes et fonctionnalités" sous les versions suivantes de Windows (Windows Vista, Windows 7, Windows 8, etc. ...)).

Revo Uninstaller peut même désinstaller une application dont le désinstalleur n'est pas/plus disponible.

Deux outils connexes sont présents : un gestionnaire de la liste de démarrage de Windows et un nettoyeur.

- En version gratuite, Revo Uninstaller tente de retrouver les traces laissées un peu partout par une application installée préalablement (après désinstallation standard d'une appliation, Revo Uninstaller va faire une analyse/scan pour repérer les restes [fichiers, répertoires et objets du Registre Windows] et vous demande si vous souhaitez un scan « Sûr » [sans risque], « Modéré » ou « Avancé ». J’ai toujours utilisé le scan « Avancé » et n’ai jamais rencontré de problème, sur bien des machines depuis bien des années. Dans la version gratuite, il n'est pas certain de trouver tous les restes.

- En version Pro ou Pro portable, Revo Uninstaller, lancé avant une installation, surveille le processus d'installation et note tous les changements apportés au système. Il est ainsi en mesure de tout défaire lors de la désinstallation.

Revo Uninstaller version gratuite - Systèmes 64 bits et applications 64 bits

Depuis la version 2.0.0 du 16.09.2016, Revo Uninstaller fonctionne parfaitement sous les versions 64 bits de Windows, et comporte tous les modules et toutes les fonctionnalités de désinstallation des applications 64 bits.

| Différences entre les versions de Revo Uninstaller | Revo Uninstaller Version gratuite | Revo Uninstaller Version Pro | Revo Uninstaller Version Pro Portable |

|---|---|---|---|

Désinstallation d'applications (utilisation du désinstalleur "normal" de l'application. | |||

Recherche et effacement de clés de la base de registre appartenant à l'application désinstallée et laissées après la désinstallation. | |||

Recherche et effacement de fichiers appartenant à l'application désinstallée et laissés après la désinstallation. | |||

Complète compatibilité 32 bits pour la désinstallation complète des applications 32 bits sous Windows XP, Windows Vista, Windows 7 et Windows 8. | |||

Complète compatibilité 64 bits pour la désinstallation complète des applications 32 bits sous Windows XP, Windows Vista, Windows 7 et Windows 8. | |||

Complète compatibilité 64 bits pour la désinstallation complète des applications 64 bits sous Windows XP, Windows Vista, Windows 7 et Windows 8. | |||

Désinstallation forcée complète d'une application même en l'absence de l'application standard de désinstallation. | |||

Recherches et effacements approfondis des restes (base de registre et fichiers) d'une application déjà désinstallée sans avoir utilisé Revo Uninstaller. | |||

Tracking en temps réel d'une installation et de tout ce qui est modifié dans le système durant cette installation, afin de procéder à une désinstallation totale. | |||

Accès simple et direct à de nombreux outils Windows généralement noyés à droite ou à gauche, ou classés sans logique ou enfouis dans de profondes hiérarchies de menus / sous menus :

| |||

Gestion de la liste de démarrage de Windows | |||

Nettoyeur de fichiers périmés | |||

Nettoyeur de Traces internes dans les navigateurs (Internet Explorer et Opera) | |||

Nettoyeur de Traces internes de MS Office (versions 2000, 2003 et 2007) (Historique des documents récemment manipulés dans Word, Excel, Access, PowerPoint et FrontPage) | |||

Nettoyeur de Windows (Traces internes diverses dont les derniers documents manipulés et leurs clés MRU, journaux et historiques...). Vidage de la corbeille, du presse-papier... Effacement des fichiers temporaires, des fichiers de vidage mémoire ("dump"), des fragments récupérés par l'analyse disque et structure (commande "CHKDSK (« Check Disk »)"). | |||

Effacement de sécurité dit "Supprimer les preuves" ("Evidence Remover"). | |||

Effacement de sécurité. Rend les données effacées totalement irrécupérables (à utiliser si données sensibles et vente d'occasion ou donnation d'un disque ou d'un ordinateur). | |||

Support technique gratuit (forum anglais) | |||

Mises à jour manuelles | |||

Mises à jour automatiques | |||

Création de Points de reprises | |||

Impression et prévisualisation de l'impression de la liste des applications installées | |||

Exportation de la liste des applications installées (aux formats texte, HTML ou Microsoft Excel). | |||

Interface personnalisable | |||

Utilisation sur un nombre d'ordinateurs illimité | |||

Convient pour une utilisation avec clé USB |

| Annonce |

Revo Uninstaller donne un accès simple et direct à de nombreux outils Windows généralement noyés à droite ou à gauche, ou classés sans logique (enfin... avec la logique Microsoft), ou enfouis dans de profondes hiérarchies de menus / sous menus.

Sincèrement, il est plus rapide de passer par Revo Uninstaller, pour accèder à ces outils, que de se balader dans les hiérarchies Windows, sauf à utiliser la boîte de recherches de Windows, assez pratique, lorsque :

- On sait que tel outil existe

- Que l'on se rappelle de son nom

- Que l'on ne fait pas de faute de frappe ou d'orthographe.

Rien que pour celà, Revo mérite un raccourci directement sur le « Bureau » de Windows ou dans le menu « Démarrer ».

- Information réseau (ligne de commande)

- TCP/IP Netstat (ligne de commande)

- Centre de sécurité

- Propriétés système

- Informations système

- Clavier visuel

- Défragmenteur de disque

- Services Windows

- Dossiers partagés

- Editeur de stratégie de groupe

- Fonctionnalités de Windows

- Outil de suppression de logiciels malveillants.

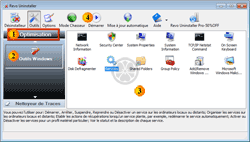

Clic sur « Outils Windows »

Clic, dans le volet de droite de Revo Uninstaller, sur l'icône de l'outil à utiliser, pour le sélectionner (ou double clic pour le lancer).

Clic sur « Démarrer » pour lancer l'outil.

| Annonce |

1 Après avoir lancé Revo Uninstalleur, cliquer, en haut à gauche, sur l'icône "Désinstalleur" (par défaut, Revo Uninstaller démarre sur cette fonction).

2Revo Uninstalleur va prendre quelques secondes, voire une à deux minutes, pour construire la liste des applications installées. Tant que le nombre d'applications trouvées ne s'affiche pas, c'est que Revo Uninstaller n'a pas fini de chercher les applications installées.

3 Choisir l'application à désinstaller (un clic dessus pour la sélectionner)

4 Clic, dans le bandeau du haut, sur l'icône "Désinstaller".

Revo Uninstaller - 1 Mettre Revo Uninstaller en mode Désinstallation - 2 Attendre que la liste des applications soit construite (que Revo uninstaller ait découvert toutes les applications installées - ceci se reconnait au fait que Revo Uninstaller affiche le nombre d'applications trouvées, puis, 3 choisir une application à désinstaller et, 4 cliquer sur le bouton " Désinstaller ".

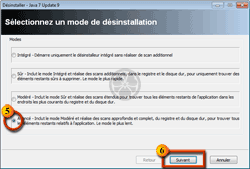

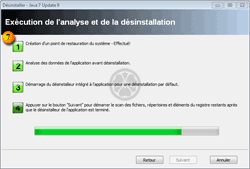

5 Choisir le mode de désinstalltion et laisser faire. De préférence, sauf conseil contraire donné par un assistant vous conduisant, sur un forum d'entraide et décontamination, choisir le mode "Avancé". Dans ce mode, un peu plus long à exécuter, Revo Uninstaller va commencer par identifier tout ce qui touche à une application (dans le Registre Windows, dans les répertoires et fichiers, dans les raccourcis, etc. ...), puis, après la désinstallation " normale " de l'application (en utilisant le désinstalleur livré avec l'application à désinstaller), Revo Uninstaller va chercher tout ce qui reste et vous le proposer à la suppression.

6 Cliquer sur le bouton .

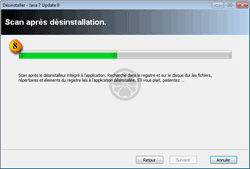

7Revo Uninstaller :

- 7/1 Crée un point de restauration du système

- 7/2 Identifie tout ce qui touche à une application (dans le Registre Windows, dans les répertoires et fichiers, dans les raccourcis, etc. ...).

- 7/3 Désinstalle l'application en utilisant la procédure normale de désinstallation, telle qu'elle a été livrée avec l'application, lors de son installation.

Revo Uninstaller crée un point de restauration, recherche toutes les traces de l'application et, dans un premier temps, utilise le désinstalleur " normal " de l'application.

- 7/4 Cliquer sur le bouton . Revo Uninstaller entamme la recherche des restes.

8 Attendre quelques instants. Revo Uninstaller recherche tous les restes laissés par le désinstalleur normal de l'application.

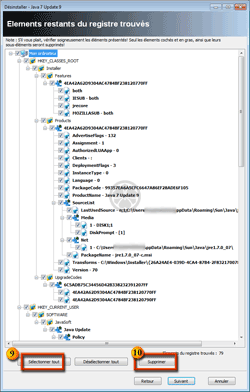

9Revo Uninstaller vous montre toutes les traces, dans le Registre Windows, laissées par la procédure " normale " de désinstallation. Cliquer sur le bouton .

10 Cliquer sur le bouton .

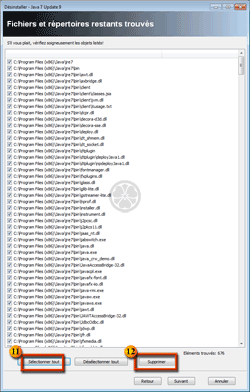

11Revo Uninstaller vous montre toutes les traces, dans les répertoires et fichiers, laissées par la procédure " normale " de désinstallation. Cliquer sur le bouton .

12 Cliquer sur le bouton .

| Annonce |

- Avant de lancer Revo Uninstaller, démarrer / redémarrer votre ordinateur en mode sans échec. Pourquoi : si certains programmes ne s'incrustent pas profondément dans Windows, d'autres, comme les antivirus / pare-feu / antimalwares… démarrent avec Windows et ne peuvent être désinstallés correctement, même si on prend la précaution de tuer les processus et les services actifs (reparque : pour désinstaller les antivirus, considérez également les produits spécifiques offerts par les éditeurs d'antivirus - voir l'article Comment désinstaller complètement un antivirus).

- S'identifier sous un compte Windows avec privilèges administratifs (un compte administrateur).

- Lancer Revo Uninstaller.

- A partir de Windows Vista et versions suivantes de WIndows, accepter la demande d'élévation de privilèges qui s'affiche.

- Attendre que Revo Uninstaller ait trouvé toutes les applications installées (le nombre d'installations s'affiche alors deux fois : en haut, sous la barre de menu, et en bas à gauche de la fenêtre).

- Dans la liste affichée par Revo Uninstaller, sélectionner le logiciel à désinstaller.

- Dans la barre de menu de Revo Uninstaller, cliquer sur l'icône "Désinstaller".

- Confirmer la demande de désinstallation.

- Revo Uninstaller propose 4 modes de désinstallation. Sélectionner le mode "Avancé " et clic sur .

- Attendre : Étape 1 – Revo Uninstaller crée un point de restauration.

- Attendre : Étape 2 – Revo Uninstaller recherche tout ce qui touche à l'application à désinstaller.

- Attendre : Étape 3 – Revo Uninstaller lance le désinstalleur normal de l'application – Celui-ci peut avoir ses propres options de dialogue avec l'utilisateur et peut même vous dire qu'il faut redémarrer l'ordinateur pour parfaire la désinstallation - dans ce cas, ne redémarrez pas et poursuivez avec la dernière étape de Revo Uninstaller.

- Étape 4 – Clic sur le bouton .

- Revo Uninstaller cherche tout ce qui reste par rapport à ce qu'il avait identifié à l'étape 2.

- Clic à nouveau sur le bouton . Revo Uninstaller vous propose alors d'observer la liste de ces " restes " et de sélectionner, parmi ce qu'il a trouvé, ce que vous souhaitez supprimer en plus de ce qu'a supprimé le désinstalleur normal de l'application.

- Faites vos sélections (rien n'est sélectionné par défaut). Généralement, il suffit de cliquer sur "Sélectionner tout".

- Cliquez sur le bouton .

- Confirmez la suppression et attendre que Revo Uninstaller fasse les derniers effacements.

- Redémarre l'ordinateur si cela vous a été suggéré, afin de parfaire la désinstallation.

- Revo Uninstaller cherche tout ce qui reste par rapport à ce qu'il avait identifié à l'étape 2.

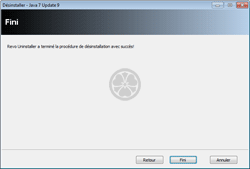

- Fin de la désinstallation d'une application

| Annonce |

Peut-on désinstaller des applications qui n'ont pas été installées ? Au sens stric du terme : non ! Le principe même des applications « portables » et de n'avoir pas besoin d'être installées pour fonctionner. Il n'y a donc aucune inscription, nulle part, et surtout pas dans le Registre de Windows, ni dans la liste des applications à désinstaller (Programmes et fonctionnalités). Revo Uninstaller, comme toutes les applications de cette nature, ne découvriront pas, ou très rarement, ces applications.

En fait, pour « désinstaller » une application « portable », il suffit de l'effacer, de supprimer ses fichiers.

Mais, évidemment, ce n'est pas toujours aussi simple, ce serait trop beau, trop facile. Une application portable n'a peut-être pas besoin d'installeur ni d'inscription pour fonctionner, mais elle peut, elle-même, faire des inscriptions dans le Registre Windows, en cours de fonctionnement. La société VS Revo Group propose donc, sur son site, une liste de journaux de « désinstallation spéciales » d'applications (3963 applications lors de la dernière mise à jour de cet article - 12 mai 2016). Ces journaux de désinstallation peuvent être utilisés par Revo Uninstaller Pro (mais pas par la version gratuite de Revo Uninstaller).

- Lancer Revo Uninstaller Pro

- Menu Modules

- Onglet « Logs Database »

- Dans le champ de recherche, saisir le nom de l'application à désinstaller.

- Cocher ou décocher les cases précisant la recherche (version 32bits ou 64 bits, version du système d'exploitation) car il peut y avoir plusieurs journaux de désinstallation pour une même application, selon ses versions.

- Sélectionnez le journal à utiliser et cliquer sur le bouton « Uninstall » (« Désinstaller »).

Base de données Revo Uninstaller

Usage automatique de la base de données

Si l'application à désinstaller se trouve dans la liste des applications détectées automatiquement par Revo Uninstaller Pro, et si vous êtes connecté, à ce moment là, à l'Internet, commencez la désinstallation à partir de la détection par Revo Uninstaller Pro qui ira, de lui-même, chercher le journal adéquat dans sa base de données en ligne.

| Annonce |

Ce qui est universellement appelé "Effacement de sécurité", ou "Effaceur de sécurité", est appelé "Supprimer les preuves" (Evidence Remover) chez Revo Uninstaller.

Attention - Alerte ! Ne pas utiliser.

La manière dont Revo Uninstaller traite ce cas est totalement imbécile et dangereuse !

Revo Uninstaller crée un fichier unique, géant, recouvrant la totalité des espaces libres, ou à libérer, du disque. Puis Revo Uninstaller effectue les opérations d'écritures multiples dans ces espaces (sans que l'on sache quels algorithmes Revo Uninstalleur utilise : un bricolage maison ou un algorithme répondant à l'une des normes d'effacement de sécurité applicable dans le pays d'utilisation).

Durant la création de ce super fichier, Windows va détecter le manque d'espace libre sur le volume et va immédiatement se mettre à faire de la place en détruisant les fichiers temporaires et, surtout, les points de restauration les plus anciens, ne conservant que le dernier, ce qui peut être catastrophique.

Revo Uninstaller team

"Evidence Remover tool wipes out your already deleted files and folders which are only marked as deleted and ready to be overwritten. That free space looks free but contains all deleted files and folders so Revo Uninstaller creates a very large file, which will allocate all of your free disk space then it randomly writes in it. In this way deleted files and folders are overwritten with random data. If after that you want to recover the files they will be useless. When that huge file allocates all the free space, Windows sees that there is no more free disk space and frees additional by deleting unnecessary / temporary files, folders and old System Restore Points - you will never need them if your system is running smoothly and the last one will not be deleted just in case".

Qu'est-ce que l'effacement dit " de sécurité" ?

Pour les paranoïaques ou pour un usage moyennement sécurisé (vente d'occasion ou donation d'un Disque dur ou d'un ordinateur complet ayant contenu des données sensibles), il faut utiliser un effaceur dit « de sécurité ».

Encore faut-il s'entendre sur « données sensibles ». Évidemment, si vous êtes en pleine bunga bunga, ou s'il y a tous les documents d'un dépôt de brevet devant rapporter des milliards, ou la stratégie militaire d'un état, ou les entretiens d'un avocat ou d'un journaliste d'investigation, il faut effacer tout cela sans aucune chance pour le récipiendaire de reconstituer les données. Mais, s'il y a des recettes de pâtes à crêpes...

Il ne suffit pas d'effacer les fichiers. Les surfaces magnétiques non utilisées des disques durs ne sont pas vides lorsqu'un fichier est effacé : elles conservent l'intégralité des données des anciens fichiers détruits, dont seules leurs étiquettes (leurs noms), dans la table des matières des fichiers, sont effacées. Et encore... seul le premier caractère du nom du fichier est remplacé par un caractère spécial, tout le reste étant inchangé. Il est possible et facile de les retrouver et de les reconstituer. Il y a même des outils gratuits pour cela, y compris dans Windows avec l'outil qui permet de fouiller dans "la poubelle".

Il faut "vider la poubelle" pour rendre les fichiers supprimés un peu plus difficiles à reconstituer. Mais même à ce moment-là, c'est encore possible avec des outils spécialisés ou avec l'aide (lourdement payante) de sociétés de services spécialisées.

Pour imager simplement la fonction d'effacement de sécurité, disons qu'un effaceur de sécurité va, sur ces emplacements libres, mais pas vides, voire sur tout le disque, écrire plusieurs fois de suite des zéro binaires puis des 1 binaires, de manière à magnétiser plusieurs fois les cellules libres Nord/Sud puis Sud/Nord (les zéros et les uns n'étant pas formés pas le sens d'orientation d'une cellule, mais par la différence d'orientation entre deux cellules). Aucun logiciel de récupération et aucun matériel « léger » d'espionnage ne permettra, même en laboratoire de police scientifique, de faire revivre facilement un contenu effacé de la sorte. Un effacement de sécurité peut être pratiqué sur un Disque dur en cours d'utilisation, les données « vivantes » n'étant pas touchées.

Cette opération peut durer plusieurs heures.

Découverte de données pourtant effacées :

Les polices scientifiques et autres laboratoires d'espionnage disposent d'outils matériel lourd permettant d'analyser les surfaces magnétiques (microscope à Modulation de Fréquence Magnétique...). Après écriture de données, par magnétisation N/S - S/N pour inscrire des 0 et des 1 binaires, il existe une migration de cette magnétisation à l'environnement immédiat de cette écriture initiale. Même après un effacement de sécurité par un logiciel qui aurait écrit des 0 et des 1 des dizaines de fois sur chaque "cellule" magnétique, il est encore possible de lire les micro erreurs (les résidus et rémanences magnétiques) en périphérie de chaque "cellule" et de reconstruire le contenu initial.

Pertes de données avec le temps :

Problème inverse - Risque de perte de données avec le temps, dans les champs magnétiques terrestres et solaires :

Inversement, les puissants trains d'ondes magnétiques émis par le soleil, effacent, petit à petit, les contenus numériques magnétiques. D'autre part, il y a une migration lente de la magnétisation de la surface magnétique : chaque "cellule" contamine lentement son environnement. Il faut les régénérer régulièrement (relire et ré-écrire entièrement sur lui-même un Disque dur d'archive, une fois par an, et les conserver dans des cages de Faraday - boites tapissées de plomb).

La destruction de sécurité par logiciel ne s'entend que lorsque le support doit survivre à l'effacement (vente d'occasion ou don ou réutilisation quelconque alors que le support contenait des données sensibles). En cas de besoin de destruction de très haute sécurité, sans destruction du support, il existe des appareils capables de totalement démagnétiser les supports magnétiques dans de puissants champs de Gauss ne permettant plus aucune reconstruction des données, le support étant réutilisable). Il existe de nombreux appareils pour cela. Les effacements de sécurité "sûrs", par logiciels exécutés sous Windows, doivent répondre à des normes. Par exemple :

Destruction physique : ouvrir le support (le Disque dur, le CD, le DVD, le Blu-ray, le composant mémoire...), disposer d'une ponceuse à bande fixée dans un étau et rogner le support par la tranche jusqu'à le rendre entièrement à l'état de poussière. C'est définitif, gratuit, et au-delà de toutes les exigences légales.

En cas de besoin de destructions massives et continues de supports (administrations, défense, centres de recherches, cabinets d'avocats, etc. ...), il existe des appareils rognant physiquement les supports pour les transformer en poussière.

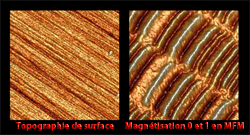

Effaceur de sécurité - Surface magnétique d'un Disque dur, vierge (d'usine) ou passée dans un champ de Gauss (à gauche), et magnétisée (à droite), vue au microscope à modulation de force magnétique (MFM). Les "traits" sombres et clairs représentent les 0 et les 1 binaires.

Image par Dr. Yordan Stefanov, ISB, Bulgaria, déposée sur nanoandmore.com

| Annonce |

Au lieu d'utiliser Windows pour supprimer un fichier, ce qui le place dans la « corbeille » d'où il peut être récupéré, Revo Uninstaller propose une fonction de déstruction définitive d'un fichier. Non seulement le fichier à effacer ne passe pas par la case "Corbeille" mais, en plus, immédiatement, l'espace qu'il occupait est l'objet d'un nettoyage de sécurité.

Attention - Alerte ! A utiliser avec précaution, voire ne pas utiliser.

Cet effacement peut se faire par "Glisser - Déposer" (Drag and Drop). Ceci va trop vite et il est possible, sans s'en apercevoir, de lancer l'effacement définitif, sans possibilité de récupération, d'un répertoire entier, voire d'une partition entière (tout un "disque").

| Annonce |

| Annonce |

Pour utiliser une application, sous Windows (à l'exception des applications dites « portables », qui sont entièrement autonomes et indépendantes de quoi que ce soit, et dont il faut préférer la version, lorsqu'elle existe, plutôt que la version installable), il faut l'installer.

L'installation d'une application, dans Windows, ne consiste pas, uniquement, à copier les fichiers de l'application à un endroit donné. De vastes manœuvres, une véritable nébuleuse, sont lancées :

-

S'assurer que l'application est légale (antipiratage), avec des inscriptions dans des zones cachées, accompagnées du calcul de GUID sur la base de la MAC Address et d'autres numéros uniques (numéro de série du processeur, etc. - Pratique du calcul d'empreinte d'un ordinateur, appelée « Fingerprinting »).

-

Créer les répertoires d'accueil de l'application, ses sous-répertoires, le répertoire d'accueil de ses raccourcis de lancement, etc.

-

Inscrire, dans le Registre Windows, les types de fichiers que l'application manipule : ce sont les « associations ».

-

Créer divers raccourcis de lancement dans le menu de Windows (le menu « Démarrer »), divers raccourcis (ou « Tuiles », selon la version de Windows) sur le bureau, d'autres raccourcis encore dans la Barre des tâches de Windows : Lancements rapides, et d'autres encore dans le Systray (la « zone de notification » en bas à droite, près de l'horloge), etc.

-

Apporter et copier, dans des fichiers, les DLLs que l'application n'est pas certaine de trouver dans toutes les versions de Windows. Historiquement, ces fichiers étaient installés de manière anarchique, un peu partout, par les créateurs de logiciels, mais Microsoft a mis un grand coup de pied dans cette fourmilière, depuis Windows Vista, avec l'imposition du " Magasin à composants ", le gigantesque répertoire WinSxS).

-

Inscrire les besoins en ressources partagées. L'application est liée, par des pointeurs et des registres à décalage d'adressage, à une foule de modules standards offrant des fonctionnalités dont l'application a besoin : ce sont les DLLs stockées dans le " Magasin à composants " de Windows, appelé WinSxS, avec bien d'autres ressources partagées.

-

Faire accepter, par le futur utilisateur, un ou des contrats :

-

Contrat dit " Privacy " ou " Vie privée " - politique

de protectiond'irrespect, capture (espionnage) et commercialisation de votre vie privée par l'application, par l'éditeur de l'application et par tous les tiers invités dans l'application -

Contrat dit « CLUF » ( « Contrat de Licence Utilisateur Final ») ou « EULA » (« End User Licence Agreement ») de cession de licence d'utilisation de l'application

-

Contrat dit « Conditions générales » ou « Terms » ou « Termes » ou « Termes et conditions » d'usage contenant les termes des « CGV » (« Conditions Générales de Vente »).

-

Cela se traduit par des inscriptions innombrables dans une base de données de Windows connue sous le nom de "Base de registre" (formellement, le nom de cette base de données est " Registre Windows ", depuis 2009).

Tout cela constitue les raisons pour lesquelles il faut :

-

Préparer la désinstallation (et suivre ce qui se passe) - Travail à faire en amont (au moment de l'installation)

Si on en a les moyens, acheter un moniteur de surveillance des installations, comme la version complète (commerciale) de Revo Uninstaller ou Total Uninstall, dont on lira avantageusement la fiche pour comprendre comment ce type de moniteurs fonctionnent et pourquoi ils sont indispensables à une désinstallation réellement complète d'une application (y compris les inscriptions créées après l'installation, lors de l'usage de l'application). -

Désinstaller complètement (mieux qu'avec le désinstalleur de l'application) - Travail en aval (au moment de la désinstallation)

Utiliser un désinstalleur d'applications qui va bien au-delà de ce que font, et surtout ne font pas, les désinstalleurs livrés avec chacune des applications installées. Même la version gratuite de Revo Uninstaller donne des résultats de désinstallations incomparablement supérieurs aux désinstalleurs natifs.

Malheureusement, très souvent, une ou plusieurs installations de choses non sollicitées ont lieu simultanément, parfois malveillantes ou ennuyeuses. Il faut les supprimer, les désinstaller. Là encore les désinstalleurs sont nécessaires. On lira avantageusement les articles suivants qui traitent, chacun en ce qui le concerne, d'un mécanisme d'implantation à notre insu de codes (de logiciels) non sollicités, soit pour tenter de nous les vendre, soit pour nous espionner (dans tous les cas, il s'agit de se faire de l'argent sur notre dos) :

Ce n'est pas tout : lors de la première utilisation de chacune des fonctions de l'application, de nouvelles associations et inscriptions dans le Registre Windows sont créées.

En cours d'usage de l'application, des traces sont créées, comme les traces de confort notant les derniers documents (fichiers) manipulés par l'application (les MRUs) afin que vous puissiez les retrouver facilement lors du prochain usage de l'application.

Enfin, Windows, pour échapper au DLL Hell (l'enfer des DLL), s'empresse de faire une copie des DLLs utilisées par l'application (dans un réservoir dit « Windows Côte-à-Côte » (Windows Side by Side), le répertoire WinSxS), pour être capable de les lui resservir dans le bon état prévu par le développeur au jour de l'installation, même si des mises à jour des DLLs interviennent plus tard.

Bref : l'installation et l'utilisation d'une application provoquent une nébuleuse d'actions dans Windows.

Lorsqu'une application est devenue inutile, il ne faut pas l'effacer (surtout pas), il faut la désinstaller.

Généralement, les applications installées viennent avec une procédure de désinstallation. Mais, si la procédure de désinstallation sait, avec certitude, un certain nombre de choses, elle ne peut préjuger de l'environnement de l'installation spécifique à la version du système ni de l'utilisation qui en est faite par l'utilisateur. Les procédures de désinstallation livrées avec les installateurs sont donc des standards minimalistes. À cela, il faut ajouter l'orgueil et l'hypocrisie des éditeurs de logiciels qui rechignent à ce que leurs applications soient désinstallées et à perdre un utilisateur / client. Ils laissent donc traîner, plus ou moins volontairement, des traces de l'application désinstallée afin de faciliter une réinstallation ultérieure.

| Annonce |

Dans un billet de blog du 2 octobre 2005, Mark Russinovich (le fondateur de SysInternals, toujours à la tête de ce qui est devenu une division de Microsoft depuis son rachat) déclare qu'il est exact que les désinstallations de logiciels ne se font jamais de manière complète, et laissent des traces dans le Registre Windows. Mark Russinovich réfléchit sur le fait que les développeurs utilisent leurs propres installeurs maison, car les installeurs professionnels coûtent cher. Ils se fichent donc de l'aspect désinstallation (ils ne pensent pas que l'utilisateur puisse désinstaller leur bébé, ce qui serait une preuve de mauvaise adéquation de leur application à une finalité). Mark Russinovich comprend donc l'explosion des nettoyeurs du Registre Windows et évoque aussi le glissement des inscriptions d'installations, du Registre Windows vers .NET en XML (et il ironise sur le fait qu'il faudra alors de nettoyeurs XML).

Mark Russinovich parle des traces laissées par les désinstalleurs dans le Registre Windows :

Une installation d'une application est souvent faite pour tous les utilisateurs (tous les comptes) d'une machine.

Les désinstallations, au contraire, ont la permission de désinstaller les inscriptions dans ce que voit un utilisateur sous sa ruche HKCU (son profil personnel dans l'une des hiérarchies du Registre Windows). Les autres profils (UAC), des autres utilisateurs (des autres comptes) ne lui sont pas accessibles, sauf à donner au désinstalleur ce droit, ce qui constituerait une faille de sécurité. Donc il y a, invariablement, des inscriptions non désinscrites.

C'est ainsi que vont les choses (et le parallèle est fait par Mark Russinovich, avec le même problème dans UNIX et Linux).

La réflexion de Mark Russinovich, le 2 octobre 2005 (archive [anglais]).

Remarque : il est exact qu'avant Windows XP, la taille du Registre Windows était limitée.

À cause de tout cela sont nés :

Une famille d'applications spécialisées dans des désinstallations beaucoup plus complètes que celles des désinstalleurs de base (lorsqu'ils existent). Ces applications de désinstallations s'attaquent aux nébuleuses des traces d'installation, soit en les surveillant lors de leurs créations (installation), soit en partant à la chasse à ces traces au moment d'une désinstallation qui n'avait pas été surveillée. Par exemple :

Une nébuleuse d'arnaques financières et de mise en péril des ordinateurs avec les « nettoyeurs et défragmenteurs du Registre Windows ». On lira avantageusement :

| Annonce |

↑ [01] (1) - Comprendre et configurer la fonctionnalité de limite de taille du Registre (RSL) (supprimée par Microsoft KB 292726)

(2) - La fonctionnalité de limitation de la taille du Registre a été supprimée dans Windows Server 2003 et Windows XP (Microsoft KB 292726)

Dossier (collection) : Logithèques |

|---|

Logithèque |

Télécharger

Télécharger Revo Uninstaller

Revo Uninstaller