Assiste News Dossiers Encyclopédie Comment Logithèque Alternathèque Crapthèque Outils Forum Boutique ? W TDF

Assiste.com

Revo Uninstaller - Supprimer les preuves - Evidence Remover - Effaçeur de sécurité

Dernière mise à jour : Tue, 5 Sep 2017 13:55:22 +0200

Revo Uninstaller permet de désinstaller une application bien plus complètemet qu'avec sa procédure standard. En version Pro, il permet de surveiller une installation ou une séance de surf afin de permettre des effacements de traces et des désinstallations complètes.

Détail (montrer / masquer)

Revo Uninstaller - Supprimer les preuves - Evidence Remover - Effaçeur de sécurité

Revo Uninstaller - Supprimer les preuves - Evidence Remover - Effaçeur de sécurité

Ce qui est universellement appelé "Effacement de sécurité", ou "Effaceur de sécurité", est appelé "Supprimer les preuves" (Evidence Remover) chez Revo Uninstaller.

Attention - Alerte ! Ne pas utiliser.

La manière dont Revo Uninstaller traite ce cas est totalement imbécile et dangereuse !

Revo Uninstaller crée un fichier unique, géant, recouvrant la totalité des espaces libres, ou à libérer, du disque. Puis Revo Uninstaller effectue les opérations d'écritures multiples dans ces espaces (sans que l'on sache quels algorithmes Revo Uninstalleur utilise : un bricolage maison ou un algorithme répondant à l'une des normes d'effacement de sécurité applicable dans le pays d'utilisation).

Durant la création de ce super fichier, Windows va détecter le manque d'espace libre sur le volume et va immédiatement se mettre à faire de la place en détruisant les fichiers temporaires et, surtout, les points de restauration les plus anciens, ne conservant que le dernier, ce qui peut être catastrophique.

Revo Uninstaller team

"Evidence Remover tool wipes out your already deleted files and folders which are only marked as deleted and ready to be overwritten. That free space looks free but contains all deleted files and folders so Revo Uninstaller creates a very large file, which will allocate all of your free disk space then it randomly writes in it. In this way deleted files and folders are overwritten with random data. If after that you want to recover the files they will be useless. When that huge file allocates all the free space, Windows sees that there is no more free disk space and frees additional by deleting unnecessary / temporary files, folders and old System Restore Points - you will never need them if your system is running smoothly and the last one will not be deleted just in case".

Qu'est-ce que l'effacement dit " de sécurité" ?

Pour les paranoïaques ou pour un usage moyennement sécurisé (vente d'occasion ou donation d'un Disque dur ou d'un ordinateur complet ayant contenu des données sensibles), il faut utiliser un effaceur dit « de sécurité ».

Encore faut-il s'entendre sur « données sensibles ». Évidemment, si vous êtes en pleine bunga bunga, ou s'il y a tous les documents d'un dépôt de brevet devant rapporter des milliards, ou la stratégie militaire d'un état, ou les entretiens d'un avocat ou d'un journaliste d'investigation, il faut effacer tout cela sans aucune chance pour le récipiendaire de reconstituer les données. Mais, s'il y a des recettes de pâtes à crêpes...

Il ne suffit pas d'effacer les fichiers. Les surfaces magnétiques non utilisées des disques durs ne sont pas vides lorsqu'un fichier est effacé : elles conservent l'intégralité des données des anciens fichiers détruits, dont seules leurs étiquettes (leurs noms), dans la table des matières des fichiers, sont effacées. Et encore... seul le premier caractère du nom du fichier est remplacé par un caractère spécial, tout le reste étant inchangé. Il est possible et facile de les retrouver et de les reconstituer. Il y a même des outils gratuits pour cela, y compris dans Windows avec l'outil qui permet de fouiller dans "la poubelle".

Il faut "vider la poubelle" pour rendre les fichiers supprimés un peu plus difficiles à reconstituer. Mais même à ce moment-là, c'est encore possible avec des outils spécialisés ou avec l'aide (lourdement payante) de sociétés de services spécialisées.

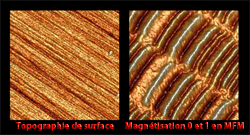

Pour imager simplement la fonction d'effacement de sécurité, disons qu'un effaceur de sécurité va, sur ces emplacements libres, mais pas vides, voire sur tout le disque, écrire plusieurs fois de suite des zéro binaires puis des 1 binaires, de manière à magnétiser plusieurs fois les cellules libres Nord/Sud puis Sud/Nord (les zéros et les uns n'étant pas formés pas le sens d'orientation d'une cellule, mais par la différence d'orientation entre deux cellules). Aucun logiciel de récupération et aucun matériel « léger » d'espionnage ne permettra, même en laboratoire de police scientifique, de faire revivre facilement un contenu effacé de la sorte. Un effacement de sécurité peut être pratiqué sur un Disque dur en cours d'utilisation, les données « vivantes » n'étant pas touchées.

Cette opération peut durer plusieurs heures.

Découverte de données pourtant effacées :

Les polices scientifiques et autres laboratoires d'espionnage disposent d'outils matériel lourd permettant d'analyser les surfaces magnétiques (microscope à Modulation de Fréquence Magnétique...). Après écriture de données, par magnétisation N/S - S/N pour inscrire des 0 et des 1 binaires, il existe une migration de cette magnétisation à l'environnement immédiat de cette écriture initiale. Même après un effacement de sécurité par un logiciel qui aurait écrit des 0 et des 1 des dizaines de fois sur chaque "cellule" magnétique, il est encore possible de lire les micro erreurs (les résidus et rémanences magnétiques) en périphérie de chaque "cellule" et de reconstruire le contenu initial.

Pertes de données avec le temps :

Problème inverse - Risque de perte de données avec le temps, dans les champs magnétiques terrestres et solaires :

Inversement, les puissants trains d'ondes magnétiques émis par le soleil, effacent, petit à petit, les contenus numériques magnétiques. D'autre part, il y a une migration lente de la magnétisation de la surface magnétique : chaque "cellule" contamine lentement son environnement. Il faut les régénérer régulièrement (relire et ré-écrire entièrement sur lui-même un Disque dur d'archive, une fois par an, et les conserver dans des cages de Faraday - boites tapissées de plomb).

La destruction de sécurité par logiciel ne s'entend que lorsque le support doit survivre à l'effacement (vente d'occasion ou don ou réutilisation quelconque alors que le support contenait des données sensibles). En cas de besoin de destruction de très haute sécurité, sans destruction du support, il existe des appareils capables de totalement démagnétiser les supports magnétiques dans de puissants champs de Gauss ne permettant plus aucune reconstruction des données, le support étant réutilisable). Il existe de nombreux appareils pour cela. Les effacements de sécurité "sûrs", par logiciels exécutés sous Windows, doivent répondre à des normes. Par exemple :

Destruction physique : ouvrir le support (le Disque dur, le CD, le DVD, le Blu-ray, le composant mémoire...), disposer d'une ponceuse à bande fixée dans un étau et rogner le support par la tranche jusqu'à le rendre entièrement à l'état de poussière. C'est définitif, gratuit, et au-delà de toutes les exigences légales.

En cas de besoin de destructions massives et continues de supports (administrations, défense, centres de recherches, cabinets d'avocats, etc. ...), il existe des appareils rognant physiquement les supports pour les transformer en poussière.

Effaceur de sécurité - Surface magnétique d'un Disque dur, vierge (d'usine) ou passée dans un champ de Gauss (à gauche), et magnétisée (à droite), vue au microscope à modulation de force magnétique (MFM). Les "traits" sombres et clairs représentent les 0 et les 1 binaires.

Image par Dr. Yordan Stefanov, ISB, Bulgaria, déposée sur nanoandmore.com

![]()

Télécharger

Télécharger