Assiste.com

Le Paging memory system est un outil accélérateur, dans Windows, à partir de sa version XP. Il fait partie des mécanismes d'accélération par l'anticipation.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le « Paging memory system » ou PreFetching des applications (PreFetching des codes exécutables) est une pratique accélératrice, dans le système d'exploitation Windows, introduit avec la version XP de ce système. Il fait partie des mécanismes d'accélération par l'anticipation.

|

Les algorithmes de gestion de la mémoire virtuelle de Windows (le fichier pagefile.sys) optimisent le remplissage de ce fichier. Lorsqu'une application en cours d'exécution doit être éjectée momentanément de la RAM pour laisser de la place à une autre application, seules les données sur lesquelles vous travaillez, et les variables, sont envoyées dans la mémoire virtuelle (le fichier pagefile.sys). Le code en lui-même de l'application, invariable, se trouve déjà sur le disque dur, dans le fichier où vous avez installé l'application. C'est de là qu'elle sera recherchée / rechargée lorsqu'elle remontera en mémoire pour reprendre son tour d'exécution. C'est la raison pour laquelle Windows empêchera toujours de toucher aux fichiers des applications en cours d'exécution (Windows les ouvre avec un privilège d'accès exclusif).

Si l'application est un virus, elle « bénéficiera » de la même « protection » (virus vs malwares). C'est pourquoi les antivirus et antimalwares vous annonceront parfois, pour parfaire une décontamination (selon les virus ou parasites [parasitewares] trouvés), qu'ils ont besoin de redémarrer l'appareil. Dans la liste de redémarrage de Windows, l'antivirus ou antimalware a inscrit des travaux à faire en premier et va exécuter ces travaux de fin de décontamination avant de permettre le démarrage / redémarrage de tout le reste.

Pour lancer un antivirus ou antimalware, vous ne devez pas (s'il ne vous le demande pas expressement), quelle que soit la méthode, démarrer / redémarrer Windows en mode de diagnostic (dit mode « sans échec » - « Safe mode ») :

Les antivirus ou antimalwares cherchent à identifier certains virus non pas tels qu'ils sont enregistrés dans des fichiers disque (où ils peuvent masquer dynamiquement leur apparence), mais lorsque leur code exécutable monte en mémoire, au moment où ils vont chercher à s'exécuter (entrer en état « on-execution »). L'exécution est suspendue par l'antivirus ou l'antimalwares le temps que l'outil de sécurité analyse le code exécutable (ce qui est de l'ordre de quelques nanosecondes).

Le mode d'accès « on-execution » des outils de sécurité permet également :

De gagner du temps en n'analysant que ce qui cherche à s'exécuter, donc uniquement du code exécutable, au lieu d'analyser tout et n'importe quoi.

D'éviter le problème connu qui fait dire qu'il ne faut jamais avoir plus d'un antivirus ou antimalwares simultané. Cet ancien mode de fonctionnement des outils de sécurité, qui faisait intercepter, en mode exclusif, les fichiers tentant de s'ouvrir (« hook - hooker - hooking »), pour les analyser, pouvait provoquer des situations de blocages mutuels infinis entre plusieurs outils de sécurité intervenant simultanément sur le même fichier.

Accessoirement, vous pouvez lancer une seconde fois un antivirus ou antimalware à la demande (« on-demand »), en mode de diagnostic (mode « sans échec »), par acquit de conscience, mais certains antivirus le vérifient et refuseront de se lancer dans ce mode. Lorsque Windows est démarré en mode « sans échec », il est lancé dans une configuration minimum. Tout ce qui tente, habituellement, de s'activer et s'exécuter durant le démarrage de Windows, et qui ne fait pas partie du noyau minimum de Windows (le kernel), est ignoré (n'est pas lancé).

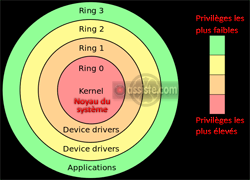

Seuls les malwares de classe « Root » (« Rootkit »), qui ont réussi à s'incruster dans le noyau de Windows (le kernel), ne peuvent être évités lors d'un démarré en mode « sans échec ». Ils font désormais partie du noyau de Windows et disposent des privilèges les plus élevés, ceux de Windows (« Ring 0 »).

Les niveaux de privilèges dans un système d'exploitation :

Ring0 (Ring 0), Ring1 (Ring 1), Ring2 (Ring 2), Ring3 (Ring 3)

Certains virus s'installent encore plus « haut » : dans le « bootstrap » du disque de démarrage (le « bootstrap » est exécuté avant le chargement de Windows), voire dans le BIOS qui est exécuté en tout premier, à la mise sous tension de l'appareil.

Les microprogrammes UEFI, qui remplacent les BIOS depuis 2012, sont suspectés de beaucoup d'intrusions franchement malveillantes et attentatoires à la vie privée et aux libertés individuelles dont :

Qui contrôle le BIOS / l'UEFI contrôle l'appareil

donc contrôle son utilisateur

|

Accès à la mémoire - Mémoire virtuelle et physique (Microsoft, FR)

Accès à la mémoire - Autres espaces de données (Microsoft, FR)

Ressources externes sur ce sujet

Les encyclopédies |

|---|