Assiste.com

Botnet Zeus : réseau de millions d'ordinateurs compromis et regroupés sous le commandement d'un pirate qui exploite la somme des puissances.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Rappel :

Les réseaux criminels de « calcul distribué » s'appellent des « botnets » (réseaux de « bots » (« robots »)) et chaque appareil (ordinateur) dans le réseau est appelé « zombies ». Les « zombies » sont des ordinateurs individuels utilisés frauduleusement, squattés à l'insu de leurs propriétaires. Un « botnet » peut être constitué de plus d'un million d'ordinateurs zombifiés.

Voir les articles :

Le botnet Zeus (ZeuS, Zbot)

Zeus (ou ZeuS ou Zbot) est un « kit de création de botnets » déployant un bot (robot logiciel exécutant une tâche assignée) qui s'exécute sur les appareils (PC) sous Microsoft Windows. Ces appareils sont zombifiés par ce bot à l'insu de leurs propriétaires et des antivirus. Les zombies sont pris en charge (commandés) par des machines serveur dites de C&C - Command and Control pilotées par le propriétaire du botnet pour constituer puis exploiter le botnet Zeus (ZeuS, Zbot).

- Zeus : Zeus est le pseudo de l'auteur de ce BotNet

- ZBot : Ce nom est une combinaison de la première lettre du pseudo de l'auteur du BotNet et de bot (le robot logiciel)

Le BotNet Zeus (ZBot, ZeuS) peut être utilisé pour exécuter de nombreuses tâches malveillantes et criminelles en assignant toutes sortes de tâches aux bots qu'il commande.

- Il est facile de personnaliser le fichier de configuration du bot de Zeus (ZBot, ZeuS) en fonction de ses propres besoins, puis utiliser une méthode spéciale pour le chiffrer, masquant ainsi son algorithme aux antivirus.

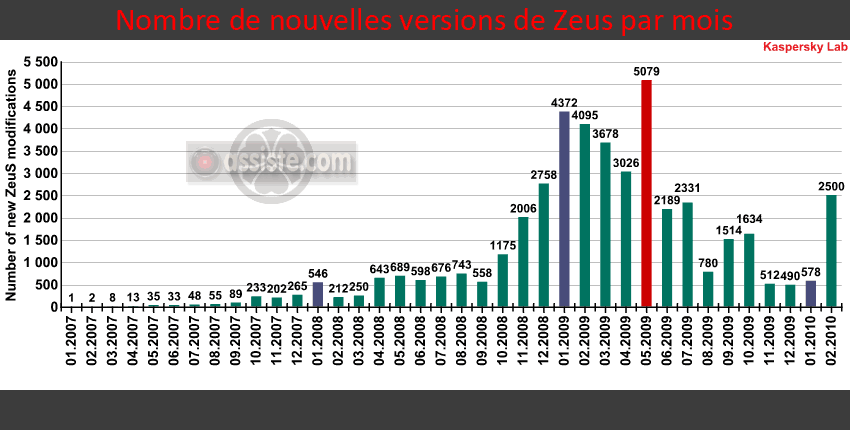

- Il dispose même d'une capacité de plug-in et, lors de l'achat du programme, les criminels peuvent même le commander avec cette option supplémentaire permettant d'ajouter du code qui ne figure pas dans le code de base. D'innombrables variantes de Zeus émergent sans cesse. En mars 2009, il est devenu le malware le plus répandu sur le WEB.

Le botnet Zeus est plutôt utilisé pour voler des informations bancaires :

- en déposant/déployant des keyloggers

- en conduisant les victimes, par ingénierie sociale, à révéler elles-mêmes ces informations bancaires (remplir de faux formulaires se faisant passer pour des formulaires d'institutions bancaires - attaques en phishing)

- drive-by-download (simples mécanismes publicitaires, utilisés de manière trompeuse, utilisant le virus PEBCAK)

- Etc.

Parmi les autres tâches assignées au botnet Zeus (ZBot, ZeuS), grâce à sa très grande malléabilité, il y a eu également, par exemple :

- de la même manière que le botnet Koobface, le botnet Zeus a également été utilisé pour des escroqueries à l'assistance technique en conduisant les victimes à payer les escrocs après leur avoir fait croire, par un moyen ou par un autre, dont de simples mécanismes publicitaires ou pop-up affichant de fausses alertes, qu'ils étaient infectés par un virus alors qu'ils ne l'étaient pas (exemples : 1, 2, 3, 4). Les fraudeurs peuvent utiliser ou vous faire utiliser des composants du système d'exploitation de votre propre ordinateur, auxquels vous ne connaissez et ne comprenez rien, comme l'Invite de commande ou PowerShell, ou vous faire accéder à l'observateur d'évènements Windows, pour vous faire croire et vous « démontrer » que votre ordinateur est infecté (virus PEBCAK).

- dans une variante apparue après le démantèlement de Zeus, le BotNet appelé Gameover, le déploiement du cryptoransomware connu sous le nom de CryptoLocker.

- Etc.

Le botnet Zeus a été identifié pour la première fois en juillet 2007, lorsqu'il fut utilisé pour voler des informations bancaires au personnel du département des Transports des États-Unis.

En juin 2009, la société de sécurité Prevx a découvert que le botnet Zeus avait compromis plus de 74 000 comptes FTP de sites Web, comme ceux de la Bank of America, la NASA, Monster.com, ABC, Oracle, Play.com, Cisco, Amazon, BusinessWeek, etc., donc de très gros sites WEB ayant de très nombreux visiteurs à piéger chaque jour.

Furtivité du botnet Zeus

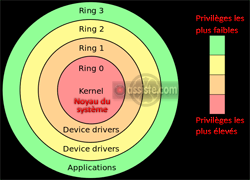

Le botnet Zeus est très difficile à détecter, même avec les outils de sécurité les plus récents et les plus à jour, car il se cache en utilisant diverses techniques de furtivité et de privilèges élevés (ring 0 - privilèges de niveau système) comme les rootkits. On considère que c'est la principale raison pour laquelle le botnet Zeus est devenu le plus grand réseau de zombies sur le Web.

Ses communications entre les machines compromises (zombies) et ses serveurs étaient sécurisées et chiffrées (cryptées - SSL).

Damballa

La société de sécurité informatique Damballa a estimé que le botnet Zeus infectait 3,6 millions de PC aux États-Unis en 2009.

Damballa est une société américaine de sécurité informatique spécialisée dans la détection et la lute contre les cybermenaces avancées telle que les attaques « zero-day », les « menaces persistantes avancées (APT) » et les « BotNets ».

La société Damballa utilise d'importants ensembles de données et pratique l'apprentissage automatique (« intelligence artificielle ») pour identifier les activités malveillantes en fonction du comportement du réseau, de l'analyse du contenu et des informations sur les menaces. Le système « s'entraîne » constamment sur de nouvelles données, ce qui lui permet de détecter des menaces auparavant inconnues.

Damballa a été fondée en 2006 à Atlanta, en Géorgie, par Merrick Furst, doyen associé du Collège d'informatique du Georgia Institute of Technology (Georgia Tech), avec deux de ses collègues de Georgia Tech, Wenke Lee et David Dagon. Elle souffre, financièrement, d'être en avance, à l'époque, et d'être la première à utiliser de la « machine learning technology » (« technologie d'apprentissage automatique » ou « intelligence artificielle »).

Damballa est rachetée par Core Security Technologies le 22 juillet 2016 et ses technologies sont intégrées à Core Security (ne doit pas être confondu avec le produit logiciel « Reason Core Security » de la société « Reason Software »).

Le 20 septembre 2017, Core Security Technologies et SecureAuth fusionnent. L'un (la société) prend le nom de SecureAuth et l'autre (le logiciel) garde le nom très bien accueilli et implanté de Core Security.

![]() Le nom de Damballa comme nom de raison sociale de la société n'est pas anodin dans son contexte de travail : Damballa est un dieu serpent Vaudou qui protège contre les zombies, donc la société Damballa protège contre les zombies informatiques fonctionnant dans le cadre de réseaux de zombies : les BotNets.

Le nom de Damballa comme nom de raison sociale de la société n'est pas anodin dans son contexte de travail : Damballa est un dieu serpent Vaudou qui protège contre les zombies, donc la société Damballa protège contre les zombies informatiques fonctionnant dans le cadre de réseaux de zombies : les BotNets.

Le permis de PC

Les experts en sécurité conseillent aux entreprises de continuer à proposer aux utilisateurs une formation leur permettant de ne pas cliquer sur des liens hostiles ou suspects dans des e-mails ou des pages de sites Web, et de maintenir à jour leur protection antivirus. C'est ce que, sur Assiste.com, nous appelons le « Permis de PC » depuis 1999.

La protection à 100% n'existe pas

Les logiciels antivirus ne prétendent pas empêcher de manière fiable l'infection. Par exemple, la protection du navigateur de Symantec indique qu'elle peut empêcher « certaines tentatives d'infection ». La multiplication des outils (antivirus multimoteurs temps réel, comme HitmanPro ou Reason Core Security) améliore la détection, mais elle ne sera jamais fiable à 100%.

Démantèlement du botnet Zeus

Le 1er octobre 2010, le FBI annonce que des pirates informatiques d'Europe de l'Est avaient réussi à infecter des ordinateurs du monde entier à l'aide du botnet Zeus. Le bot (le robot logiciel qui a transformé les ordinateurs en zombies) a été distribué dans un courrier électronique (spam). Lorsque les personnes ciblées ont ouvert le courrier, le bot s'est installé sur l'ordinateur victime et l'une de ses tâches a été de capturer secrètement les mots de passe, les numéros de compte et autres données bancaires qui sont utilisés essentiellement pour des fraudes bancaires immédiates (par virements).

À l'époque, en 2009, la toute première cryptomonnaie, le Bitcoin, est en cours d'invention et les opérateurs du botnet Zeus ne s’en servent pas (peut-être ne la connaissent-ils pas encore). Ils travaillent « à l'ancienne » : les fonds sont transférés vers des comptes contrôlés par un réseau de « mules » (passeurs), moyennant le versement d’une commission. Les « mules » américaines ont été recrutées à l'étranger. Elles ont créé des comptes bancaires en utilisant de faux documents et de faux noms. Une fois l'argent sur leurs comptes, les « mules » l'envoyaient à leurs chefs, en Europe de l'Est, ou le retiraient en espèces et le faisaient passer clandestinement hors du pays.

Plus de 100 personnes ont été arrêtées dans ce complot de fraude bancaire et blanchiment d'argent, dont plus de 90 aux États-Unis et les autres au Royaume-Uni et en Ukraine. Les membres du complot avaient volé environ 70 millions de dollars.

Fin 2010, le créateur du BotNet Zeus prétend prendre sa retraite

À la fin de 2010, un certain nombre de fournisseurs de solutions de sécurité Internet, dont McAfee et Internet Identity, ont déclaré que le créateur du BotNet Zeus avait annoncé prendre sa « retraite » et avait donné le code source et les droits de vendre Zeus à son principal concurrent, le créateur de SpyEye. Cependant, ces mêmes experts ont averti que la « retraite » était une ruse et s'attendent à ce que le développeur revienne avec de nouvelles astuces.

En 2011, le code source de Zeus devient disponible gratuitement sur GitHub (l'un des sites de dépôt de projets open source).

On ne connaît pas l'auteur de Zeus qui n'a jamais été identifié et encore moins arrêté. On suppose qu'il s'agit de Evginy Bogachev, un pirate informatique russe connu sous les pseudos de Slavik et de Monstr et figurant dans le top 10 des personnes les plus recherchées par le FBI.

En 2019, il existe encore des soubresauts de Zeus tant il est furtif et adaptable.

Arrestation du staff de SpyEye

Octobre 2010 :

Selon KrebsOnSecurity, en octobre 2010, les principaux développeurs de programmes malveillants au sein de la communauté cybercriminelle ont conspiré pour mettre fin au développement du tristement célèbre BotNet bancaire ZeuS, qui occupe tout le terrain, et fusionner son code avec celui de son concurrent SpyEye. Cette initiative semble avoir pour objectif de créer un BotNet bancaire unique et supérieur dont la vente se limiterait à un profil de cyberescrocs plus exclusifs et plus aisés. Un BotNet rapporte de l'argent à son auteur de trois manières :

- son usage, par son auteur, dans sa/ses finalités

- sa vente de licences de droit d'usage à d'autres cybercriminels

- sa location lorsque l'auteur fait le job pour le compte de quelqu'un d'autre

Novembre 2010 :

Des rumeurs affirment que l'auteur de ZeuS ne prévoit plus de conserver le kit de logiciel criminel original.

SpyEye est un autre botnet très proche de ZeuS (et son successeur lorsque l'auteur de Zeus a annoncé avoir donné tous les droits et le code de ZeuS à son principal concurrent SpyEye).

Les malveillances « Chevaliers blancs »

SpyEye se présente comme un « Zeus Killer ».

Il s'agit d'une pratique courante. Toutes les malveillances exploitant un ordinateur commencent toujours par le nettoyer de tout ce qui pourrait entrer en concurrence avec elles ou ralentir l'exploitation de la puissance de calcul et de la bande passante. De là à les appeler des « Chevaliers blancs » il y a tout de même un monde qui les sépare. C'est plutôt du « Pousse-toi de là que je m’y mette ».

Le 8 janvier 2013 les deux auteurs de SpyEye sont arrêtés :

- Aleksandr Andreevich Panin, aussi connu sous les pseudos de Gribodemon et Harderman, est un jeune programmeur russe de 24 ans, auteur principal de SpyEye. Jugé à Atlanta, en Géorgie (États-Unis), il est condamné, le 20 avril 2016, à 9 ans et 6 mois de prison (*).

- Hamza Bendelladj, aussi connu sous le pseudo de Bx1, est un jeune programmeur de 27 ans. Il est arrêté en Thaïlande et déporté à Atlanta, en Géorgie (États-Unis). Bendelladj est le coauteur de SpyEye et en faisait la promotion sur des forums underground du Dark WEB (blackmarket) consacrés aux crimes informatiques et autres. Il a plaidé coupable en juin 2015 pour avoir aidé Panin à développer et commercialiser le kit SpyEye. Bendelladj a également admis avoir exploité son propre botnet SpyEye à partir d'un serveur C&C (commande et contrôle) basé à Atlanta. Il est estimé qu'il avait collecté 200 000 numéros de cartes de crédit. Selon les calculs du gouvernement (perte supposée de 500 $ par carte), Bx1 était potentiellement responsable de 100 millions de dollars de détournements. Les accusations le concernant, en Géorgie, ne concernent que son exploitation de son propre BotNet. Il a été condamné, le 20 avril 2016, à 15 ans de prison.

|

Ressources externes sur ce sujet

Les encyclopédies |

|---|