Assiste.com

Détournement de recherche : redirection des moteurs de recherche - attaque des principaux « navigateurs Web » et des plus populaires « moteurs de recherche »

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le « Détournement de recherche » (ou « Redirection des moteurs de recherche ») est une attaque des principaux « navigateurs Web » et des plus populaires « moteurs de recherche » utilisés dans les appareils communicants manipulés par des humains.

l'auteur du code malveillant, code qui se présente généralement, lorsqu'il est visible, sous la forme d'une « barre d'outils », cherche ainsi à gagner de l'argent :

- en vous forçant à regarder des publicités (l'auteur de code malveillant vend vos surfaces d'affichage à des régies publicitaires qui le rémunèrent)

- en vous incitant à cliquer sur des liens commerciaux qu'il insère dans votre « navigateur Web » ou dans les résultats du « moteur de recherche » que vous utilisez (qui est un site Web comme un autre dans votre « navigateur Web »). l'auteur d'un site Web marchand peut déployer un code de « Détournement de recherche » pour augmenter les visites et les ventes sur son site.

- en modifiant la page de démarrage de votre « navigateur Web » pour vous forcer à utiliser un « moteur de recherche menteur ». Les modifications de vos réglages s'appellent « hijacking » et il ne vous est pas possible de restaurer vos réglages.

Cela ressemble à du « click fraud », mais pratiqué par un tiers (un pirate qui s'intercale entre votre appareil et les sites Web visités) au lieu d'être pratiqué par le webmaster.

Ce type de parasites vous trompe en modifiant, à la volée, les résultats des recherches que vous avez faites. Les navigateurs et moteurs les plus populaires sont évidemment ciblés. Les parts de marché sont, en France, en mars 2019, selon StatCounter :

- Navigateurs Web (monde)

- Chrome : 62.63%

- Safari : 15.56%

- Firefox : 4.69%

- UC Browser : 3.44%

- Samsung Internet : 3.33%

- Opera : 2.73%

- Moteurs de recherche (France)

- Google : 94,13%

- Bing : 3,06%

- Yahoo : 1,54%

- Qwant : 0,63 %

- DuckDuckGo : 0,43%

Comment me fais-je infecter ?

l'installation de ce type de parasites dans votre appareil se fait, essentiellement, sous forme de « paquet cadeau » (ou « livraison liée ») appelés Bundleware, joint à l'installation de quelque chose (application [principalement tout ce qui est gratuit], Codec, technologie, etc.) que vous avez téléchargé. Ces méthodes de dissimulation sont appelées « bundle » et les parasites du type « Redirection des moteurs de recherche » sont également classés à « Bundleware ».

- Lire « Installation d'une application : attention aux trucs indésirables livrés avec » (les petites cases précochées auxquelles personne ne fait attention).

En ne décochant pas une case, vous avez signé !

Puisque vous, l'utilisateur victime, avez accepté cette installation du « paquet cadeau », on a vu des avocats d'auteurs de ces malveillances se retourner contre les antivirus qui éradiquaient leur code pirate au motif qu'une relation contractuelle entre lui et ses victimes (vous) était signée et que les antivirus/antimalwares n'avaient pas à s'immiscer dans des relations contractuelles qui ne les regardaient pas. Voir, par exemple :

- Les avocats de cybercriminels font retirer des détections dans Giant AntiSpyware, racheté par Microsoft et massivement distribué gratuitement sous le nom de Microsoft AntiSpyware

- Malwarebytes recule devant les avocats de 01net.com (et Assiste.com fait rétablir la détection)

Actions des parasites de « Détournement de recherche »

Le code installé (les « barres d'outils » sont du code installé dans votre navigateur Web :

- Affiche des publicités

- Ajoute des liens publicitaires (intercalés dans les résultats de votre moteur de recherche)

- Inscrivent des marque-pages de leur propre chef dans vos marque-pages

- Lorsque vous ouvrez un nouvel onglet, au lieu que celui-ci s'ouvre vierge ou s'ouvre sur votre page de démarrage par défaut (selon vos réglages - généralement votre moteur de recherche par défaut), il s'ouvre sur une page Web inattendue (un site Web inconnu et indésirable ou un « moteur de recherche menteur »).

- Collecte vos données de navigation, ce qui leur permet, en temps réel, de vous profiler à coup de « tracking », « construction de clickstream », « profilage/analyse comportemental », « marketing comportemental ».

Sources de ces parasites :

- Ne jamais télécharger un « navigateur Web » ailleurs que depuis son site officiel

- Ne jamais installer aucune barre d'outils.

- Ne jamais croire ce que l'on vous dit (accélérateurs, filtres de sécurité, filtres du Web, messages d'alertes ne provenant pas de votre antivirus ou de votre pare-feu, etc.). Globalement, considérez que le Web est entièrement une zone hostile.

- Développez votre vigilance personnelle – plus vous vous appuyez sur des outils de sécurité (les bons sont peu nombreux et obligatoires, les faux [rogues] sont innombrables), plus vous abaissez votre seuil de vigilance.

- Apprenez à lire entre les lignes :

- Installation d'application – décochez les cases et utilisez « Unchecky ».

Comment s'en sortir ?

- Supprimez la totalité des barres d'outils

- Restaurez votre page de démarrage par défaut (paramétrage de votre navigateur)

- Restaurez le choix de votre moteur de recherche préféré (paramétrage de votre navigateur)

- Si vous n'y arrivez pas :

- Réinitialisez votre navigateur Web :

- Si vous n'y arrivez toujours pas :

- Désinstallez complètement (avec Revo Uninstalleur - la version gratuite suffit) votre navigateur et réinstallez-le

- Si vous n'y arrivez encore pas :

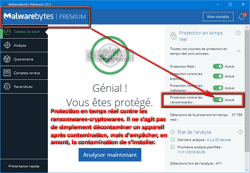

- Frappez un grand coup avec Malwarebytes (la version gratuite pour décontaminer ou achetez la version Premium pour être protégé en temps réel)

Il ne s'agit pas de décontaminer votre ordinateur après contamination avec un outil faisant une analyse en temps différé (à la demande (« On-demand »)), mais d'empêcher sa contamination, en amont, avec un outil fonctionnant en temps réel (« On-access » ou, mieux, « On-execution »). Donc tous les outils de type antivirus gratuits en ligne ou multi-antivirus gratuits en ligne ne sont strictement d'aucune utilité : ils arrivent trop tard, après la contamination. Seuls les outils temps réel protègent. Il y a les outils habituels indispensables et incontournables comme Kaspersky ou BitDefender.

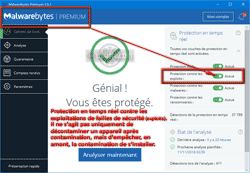

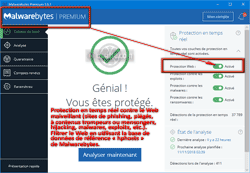

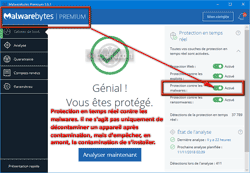

Il y a l'extraordinaire Malwarebytes Premium (ou Endpoint) qui peut être utilisé seul ou côte à côte avec l'un des deux précédents. Il :

- Pratique le mode « On-execution » (fonctionnement en temps réel en parfaite entente quel que soient les autres outils de sécurité installés).

- Peut être utilisé à tout moment en mode à la demande (« On-demand ») pour lancer des analyses périodiques.

Malwarebytes - Paramétrage - Protection en temps réel (« Real time ») de la navigation sur le Web, dont grâce à hphosts

Malwarebytes - Paramétrage - Protection en temps réel (« Real time ») contre les malveillances (malwares)

Malwarebytes - Paramétrage - Protection en temps réel (« Real time ») contre les ransomwares et crypto-ransomwares

|

Détournement des résultats des moteurs de recherche

Les encyclopédies |

|---|