Assiste.com

Le « Cloud Computing » (informatique dématérialisée) met en avant « la mobilité » permettant l'accès aux données et applications depuis tous les points du monde et « ne plus se préoccuper d'avoir les versions les plus à jour des applications utilisées ».

cr 01.01.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Les deux prétextes affichés du « Cloud Computing » (informatique dématérialisée - stockage dématérialisé des données) sont :

La Mobilité

Ne plus se préoccuper d'avoir les versions les plus à jour des applications utilisées

Le prétexte caché est qu'un véritable vent de panique souffle sur les acteurs financiers de l'Internet et les agences gouvernementales : trop d'internautes protègent trop bien leur vie privée. Les uns comme les autres poussent à ce que les données ne soient plus planquées et chiffrées (cryptées) dans les ordinateurs des personnes physiques ou morales, mais ailleurs, là où les nouveaux Renseignements Généraux, les FBI, CIA, NSA, etc. peuvent y accéder librement, à tout moment !

Le « Cloud Computing » est la réponse à l'angoisse des États, des gouvernements, des agences d'intelligence (espionnage) et des officines plus ou moins obscures d'espionnage, sous prétexte de post 11 septembre, etc. avec :

Des systèmes d'exploitation déportés

Des applications déportées

Nos données déportées - stockage dématérialisé des données (qui ne sont pas chiffrées - il n'y a pas de cryptage hors options payantes et sans que nous ayons un contrôle quelconque sur les backdoors implantés à la demande des gouvernements). Ceci permet aussi de tenter de relancer l'industrie du matériel informatique en vendant l'idée que vous devez avoir une « tablette », que vous ne pouvez vivre sans (une espèce de sous-ordinateur sans disque dur, sans stockage des données ni des applications, car vos données, surtout vos données privées, ne doivent pas vous appartenir, ne vous appartiennent pas ! Avec les « tablettes », le Cloud est quasi obligatoire).

Nos moindres faits et gestes capturés sans qu'il ne soit plus possible de les cacher, crypter, effacer, etc.

Et, évidemment, notre mobilité, donc notre géolocalisation.

|

Dans le « Cloud »

Une phrase de Tristan Nitot, le fondateur de l'association Mozilla Europe (la Fondation Mozilla édite, entre autres, le navigateur Firefox et le courrielleur Thunderbird).

...concrètement, le Cloud, c'est l'ordinateur de quelqu'un d'autre, ni plus, ni moins.

« Pour des raisons commerciales, on appelle cela le « Cloud », ou en français « l'informatique dans les nuages ». C'est une façon rassurante de présenter les choses, mais concrètement, le Cloud, c'est l'ordinateur de quelqu'un d'autre, ni plus, ni moins. Cela veut dire qu'on ne le contrôle pas du tout, et c'est bien souvent par son intermédiaire que nos données personnelles sont récoltées. »

Heureusement que des relais de transmission, d'information et d'alerte communiquent auprès du grand public, avec des mots simples, non informatiques. Assiste.com a commencé ses alertes et désacralisation de l'Internet et du Web en 1998 !

Les quatre modèles du Cloud Computing :

|

Bruno Lussato, chaire de « Théories et systèmes d'organisation » au CNAM

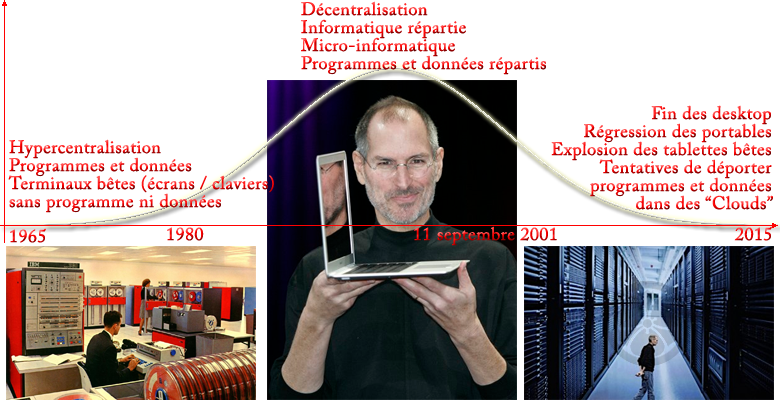

Mon professeur de « Théories et systèmes d'organisation », au Conservatoire National des Arts et Métiers (CNAM), le cher et regretté Bruno Lussato, chantre de l'informatique répartie, qui prédisait la révolution micro-informatique dès 1971 (Le microprocesseur Intel 4004, sorti en 1971, ouvre la voie à la micro-informatique et le premier micro-ordinateur fut le Micral N, breveté en 1973 par le français François Gernelle), doit s'en retourner dans sa tombe. Je sens sa Force, aujourd'hui retournée dans le grand tout de l'Énergie qui nous fait et nous anime, violemment s'agiter devant ce retour aux concepts de l'IBM 360, l'archétype de l'informatique centralisée, et pire encore : cloud = hyper centralisation et facilitateur de l'intelligence économique et sociale (espionnage) !

|

Pour les retardataires qui liront ce message dans quelques siècles, le « Cloud Maîtrisé » était une publicité de SFR (un FAI) qui passait sur nos écrans de télévision, en 2D, en 2012 : comment enfumer les potentiels clients, tous les citoyens et toutes les personnes morales (les entreprises) en leur vantant que ne plus détenir ni programmes ni données est LA solution de l'avenir. Au lieu de déployer des efforts considérables pour espionner les internautes avec force outils et techniques de tracking, que les empêcheurs d'espionner en rond comme Assiste.com poursuivent de leurs acidités, mettez directement vos données sur nos ordinateurs distants, les « Clouds » ! Nous nous chargerons de vous espionner sans que vous y mettiez votre nez et sans que les Assiste.com nous en empêchent ! De toute manière, vous êtes déjà coupables d'avoir regardé ces lignes subversives, donc vous êtes fiché à « Terroriste des nouvelles technologies » !

|

Tout est cyclique. Après le retour en arrière que nous opérons actuellement, quelle sera la prochaine étape ? Sachant que les cycles raccourcissent.

| ||

Années 1960 - 1980 | Années 1980 - 2001 | Depuis le 11.09.2001 |

Le Cloud Computing, les Google Chrome OS, etc. vont à nouveau balayer tous nos efforts pour protéger notre vie privée en déplaçant les logiciels, systèmes d'exploitation, navigateurs, courrielleurs, etc. dans des nébuleuses où nous ne pourrons rien faire. Ils y insèreront des outils d'espionnage pur, comme le keylogger et rootkit « Carrier IQ », découvert le 12 novembre 2011 dans tous les téléphones portables Motorola, Samsung, HTC et Apple, et exploité par le FBI. C'est sinistre, dérisoire... c'est kafkaïen ! La lutte continue...

Des législations se mettent en place protégeant le consommateur et obligeant à la création du « Club Better Advertising » et son outil « Ghostery ». « Do Not Track » provoque un vertige chez les trackers et les annonceurs publicitaires. Des groupes de pression actifs et craints n'hésitent plus à attaquer en justice les violeurs de la vie privée. Même le plus gros espion, Google et son principe d'encerclement des 32% de la population mondiale utilisant l'Internet, subissent les plaintes en justice pour atteinte à la vie privée.

Le viol de la vie privée est la clé que serrent fébrilement dans leurs mains tremblantes les acteurs du profiling comportemental, le Graal du modèle économique du Web. Il faut détenir cette clé et la protéger, quitte même à perdre quelques procès et payer des amendes marginales par rapport aux gains colossaux que procurent le calcul et la détention des profils des internautes (voir, par exemple, le scandale du cartel Avast, AVG, Piriform - vente des données privées).

Personne n'a besoin de cette nébuleuse opaque des « Cloud » pour disposer de mobilité, personnelle ou professionnelle. Le « Cloud Computing » est une lutte sans merci des opérateurs de l'Internet et des officines obscures ou gouvernementales (encore plus obscures) pour fouiller et s'approprier nos données.

Accessoirement, les éditeurs de logiciels s'assurent des revenus locatifs (royalties) à vie sur des logiciels que nous ne possèderons plus tout en assurant ainsi l'éradication totale et définitive du piratage (ce qui va faire les choux gras des logiciels Open Source gratuits). Nous serons obligés de suivre les modifications des logiciels (comme Microsoft Word ou Excel). Nos ordinateurs deviendront bientôt de simples tablettes, sans intelligence locale, sans mémoire de stockage locale et, surtout, sans permettre une vie privée.

Le « Patriot-Act » américain peut contraindre une entreprise américaine installée en France (un hébergeur, notamment) à transmettre les données de ses clients si le gouvernement des États-Unis l'estime nécessaire dans le cadre d'enquêtes antiterroristes.

Vos données ne sont pas les votre et peuvent être détruites. On peut lire, par exemple dans les clauses de McAfee :

McAfee - Clauses EULA lues le 12.10.2012 à http://home.mcafee.com/root/aboutus.aspx?id=eula (n'existe plus et erreur d'archivage)

Sauvegarde de données en ligne (McAfee Online Backup, sous Mozy.)

McAfee n'est en aucun cas tenu de vous fournir vos données et peut supprimer ou se débarrasser de vos données.

|

Les encyclopédies |

|---|