Assiste.com

Trustjacking

Contrairement au Juice jacking et au Video jacking où la déconnexion du périphérique arrête le flux d'attaque, Trustjacking permet à un attaquant d'obtenir un contrôle permanent sur un appareil.

cr 18 04 2018 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Introduction

D'après Symantec (Roy Iarchy - Chef de la recherche, OS modernes) - traduction depuis l'anglais. - 18 avril 2018

Le pire cauchemar d'un utilisateur d'iPhone est que quelqu'un obtienne un contrôle permanent de son appareil, y compris la possibilité d'enregistrer et de contrôler toutes les activités sans même avoir besoin d'être dans la même pièce. Dans cet article de blog, nous présentons une nouvelle vulnérabilité appelée «Trustjacking», qui permet à un attaquant de faire exactement cela.

Cette vulnérabilité exploite une fonctionnalité iOS appelée « synchronisation Wi-Fi iTunes » (iTunes Wi-Fi sync), qui permet à un utilisateur de gérer son appareil iOS sans le connecter physiquement à son ordinateur. Un simple appui du propriétaire de l'appareil iOS lorsque les deux sont connectés au même réseau permet à un attaquant d'obtenir un contrôle permanent sur l'appareil. Revue des vulnérabilités associées et modifications apportées par Apple afin de les atténuer, et pourquoi elles ne sont pas suffisantes pour empêcher des attaques similaires.

Un récapitulatif des vulnérabilités / attaques passées associées

Dans le passé, plusieurs publications ont évoqué l'utilisation de connexions USB non autorisées pour obtenir des informations privées à partir d'appareils mobiles.

Avant iOS 7, la connexion d'un périphérique iOS à un nouvel ordinateur ne nécessitait aucune autorisation du propriétaire du périphérique. L'attaque Juice jacking utilise ce comportement et est capable de voler des informations sensibles sur les appareils. Il est également possible que Juice jacking installe un logiciel malveillant sur l'appareil de la victime. Apple a résolu ce problème en ajoutant la fenêtre contextuelle demandant à l'utilisateur d'autoriser de nouveaux ordinateurs avant d'autoriser toute opération de synchronisation.

Une autre publication traite de Video jacking, qui utilise la capacité du connecteur d'Apple à être utilisé comme connexion HDMI et à obtenir un enregistrement d'écran des périphériques iOS lorsqu'ils sontt connectés à un chargeur (station de rechargement USB) malveillant.

Les deux exploits permettaient à un attaquant d'accéder potentiellement à des informations sensibles, mais leur principale limitation était que tout n'était possible que lorsque le périphérique est physiquement connecté au matériel malveillant (la station de rechargement piégée). La déconnexion du périphérique arrête le flux d'attaque.

Se faire pirater « de confiance » permet à un attaquant de conserver le périphérique de manière plus continue et persistante et de conserver les mêmes capacités longtemps après que le périphérique a été déconnecté du matériel malveillant. Pour comprendre comment cela fonctionne, nous devons d'abord expliquer la « synchronisation Wi-Fi iTunes » (iTunes Wi-Fi sync).

Qu'est-ce que la synchronisation iTunes Wi-Fi ?

La synchronisation Wi-Fi iTunes est une fonctionnalité très utile qui permet de synchroniser des périphériques iOS avec iTunes sans avoir à connecter physiquement le périphérique iOS à l'ordinateur.

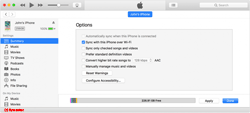

Pour activer cette fonctionnalité, vous devez d'abord synchroniser le périphérique iOS avec iTunes en le connectant à un ordinateur avec un câble, puis en activant l'option de synchronisation avec le périphérique iOS via Wi-Fi.

Trustjacking - comment ça marche?

Lors de la connexion d'un périphérique iOS à un nouvel ordinateur, il est demandé aux utilisateurs s'ils font ou non confiance à l'ordinateur connecté. Choisir de faire confiance à l'ordinateur lui permet de communiquer avec le périphérique iOS via les API iTunes standard.

Cela permet à l'ordinateur d'accéder aux photos sur le périphérique, d'effectuer des sauvegardes, d'installer des applications et bien plus encore, sans nécessiter de nouvelle confirmation de l'utilisateur et sans aucune indication notable. De plus, cela permet d'activer la fonction «Synchronisation iTunes Wi-Fi», qui permet de poursuivre ce type de communication avec l'appareil même après sa déconnexion de l'ordinateur, tant que l'ordinateur et l'appareil iOS sont connectés à le même réseau. Il est intéressant de noter que l'activation de la «synchronisation iTunes Wi-Fi» ne nécessite pas l'approbation de la victime et peut être effectuée uniquement du côté de l'ordinateur.

Obtenir un flux en direct de l'écran de l'appareil peut être facilement effectué en demandant à plusieurs reprises des captures d'écran et en les affichant ou les enregistrant à distance.

Il est important de noter que, hormis le point de défaillance unique initial, qui autorise l'ordinateur malveillant, il n'existe aucun autre mécanisme qui empêche cet accès continu. De plus, rien n'indique aux utilisateurs qu'en autorisant l'ordinateur, ils autorisent l'accès à leur appareil même après avoir débranché le câble USB.

Manifestation

Imaginez le scénario suivant: une victime connecte son téléphone à un chargeur gratuit dans un aéroport; lors de la connexion de son téléphone au chargeur, un message contextuel apparaît sur son appareil lui demandant d'approuver l'appareil connecté. Approuver cette demande peut sembler raisonnable: la victime souhaite charger son appareil, le service semble légitime et il semble que rien de suspect ne se produit après l'approbation.

Flux d'attaque

Du point de vue de l'utilisateur, tout ce qu'il avait à faire est de connecter son appareil à un chargeur / ordinateur malveillant (il pourrait également s'agir de son propre ordinateur, comme indiqué plus loin) et choisir de lui faire confiance.

En lisant le texte, l'utilisateur est amené à croire que cela n'est pertinent que lorsque l'appareil est connecté physiquement à l'ordinateur. Il est donc supposé que sa déconnexion empêchera tout accès à ses données privées. Même si le périphérique n'est connecté que pendant une très courte période, il suffit qu'un attaquant exécute les étapes nécessaires pour conserver la visibilité de toutes les actions effectuées sur le périphérique après sa déconnexion.

l'attaquant doit prendre deux mesures:

- Autoriser l'appareil à se connecter à iTunes

- Activer la synchronisation iTunes Wi-Fi

Ces étapes peuvent être automatisées par un logiciel malveillant. De manière intéressante, ils ne nécessitent aucune approbation supplémentaire de la victime et ne déclenchent aucune indication sur l'appareil que quelque chose se passe. Une fois ces actions terminées, le périphérique n'a plus besoin d'être physiquement connecté au matériel attaquant. l'attaquant peut désormais contrôler l'appareil à distance, à condition que la victime et l'attaquant soient connectés au même réseau.

Pour pouvoir afficher l'écran du périphérique de la victime, l'attaquant doit installer l'image de développeur adaptée à la version iOS du périphérique de la victime. ensuite, il peut prendre des captures d'écran à plusieurs reprises et afficher l'écran de l'appareil presque en temps réel. L'installation de l'image du développeur peut s'effectuer via Wi-Fi et ne nécessite pas de retrouver un accès physique à l'appareil. Bien qu'un redémarrage puisse supprimer l'image de développeur du périphérique, le pirate informatique a continué à y accéder et peut le réinstaller facilement.

Le prendre au prochain niveau

En plus d'afficher à distance l'écran de l'appareil de la victime, le détournement de confiance permet également à un attaquant de faire beaucoup plus.

L'une des fonctionnalités qu'un attaquant peut exploiter est la sauvegarde à distance iTunes. En créant une sauvegarde du contenu du périphérique, l'attaquant peut accéder à de nombreuses informations privées, telles que:

- Photos

- Historique des chats SMS / iMessage

- Données d'application

Pour obtenir ces informations, nous avons dû analyser la sauvegarde iTunes.

La sauvegarde comprend plusieurs fichiers de métadonnées et les fichiers sauvegardés eux-mêmes. Chaque fichier est stocké dans le chemin SHA1 («% domain% -% relativePath%») et dans le répertoire portant le nom défini sur les 2 premiers chiffres hexadécimaux du hachage.

Par exemple, une photo portant le chemin «Media / DCIM / 100APPLE / IMG_0059.JPG» sera stockée dans le chemin «b1 / b12bae0603700bdf7719c3a65b22ca2f12715d37», car «b12bae…» est le hachage SHA1 de «CameraRollDomain-Media / DCIM / Bali». .JPG ”.

Tous les fichiers sauvegardés sont répertoriés dans le fichier «Manifest.db» qui est une base de données SQLite3 et peuvent être facilement répertoriés en les interrogeant.

Une requête simple telle que:

`SELECT * FROM Fichiers WHERE relativePath tel que '% Media / DCIM%' ORDER BY relativePath;` répertoriera toutes les images sauvegardées, y compris leur hachage.

La lecture de SMS / iMessage nécessite l'analyse d'un autre DB SQLite3 qui se trouve dans le fichier «3d / 3d0d7e5fb2ce288813306e4d4636395e047a3d28» (équivalent SHA1 de «HomeDomain-Library / SMS / sms.db»).

Les deux tables intéressantes sont "chat" qui répertorie tous les chats et "message" qui contient tous les messages de ces chats, avec "chat_message_join" pour les rejoindre.

Et il y a plus. Un attaquant peut également utiliser cet accès à l'appareil pour installer des applications malveillantes, et même remplacer les applications existantes par une version encapsulée modifiée qui ressemble exactement à l'application d'origine, tout en pouvant espionner l'utilisateur tout en utilisant l'application et même en exploitant les API privées. espionner d'autres activités tout le temps. Dans la démonstration vidéo suivante, nous montrons comment ils peuvent identifier les applications sur l'appareil et remplacer une application par une version reconditionnée. Notez la fraction de seconde dans laquelle l'application est supprimée et réinstallée.

L'attaque est-elle limitée au Wi-Fi uniquement?

Les attaques que nous avons décrites nécessitent que le périphérique et l'ordinateur attaquant soient connectés au même réseau. Habituellement, cela signifie être à proximité de l'appareil de la victime et connecté au même réseau Wi-Fi, mais ce n'est pas la seule option.

En combinant cette attaque avec l' attaque de profil malveillant , nous pouvons connecter l'appareil à un serveur VPN et créer une connexion continue entre l'appareil de la victime et l'ordinateur de l'attaquant et tirer parti de cette attaque à tout moment et sans la restriction d'être à proximité de l'appareil ou connecté au même réseau.

iOS 11 - suite à notre divulgation à Apple

Suite à notre processus de divulgation responsable, Apple a choisi d'ajouter un mécanisme qui devrait garantir que seul le propriétaire réel du périphérique iOS peut choisir de faire confiance à un nouvel ordinateur connecté. Pour ce faire, l'utilisateur doit entrer son code d'authentification lorsqu'il choisit d'autoriser et de faire confiance à un ordinateur.

Comme on peut le voir clairement sur cette capture d'écran, l'utilisateur est toujours informé que cette autorisation n'est pertinente que lorsque l'appareil est connecté à l'ordinateur, ce qui lui fait croire que la déconnexion de son appareil garantit que personne ne peut accéder à ses données privées.

Bien que nous apprécions les mesures d'atténuation prises par Apple, nous voudrions souligner le fait qu'elles ne traitent pas du détournement de confiance de manière globale. Une fois que l'utilisateur a choisi de faire confiance à l'ordinateur compromis, le reste de l'exploit continue de fonctionner comme décrit ci-dessus.

Que faire si l'attaquant infecte l'ordinateur de la victime plutôt que d'utiliser un chargeur malveillant?

Une limite du flux d'attaque du chargeur malveillant est la période potentiellement courte entre la victime et le périphérique iOS se trouvant dans la même proximité / le même réseau que l'ordinateur malveillant. Il serait bien plus dévastateur que l'ordinateur de l'utilisateur devienne l'acteur malveillant. Ce cas d'utilisation puissant de Trustjacking peut survenir lorsque le propre PC ou Mac du propriétaire de l'appareil a été compromis par un logiciel malveillant. Dans ce cas, l'attaquant peut utiliser la relation de confiance que la victime entretient entre son appareil iOS et son ordinateur, ainsi que le fait que son ordinateur se trouve généralement à proximité du téléphone mobile (par exemple, à la maison, au bureau, etc.). Une connaissance approfondie non seulement des actions sur l'ordinateur infecté, mais également de l'activité de la victime sur son téléphone portable au fil du temps.

Remédiation

Malheureusement, il n'existe aucun moyen de répertorier tous les ordinateurs approuvés et de révoquer l'accès de manière sélective. Le meilleur moyen de vous assurer qu'aucun ordinateur indésirable n'est approuvé par votre appareil iOS est de nettoyer la liste des ordinateurs sécurisés en accédant à Paramètres> Général> Réinitialiser> Réinitialiser l'emplacement et la confidentialité. Vous devez maintenant ré-autoriser tous les ordinateurs précédemment connectés. fois que vous connectez votre appareil iOS à chaque appareil.

Afin de protéger les sauvegardes des appareils et d'éviter que les attaquants ne tirent parti de Trustjacking pour mettre la main sur des informations privées supplémentaires, activez les sauvegardes chiffrées dans iTunes et choisissez un mot de passe fort.

L'installation d'une solution Mobile Threat Defense telle que SEP Mobile ou Norton Mobile Security aidera à protéger votre appareil des autres conséquences de telles attaques. SEP Mobile identifiera et protégera l'utilisateur final contre l'installation de profils, d'applications ou de tentatives de compromettre l'appareil via cette technique. En tirant parti des intégrations avec la gamme de produits SEP, les clients disposeront d'une visibilité totale sur les systèmes d'exploitation mobiles et de bureau.

Pour les développeurs d'applications, évitez d'inclure des données sensibles dans la sauvegarde iTunes, car cela réduirait les risques pour les attaquants utilisant Trustjacking afin d'obtenir ces données en accédant à la sauvegarde de votre application.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |