Assiste.com

Bluesnarfing - Exploitation silencieuse du Bluetooth

Bluesnarfing : l'usage de la technologie Bluetooth permet de sonder silencieusement des terminaux bluetooth situés à proximité et de leur demander des détails incluant leurs identifiants, qui sont ensuite passés à des dispositifs d'attaque.

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

L'usage de la technologie Bluetooth permet de sonder silencieusement les appareils Bluetooth situés à proximité, dans un rayon d'environ huit mètres, et, s'ils sont détectés, de leur demander les détails de leurs spécifications, incluant leurs identifiants (dont leur code IMEI - International Mobile Equipment Identity), qui sont ensuite passés à des dispositifs d'attaque. Par exemple :

Surveillance des identifiants des dispositifs qui se connectent aux réseaux sociaux, aux comptes administratifs ou financiers, etc. (une forme sophistiquée de keylogger).

Le virus Flame, considéré comme le virus le plus sophistiqué au monde, exploite la technologie Bluetooth.

Un visiteur pose son smartphone à côté de votre ordinateur ou de votre appareil mobile dont la technologie Bluetooth est activée. Vos appareils sont analysés (scannés - lus) et vos données (identifiants...), vos cercles de connaissances (votre famille, vos amis, vos connaissances privées ou professionnelles, vos collègues, vos copains...), etc., enregistrés dans ces appareils, sont pillés !

Durant la pandémie Covid-19 (1er semestre 2020), un projet d'application appelé StopCovid propose d'utiliser la technologie Bluetooth des smartphones pour enregistrer le code IMEI de tous les appareils qui s'approchent les uns des autres et si un porteur de smartphone se déclare contaminé, anonymement et volontairement, tous les porteurs de smartphones qui l'ont approché sont prévenus qu'ils courent un risque de contamination, toujours anonymement. StopCovid serait open source. Le téléchargement et l'utilisation de StopCovid seraient volontaires, ce qui risque qu'elle ne soit quasiment pas utilisée devant la crainte de plus en plus ample du tracking, par tous les utilisateurs (comme par les députés français qui, pour la même raison, ne sont pas très chauds). D'autre part, Apple, qui représente environ 25% des smartphones, interdit aux applications tierces (mais pas aux siennes) de laisser la technologie Bluetooth activée, donc le projet StopCovid n'y fonctionnerait pas.

Simultanément, Apple et Google développent une application dans le même but, mise à disposition gratuitement aux gouvernements du monde entier, mais avec espionnage intégral des utilisateurs et collecte intégrale des données privées sur les serveurs de Google et Apple.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Ne jamais laisser un dispositif de communication ouvert lorsqu'il n'est pas utilisé. Ainsi, le Bluetooth doit toujours être désactivé, sur tous les appareils.

Avec Bluetooth, un attaquant à proximité, dans la rue, à une terrasse de café, au restaurant, chez vous, au cinéma, en entreprise, en marchant un instant à côté de vous sur un trottoir, dans le métro, etc. ..., pénètre un smartphone et y installe silencieusement un dispositif d'espionnage total (Bluesnarfing, Bluejacking...).

Bluetooth et Wi-Fi sont des points faibles de la sécurité. Sur les ordinateurs et les appareils mobiles, couper Bluetooth et Wi-Fi se fait simplement :

Avec un bouton qui, pour des raisons évidentes de sécurité et de protection de la vie privée, permet de couper toutes les comunications sans fil.

Avec le passage en « Mode avion ».

Sur les appareils fixes, utilisez un câble Ethernet, la connexion sera plus rapide et plus sûre.

Les boutons suivants, lorsqu'ils existent, doivent toujours être basculés sur « Off ».

Les communications sans fil (Wifi et Bluetooth) de votre ordinateur doivent toujours être désactivées (bouton sur " Off " - " Coupé ") pour des raisons de sécurité (Bluesnarfing, Bluejacking...) comme pour des raisons de santé. L'usage d'une connexion par câble Ethernet est vivement recommandée (dont pour des raisons de vitesse de la connexion Internet).

Voir également l'article : Comment se cacher des réseaux Wi-Fi de proximité.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Le terme « Mode avion » provient initialement de l'interdiction d'utiliser les flux réseau dans les avions à cause de risques critiques, puis cette interdiction a été étendue (hôpitaux...).

Le « Mode avion » permet de désactiver toutes les communications sans fil sur un appareil, incluant le Wi-Fi, le réseau cellulaire, le Bluetooth, le GPS et la communication en champ proche (NFC - Near Field Communication).

Les raisons de cette désactivation vont bien au-delà des risques de chute d'un avion (il n'y en a jamais eu à cause de cela). Les communications sans fil servent, dans tous les pays du monde, et pas seulement par les gouvernants, à l'écoute, le vol/la collecte, l'enregistrement et la rétention de toutes les données et actions de toutes les personnes physiques et morales dans l'espace, le cyberespace et le temps (activité mondialement appelée « tracking », conduisant aux profilages comportementaux et à l'espionnage). Tout le monde veut (et y arrive) vous connaître mieux que vous-même. Passer en mode avion réduit ce risque critique.

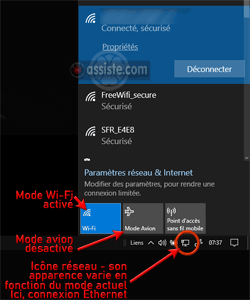

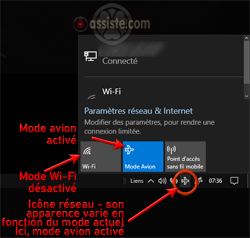

Pour activer ou désactiver le « Mode avion », sélectionnez l'icône Réseau dans la barre des tâches (dans le Systray), puis :

Activer le Wi-Fi (désactiver le mode avion) :

Désactiver le Wi-Fi (activer le mode avion) :

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

↑ [01]

Bluejacking 'une farce inoffensive' 37950 (Archive)

Bluejacking 'une farce inoffensive' 37950 (Archive)↑ [02]

World Wide Web of Words Histoire de l'invention du terme Bluejacking (Archive)

World Wide Web of Words Histoire de l'invention du terme Bluejacking (Archive)↑ [03]

Bluejacking 'une farce inoffensive' 37950 (Archive)

Bluejacking 'une farce inoffensive' 37950 (Archive)↑

I did somthing that can be conciderd as a bluetooth rampage! 37456 (Archive)

I did somthing that can be conciderd as a bluetooth rampage! 37456 (Archive)↑

Une faille sur les téléphones Android exploite les fichiers images .PNG 43500 (Archive)

Une faille sur les téléphones Android exploite les fichiers images .PNG 43500 (Archive)↑

06 août 2020 - Découverte d'une faille Bluetooth sur Android, qui permet de voler discrètement des données Des chercheurs ont dévoilé une faille jusqu'ici inconnue, qui permet de connecter un appareil Bluetooth à un téléphone sans avoir besoin du consentement de l'utilisateur. (Archive)

06 août 2020 - Découverte d'une faille Bluetooth sur Android, qui permet de voler discrètement des données Des chercheurs ont dévoilé une faille jusqu'ici inconnue, qui permet de connecter un appareil Bluetooth à un téléphone sans avoir besoin du consentement de l'utilisateur. (Archive)