Assiste.com

Ransomware

Ransomware est un terme de l'industrie informatique construit par la fusion du mot anglais « ransom » (rançon) et du suffixe « ware » désignant un bien, une marchandise dont on fait un type. Crapulerie prenant tous les fichiers en otage et demandant une rançon.

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Ransomware est un terme de l'industrie informatique.

Ransomware : ce néologisme est un mot-valise (et contraction) construit par la fusion du mot anglais « ransom » (rançon, payer une rançon) et du suffixe « ware » désignant un bien, une marchandise dont on fait un type. Dans l'industrie des logiciels, le rapprochement se fait avec « software » (« soft + ware »), désignant un objet « logiciel ».

Un ransomware (« virus d'extorsion ») est un dispositif logiciel crapuleux prenant un ordinateur, ou le contenu d'un ordinateur, en otage, en le bloquant, puis en demandant le paiement d'une rançon pour en retrouver l'usage.

Les Ransomwares peuvent être de deux formes :

- Les Ransomwares formels qui font peur : toutes les familles de virus dits « Virus Gendarmerie » ou « Virus Police » et assimilés qui font croire à la découverte d'activités illicites dans l'ordinateur bloqué et paiement d'une amende. Vous convaincre de payer avec des menaces de poursuites, d'arrestation, etc. ... relève de l'ingénierie sociale. Ces ransomwares sont facilement réversibles et l'ordinateur peut être décontaminé sans aucune séquelle. Demandez de l'aide sur l'un des forums d'entraide et décontamination.

- Les cryptowares (ou crypto-ransomwares) qui cryptent la totalité des fichiers de données de l'utilisateur. Ces attaques, utilisant un chiffrement RSA 2048 (ou autres chiffrements de haut niveau) et sont, parfois, irréversibles définitives. Il n'y a que trois solutions :

- Il faut repartir d'une sauvegarde des fichiers, si tant est qu'il y en ait une

- Il faut faire le jeu de la cybercriminalité et payer la rançon (sans être certain de recevoir la clé de déchiffrement)

- Il faut reformater et tout perdre

Pour les cryptowares (ou crypto-ransomwares), voir le Dossier Cryptowares/Crypto-ransomwares et leurs décrypteurs gratuits.

- Il faut repartir d'une sauvegarde des fichiers, si tant est qu'il y en ait une

Sans être formaliste, nous utiliserons l'expression « ransomwares formels » pour distinguer les ransomwares des cryptowares (ou Crypto-ransomwares). Malheureusement, le terme « ransomware » est utilisé massivement pour parler de ces deux types d'attaques qui, si elles ont en commun de demander une rançon, n'ont strictement rien à voir dans les technologies criminelles mises en oeuvre.

Comment arrive un ransomware ?

- En exploitant une faille de sécurité qui est découverte par l'usage d'un scanner de failles de sécurité. Il existe des dizaines de scanners de failles de sécurité qui embarquent des centaines de signatures de failles à rechercher dans des dizaines d'applications dont les navigateurs Firefox, Microsoft Internet Explorer, Microsoft Edge, Opera, Google Chrome, Safari, K-Meleon, etc. ... ainsi que, par exemple, dans les technologies suivantes :

- En téléchargeant un fichier puis en l'ouvrant sans l'analyser au préalable ! L'installation et l'utilisation obligatoire des outils VTZilla et VT Hash Check vous simplifient considérablement la vie pour faire analyser gratuitement et instantanément les fichiers par les plus de 60 antivirus du service VirusTotal. L'achat d'une version complète, commerciale, temps réel (on-access / on-execution), d'un très bon antivirus (Kaspersky ou Bitdefender) et d'un très bon antimalwares (Malwarebytes ou Emsisoft) permet d'intercepter les ransomware (« virus d'extorsion ») avant même qu'ils ne s'installent et vous attaquent (et les éradiquent). Tous les forums de confiance d'entraide et de décontamination peuvent vous assister gracieusement.

- En ouvrant une pièce jointe d'un courriel (virus PEBCAK) - voir l'article CryptoDefense. Vous êtes incité à ouvrir une pièce jointe d'un e-mail qui prétend être quelque chose d'important pour vous (une prétendue menace d'un prétendu huissier, une prétendue facture impayée, un remboursement d'un prétendu trop-perçu, un prétendu gain quelconque, un prétendu crack de logiciels, la prétendue photo nue de Pamella Anderson, etc.).

- En utilisant le procédé "Drive-by download"

- En utilisant le procédé "Cheval de Troie"

- En utilisant l'ingénierie sociale

- En proposant de faux Codecs

- En proposant, dans des publicités trompeuses, de faux lecteurs (audio, vidéo...)

- En proposant, dans des publicités trompeuses, de fausses mises à jour des technologies (lecteurs audio ou vidéo, Java, Flash, SilverLight, ActiveX, Acrobat Reader, etc. ...)

- Etc. ...

D'autres attaques avec demande de rançon consistent à prendre en otage un site Web ou un serveur et faire « tomber le serveur d’un site », par exemple en utilisant un botnet et en submergeant le serveur de requêtes afin qu'il ne puisse plus en satisfaire aucune (attaques en DDoS (Distributed Denial of Service - Déni de service distribué)). Des sites marchands sont ainsi attaqués et ces attaques avec demandes de paiement pour être tranquille rappellent les pratiques de « protection des commerces » par les maffieux : « Tu payes ta protection tous les mois ou on fait sauter ta boutique ou on te tue. »). Ce type d'attaques et demandes de rançon ne relève pas des ransomwares.

Les ransomwares formels (hors cryptowares/crypto-ransomwares)

Plus connue, dans le public, sous le nom de l'une de ses variantes la plus spectaculaire et la plus utilisée, « Virus Gendarmerie » ou « Virus Police », cette forme de ransomwares bloque totalement un ordinateur, qui est pris en otage. Rien n'est modifié dans l'ordinateur, aucun fichier n'est affecté, si ce n'est que l'ordinateur ne démarre que sur la demande de payer la rançon et n'en sort pas. Une fois cette attaque éradiquée, ce qui est simple à faire, tout redevient normal.

Un motif quelconque est invoqué dont le but est de faire peur (prétendue découverte de films ou musiques piratées, de fichiers touchant au viol, à la pédo-pornographie ou à la zoophilie, etc.). Sachant qu'il y a plusieurs millions de Français membres de sites Trackers P2P et DDL et que plus de 50% de la circulation de données sur le Web concerne des choses qui se passent en dessous de la ceinture, il y a de nombreuses personnes plus ou moins instruites et fragiles qui vont se sentir concernées et menacées et vont se victimiser en payant cette pseudo amende.

Ces attaques visent tous les ordinateurs des pays démocratiques, sans distinction. Ces attaques sont personnalisées par pays.

Le logiciel injecté dans l'ordinateur prend son contrôle total et le bloque. Il n'est même plus possible de démarrer en mode « sans échec ».

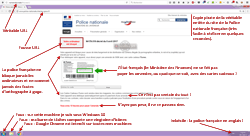

L'attaque affiche une image dont il est impossible de sortir. Cette image fait apparaître un logo officiel d'un organisme gouvernemental ayant un pouvoir de police (Police nationale, Gendarmerie, Ministère de l'Intérieur, etc. ...).

Un texte explique que l'ordinateur a été bloqué, car l'organisme s'est aperçu que l'utilisateur avait effectué des téléchargements illégaux (musiques, films, logiciels, livres, etc. ...) de ressources normalement protégées par des droits d'auteurs, des droits numériques, etc. ... même si l'utilisateur n'a jamais fait cela. Il s'agit de faire peur.

Le paiement d'une rançon, tournant généralement entre 100 et 250 €, voire 750 €, est demandé pour débloquer l'ordinateur.

Un organisme de paiement en ligne, actif dans les pays de l'Est le plus souvent, est imposé. Aucune alternative n'est offerte.

L'utilisation du réseau TOR est obligatoire afin d'assurer l'anonymat et l'intraçabilité du cybercriminel.

Le cybercriminel prétend que seul le paiement immédiat d'une rançon (appelée, pudiquement, une amende) permet de débloquer la situation. C'est totalement faux !

Ne payez jamais après une attaque par un « ransomware formel » (pour les crypto-ransomwares, voir le Dossier Cryptowares/Crypto-ransomwares et leurs décrypteurs gratuits).

Toutes les attaques par « ransomwares formels » sont réversibles gratuitement, sans séquelles et sans difficulté. En outre, les « ransomwares formels » ne devraient même pas poser le moindre problème : l'achat d'une version complète, commerciale, temps réel (on-access / on-execution), d'un très bon antivirus (Kaspersky ou Bitdefender) et d'un très bon antimalwares (Malwarebytes ou Emsisoft) permet d'intercepter les ransomware (« virus d'extorsion ») avant même qu'ils ne s'installent et vous attaquent.

L'argent que rapportent les ransomwares - Les ransomwares, c'est juteux.

En 2012, Symantec (Norton), en utilisant les données prélevées sur une machine cybercriminelle de C&C (Command & Control - Commande et contrôle - CC - C2) d’un Botnet (réseau de machines zombifiées), a calculé que 5.700 ordinateurs étaient compromis en une journée. Symantec a estimé qu’environ 2,9 % des victimes ont payé la rançon.

Avec une rançon moyenne de 200 $, cela signifie que les cybercriminels pratiquant les ransomwares encaissent, à partir d'un seul Botnet, 33 600 $ par jour, soit 394 400 $ par mois. Ces estimations approximatives montrent combien les ransomwares peuvent être rentables pour les acteurs d’un Web malveillant.

Qui sont les cybercriminels derrière les Ransomwares ?

Un Ransomware est utilisé par un Cybercriminel indépendant, mais, surtout, par des organisations criminelles issues du crime organisé (mafias, triades, mouvements terroristes, sectes, etc.). La Corée du Nord, en tant qu'état, est soupçonnée d'utiliser massivement les ransomwares pour se financer, ainsi qu'une nébuleuse d'états issus de l'ex-URSS et les organisations terroristes (EI, Al-Qaïda, GIA, etc.).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

- Contre l'ingénierie sociale qui arrive à vous convaincre d'ouvrir un fichier ou d'ouvrir une pièce jointe d'un e-mail ou installer une fausse mise à jour d'une technologie, etc., il n'existe et n'existera jamais aucune contre-mesure sauf à éradiquer le virus PEBCAK.

- Procédure préventive : Préparer son ordinateur dès le jour de son achat, avant même de se connecter pour la première fois à l'Internet. L'installation et l'activation d'un antivirus et d'un pare-feu sont une opération impérative avant la première connexion (sans pare-feu, vous avez 4 minutes pour survivre).

- Procédure préventive : Maintenir totalement à jour son ordinateur. La moindre faille de sécurité dont le correctif n'est pas appliqué sera exploitée. Le moindre retard à la mise à jour de l'antivirus et du système d'exploitation est une faute.

- Spécifiquement contre les ransomwares, outre le fait de ne jamais cliquer avant de réfléchir, il faut utiliser des outils en version complète, commerciale, temps réel (on-access / on-execution) : un très bon antivirus (Kaspersky ou Bitdefender) et d'un très bon antimalwares (Malwarebytes ou Emsisoft). Ils permettent d'intercepter les ransomwares (« virus d'extorsion ») avant même qu'ils ne s'installent et vous attaquent.

- Pour le particulier, victime de ce type d'attaque, il faut se tourner vers les forums d'entraide et d'assistance à la décontamination.