Assiste.com

Autorités de certification : délivre un certificat associant un contenu numérique unique à un émetteur unique à identité contrôlée par des moyens jugés adéquats.

cr 01.01.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

L'autorité de certification délivre un certificat associant un contenu numérique unique à un émetteur unique, dont l'identité a été contrôlée par les moyens qu'elle juge adéquats.

L'utilisateur (son navigateur Internet, son contrôleur d'intégrité, etc.) effectue l'opération s'assurant que le contenu numérique est bien conforme au certificat qui l'accompagne (le contenu est intègre et l'émetteur est bien celui qu'il prétend être). Grâce à l'autorité de certification, les utilisateurs n'ont plus à conserver que la clé publique de cette autorité, qui leur permet de vérifier la signature des certificats délivrés.

L'autorité de certification, aussi appelée « Autorité racine », est un organisme possèdant, en sécurité informatique, une clé privée de signature (au sens du chiffrement - cryptographie) qui va lui servir à certifier les associations entre contenus numériques (contenu web, code logiciel, code script, etc.) accompagnés d'une clé publique et l'identité de la personne (physique ou morale) possédant la clé privée correspondante.

Tous les domaines (les sites Web) souhaitant apporter une relative sécurité des flux de données entre un ordinateur client (celui de l'internaute) et un serveur (dans la relation Web Client/Serveur) utilisent le protocole sécurisé de transmission de données « https », au lieu du protocole non sécurisé « http ». Le « S », à la fin de « http », signale que les conversations entre le « client » et le « serveur » seront chiffrées (cryptées).

Mais, pour utiliser « https », il ne suffit pas que les conversations soient assez difficiles à intercepter. Il faut, avant même d'établir la communication, s'assurer que celui qui est à l'autre bout, le serveur de la banque, de l'organisme administratif, etc. est bien celui qu'il prétend être et non pas celui d'un usurpateur. C'est le rôle des certificats électroniques délivrés par les « Autorités de certification ».

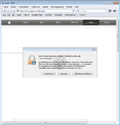

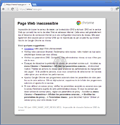

Le système d'exploitation contient un inventaire, régulièrement mis à jour, des clés publiques des « Autorités de certification » et des certificats. A la demande d'ouverture d'une connexion sécurisée, le système d'exploitation commence par vérifier si le service est certifié, si le certificat est valide, s'il n'est pas périmé, etc. S'il ne connait pas le certificat, il cherche s'il existe et se met à jour ou interdit l'échange numérique (un message d'alerte est affiché qui permet à l'utilisateur de choisir ce qu'il compte faire : sortir de là ou poursuivre malgré tout.).

|

Les sites Web demandent à une « Autorité de certification » de leur choix d'obtenir une certification.

Les « Autorités de certification » sont des sociétés commerciales. Elles se font payer pour auditer le demandeur, s'assurer qu'il est bien qui il prétend être, délivrer le certificat et le gérer.

Les sociétés appelées « Autorités de certification » sont des sociétés qui s'autoproclament garantes de la confiance sur l'Internet. Il n'y a pas de contrôle des contrôleurs - Quis custodiet ipsos custodes ? (Qui surveille les surveillants ?)

La certification porte sur le site visité et ses propriétaires/administrateurs.

Est-ce que le site demandeur est bien celui qu'il prétend être.

Est-ce qu'il est bien de la personne physique ou morale qui demande le certificat et non pas d'un usurpateur.

Est-ce que le code est strictement conforme au code pour lequel le certificat a été délivré.

On ne peut pas toujours accorder confiance dans ces sociétés qui peuvent être propriété de groupes maffieux ou être abusées et certifier un groupe maffieux ou un code malveillant.

Les « Autorités de certification » ne certifient jamais, contrairement à une idée reçue, qu'un code n'est pas une fraude ou une malveillance, mais simplement qu'il est reçu dans notre ordinateur depuis son auteur certifié et tel qu'il a été soumis à la certification par son auteur. Si le code est celui d'un virus ou d'une malveillance, une autorité de certification va simplement certifier que le virus ou la malveillance est intègre. C'est la raison pour laquelle on ne peut pas s'appuyer exclusivement sur le contrôle d'intégrité, mais que l'on doit disposer d'un antivirus, les deux logiciels travaillant en compagnon l'un de l'autre. Les contrôleurs d'intégrité peuvent vérifier, à la demande, la totalité des objets relevant d'un certificat, dans un ordinateur, tandis que les antivirus ou les navigateurs, ou les plug-ins des navigateurs, comme Finjan Secure Browsing, Google Safe Browsing ou Microsoft SmartScreen, etc. vérifient, ou assistent à la vérification, au coup par coup, d'un objet qui se prétend certifié.

|

Exemple d'affichage et traitement d'un message d'alerte dans un navigateur

Certificat de sécurité invalide - Connexion sécurisée en httpS non certifiée ou non reconnue Internet Explorer |  Certificat de sécurité invalide - Connexion sécurisée en httpS non certifiée ou non reconnue Google Chrome |

|

Ressources externes sur ce sujet

Les encyclopédies |

|---|