Assiste.com

Emotet : Juillet 2020 : ciblage d'entreprises et administrations françaises par le groupe cybercriminel TA542 susceptibles d'impacter fortement les victimes.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

[14] 07/10/2020 - Depuis quelques jours, l'ANSSI constate un ciblage d'entreprises et administrations françaises par le code malveillant Emotet. Il convient d'y apporter une attention particulière car Emotet est désormais utilisé pour déposer d'autres codes malveillants (servir de cheval de Troie) susceptibles d'impacter fortement l'activité des victimes.

|

Observé pour la première fois mi-2014 en tant que virus bancaire (Banker), Emotet a évolué pour devenir juste le moyen de transport extrêmement évolué et technique, sans charge utile, du groupe cybercriminel TA542, loué à d'autres cybercriminels qui y ajoutent la/leurs charge(s) utile(s). Emotet est devenu un cheval de Troie au sens formel du terme, avec une remarquable modularité (modules TA542 et modules tiers).

Ses différents modules actuels lui permettent :

de récupérer les mots de passe stockés sur un système ainsi que sur plusieurs navigateurs (Internet Explorer, Mozilla Firefox, Google Chrome, Safari, Opera) et boîtes courriel (Microsoft Outlook, Windows Mail, Mozilla Thunderbird, Hotmail, Yahoo! Mail et Gmail)

de dérober la liste de contacts, les courriels et les pièces jointes attachées à des courriels

de se propager au sein du réseau infecté en tirant parti de [1] [2] [3] [4] [5] [6] [7] [8] [9] [10] [11] [12] [13] vulnérabilités SMB ainsi que des mots de passe récupérés.

Le code malveillant est distribué par le botnet (réseau d'appareils sous contrôle et coordonnés) éponyme (lui-même composé de trois groupements de serveurs différents Epoch 1, Epoch 2, Epoch 3 (y-à-t-il un jeu de mots avec Epoch - Époque informatique) opérés par le groupe cybercriminel TA542) au travers de campagnes massives de courriels d'hameçonnage, souvent parmi les plus volumineuses répertoriées. Ces courriels d'hameçonnage contiennent généralement des pièces jointes (« Attachment files ») Word ou PDF malveillantes, et plus rarement des URLs pointant vers des sites compromis ou vers des documents Word contenant des macros (Désactiver l'exécution automatique des macros dans Microsoft Office).

Ces campagnes d'attaques touchent tous types de secteurs d'activités à travers le monde.

|

Depuis 2017, Emotet n'est plus utilisé en tant que cheval de Troie bancaire (Banker) mais distribue, fréquemment au sein des systèmes d'information qu'il infecte, des codes malveillants opérés par des groupes d'attaquants qui sont clients de TA542. Par exemple, les virus bancaires Qbot, Trickbot, IcedID, GootKit, BokBot, Dridex et DoppelDridex peuvent être distribués en tant que charge utile, avec une prédominance en 2020 de Qbot et TrickBot.

En outre, ces derniers peuvent télécharger des rançongiciels (malveillance informatique avec demande de rançon) au sein du système d'information compromis. C'est par exemple le cas de TrickBot auquel il arrive de télécharger les rançongiciels Ryuk ou Conti.

Ainsi, la détection et le traitement au plus tôt d'un évènement de sécurité lié à Emotet peut prévenir de nombreux types d'attaques, dont celles par crypto-ransomware(chiffrement des fichiers et demande de rançon avant le déchiffrement).

|

Après une absence de cinq mois, Emotet a refait surface en juillet 2020. Depuis, nombre de ses campagnes d'hameçonnage exploitent une technique de détournement des fils de discussion des courriels (email thread hijacking technique).

Une fois la boîte courriel d'un employé de l'entité victime (ou la boîte courriel générique de l'entité elle-même) compromise, le code malveillant Emotet exfiltre les contenus complets de certains des courriels officiels que chaque employé victime a échangé légalement avec des interlocuteurs réels de l'entité victime (clients, partenanires, etc.). Sur la base de ces derniers, les attaquants produisent des courriels d'hameçonnage prenant la forme d'une réponse à une chaîne de courriels réels. l'objet illégitime du courriel d'hameçonnage est alors précédé d'un ou plusieurs « Re : » (réponse aux messages précédents), et le courriel lui-même contient l'historique d'une discussion, voire les messages précédents eux-mêmes et les pièces jointes (« Attachment files ») légitimes.

Ces courriels, d'apparence totalement légitime donnent l'impression de poursuivre une correspondance précédente avec des contacts de la victime (clients et prestataires notamment) ce qui accroît leur crédibilité auprès des destinataires.

Outre cette technique, TA542 construit également des courriels d'hameçonnage sur la base d'informations récupérées lors de la compromission des boîtes courriel, qu'il envoie aux listes de contact exfiltrées, ou usurpent plus simplement l'image d'entités, victimes préalables d'Emotet ou non (sociétés de transport, de télécommunication ou encore institutions financières).

Dans tous les cas, il apparaît que les boîtes courriel compromises ne sont pas utilisées pour envoyer des courriels d'hameçonnage mais que ces derniers sont envoyés depuis l'infrastructure des attaquants sur la base d'adresses courriel expéditrices souvent typosquattées (Typo - TypoSquatting).

La France représente une cible des campagnes récentes d'Emotet.

|

Plusieurs flux existent contenant des indicateurs de compromission actualisés relatifs à Emotet, ce code faisant l'objet de nombreuses investigations dans les secteurs public et privé. Parmi ces flux, https://paste.cryptolaemus.com/ et https://feodotracker.abuse.ch/browse/ représentent des sources fiables qu'il est recommandé d'intégrer dans ses moyens de détection et de blocage.

|

Les chercheurs de Cryptolaemus fournissent notamment des expressions régulières permettant de détecter des liens utilisés dans les courriels malveillants. Ils sont disponibles dans les bulletins quotidiens de l'équipe de chercheurs, dans le paragraphe « Link Regex Report ».

Des règles de détection YARA (http://virustotal.github.io/yara/), Indicateurs de compromission en tant qu'outils de réduction des risques d'Emotet ont été produites par ReversingLabs : reversinglabs-yara-rules/yara/trojan/Win32.Trojan.Emotet.yara.

Emocheck, un outil créé par le CERT japonais, permet de détecter la présence du trojan Emotet sur une machine Windows. Emotet utilisant un dictionnaire prédéfini pour le nom de ses processus, ce programme vérifie si un programme en cours d'exécution correspond à ce dictionnaire précis. l'outil est disponible en source ouverte : https://github.com/JPCERTCC/EmoCheck.

|

Sensibiliser les utilisateurs à ne pas activer les macros dans les pièces jointes et à être particulièrement attentifs aux courriels qu'ils reçoivent et réduire l'exécution des macros.

Limiter les accès Internet pour l'ensemble des agents à une liste blanche contrôlée (durcir la DMZ (informatique)).

Déconnecter les machines compromises du réseau sans en supprimer les données.

De manière générale, une suppression / un nettoyage par l'antivirus n'est pas une garantie suffisante. Seule la réinstallation de la machine permet d'assurer l'effacement de l'implant.

Transmettre à l'ANSSI les échantillons (.doc et .eml) à votre disposition pour analyse afin d'en déterminer des IOC (IOCs) - Indicators Of Compromise qui pourront être partagés. Ce point est essentiel, car l'infrastructure de l'attaquant évoluant fréquemment, l'accès aux échantillons récents est donc primordial. https://www.ssi.gouv.fr/en/contacts/

|

Cofense – avril 2019 (https://cofense.com/emotet-gang-switches-highly-customized-templates-utilizing-stolen-email-content-victims/)

Proofpoint – mail 2019 (https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-ta542-banker-malware-distribution-service)

Malwarebytes – 2019 (https://www.malwarebytes.com/emotet/)

JP CERT – décembre 2019 (https://www.jpcert.or.jp/english/at/2019/at190044.html)

US-CERT – janvier 2020 (https://us-cert.cisa.gov/ncas/alerts/TA18-201A)

Bleeping Computer – juillet 2020 (https://www.bleepingcomputer.com/news/security/emotet-malware-now-steals-your-email-attachments-to-attack-contacts/)

Proofpoint – août 2020 (https://www.proofpoint.com/us/blog/threat-insight/comprehensive-look-emotets-summer-2020-return)

|

Où, quand, comment, auprès de qui signaler ou porter plainte ?

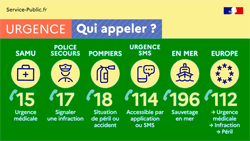

Valables pour la France et quelques extensions européennes :

- Téléphones d'urgence gratuits

Quand porter plainte : immédiatement !

Si vous êtes témoin ou victime, en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 17 ou le 112 sur votre téléphone.

Si vous êtes témoin ou victime, dans tous les pays européens, y compris en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 112 sur votre téléphone.

Samu (urgence médicale) : 15

Pompiers : 18

Numéro d'urgence pour personnes sourdes ou malentendantes 114

Sauvetage dans les airs : 191

Sauvetage en mer : 196

Trouver votre brigade de gendarmerie ou votre commissariat de police.

Pour faire une déclaration à la « Brigade de Lutte contre la Cybercriminalité » (BL2C), anciennement la BEFTI (B.E.F.T.I.), adresses-vous à votre brigade de gendarmerie ou votre commissariat de police.

Contacter Info-escroquerie au 0811 02 02 17 (n° vert gratuit).

Pour signaler une escroquerie ou tentative d'escroquerie parvenue par courriel (spam).

Signaler un courriel ou un site suspect, un contenu ou un comportement illicite.

Emotet - Cheval de Troie du groupe cybercriminel TA542

↑ [01]

Le port TCP 445 en danger ! Faille SMB. (04/02/2004 - Forum Assiste.com) [Archive]

Le port TCP 445 en danger ! Faille SMB. (04/02/2004 - Forum Assiste.com) [Archive]↑ [02]

Bulletins de sécurité Microsoft de février 2010 (09/02/2018 - Forum Assiste.com) [Archive]

Bulletins de sécurité Microsoft de février 2010 (09/02/2018 - Forum Assiste.com) [Archive]↑ [03]

Fermer des ports pour Sécuriser Windows 2000 et XP (12/05/2004 - Forum Assiste.com) [Archive]

Fermer des ports pour Sécuriser Windows 2000 et XP (12/05/2004 - Forum Assiste.com) [Archive]↑

Bulletin de sécurité Microsoft MS10-046 - Critique. Des vulnérabilités dans le serveur SMB pourraient permettre l'exécution de code à distance. (12/08/2010 - Forum Assiste.com) [Archive]

Bulletin de sécurité Microsoft MS10-046 - Critique. Des vulnérabilités dans le serveur SMB pourraient permettre l'exécution de code à distance. (12/08/2010 - Forum Assiste.com) [Archive]↑

Bulletins de sécurité Microsoft de janvier 2009. Deux vulnérabilités signalées confidentiellement et une vulnérabilité révélée publiquement concernant le protocole SMB (Server Message Block) de Microsoft. (14/01/2009 - Forum Assiste.com) [Archive]

Bulletins de sécurité Microsoft de janvier 2009. Deux vulnérabilités signalées confidentiellement et une vulnérabilité révélée publiquement concernant le protocole SMB (Server Message Block) de Microsoft. (14/01/2009 - Forum Assiste.com) [Archive]↑

Bulletins de sécurité Microsoft d'avril 2010. Des vulnérabilités dans le client SMB pourraient permettre l'exécution de code à distance. (14/04/2010 - Forum Assiste.com) [Archive]

Bulletins de sécurité Microsoft d'avril 2010. Des vulnérabilités dans le client SMB pourraient permettre l'exécution de code à distance. (14/04/2010 - Forum Assiste.com) [Archive]↑

Synthèse des Bulletins de sécurité Microsoft de juin 2011. Vulnérabilité critique dans le client SMB. (15/06/2011 - Forum Assiste.com) [Archive]

Synthèse des Bulletins de sécurité Microsoft de juin 2011. Vulnérabilité critique dans le client SMB. (15/06/2011 - Forum Assiste.com) [Archive]↑

Exploit "Eternal Blue" de la NSA. Faille de sécurité SMB. (16/02/2017 - Forum Assiste.com) [Archive]

Exploit "Eternal Blue" de la NSA. Faille de sécurité SMB. (16/02/2017 - Forum Assiste.com) [Archive]↑

ALERTE - Multiples vulnérabilités dans Microsoft Windows XP et Windows Server 2003. Plusieurs codes d'exploitation ciblent le serveur SMB de Windows et permettent une exécution de code arbitraire à distance avec des privilèges élevés (noyau - Ring 0). (16/05/2017 - Forum Assiste.com) [Archive]

ALERTE - Multiples vulnérabilités dans Microsoft Windows XP et Windows Server 2003. Plusieurs codes d'exploitation ciblent le serveur SMB de Windows et permettent une exécution de code arbitraire à distance avec des privilèges élevés (noyau - Ring 0). (16/05/2017 - Forum Assiste.com) [Archive]↑

ALERTE : Vulnérabilité Windows XP et Server 2003 - Campagne de propagation de rançongiciels via une vulnérabilité SMB. (18/04/2017 - Forum Assiste.com) [Archive]

ALERTE : Vulnérabilité Windows XP et Server 2003 - Campagne de propagation de rançongiciels via une vulnérabilité SMB. (18/04/2017 - Forum Assiste.com) [Archive]↑

Désactiver des Services (19/07/2005 - Forum Assiste.com) [Archive]

Désactiver des Services (19/07/2005 - Forum Assiste.com) [Archive]↑

Le port TCP 445 en danger ! Faille SMB. (24/06/2005 - Forum Assiste.com) [Archive]

Le port TCP 445 en danger ! Faille SMB. (24/06/2005 - Forum Assiste.com) [Archive]↑

ALERTE : Campagne de rançongiciels de type Petya. Limiter l'exposition du service SMB. (27/06/2017 - Forum Assiste.com) [Archive]

ALERTE : Campagne de rançongiciels de type Petya. Limiter l'exposition du service SMB. (27/06/2017 - Forum Assiste.com) [Archive]↑

ALERTE : Recrudescence activité Emotet en France (07/09/2020 - Forum Assiste.com) [Archive]

ALERTE : Recrudescence activité Emotet en France (07/09/2020 - Forum Assiste.com) [Archive]

Les encyclopédies |

|---|