Assiste.com

HTTPS

HTTPS : protocole de communication sécurisé entre deux appareils (un client et un serveur) sur l'Internet (dont le Web)

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

HTTP (HyperText Transfer Protocol) et HTTPS (HyperText Transfer Protocol Secure).

HTTP et HTTPS sont des protocoles de communication entre deux appareils (un client (vous, votre appareil, et un serveur sur le Web). HTTP n'est pas sécurisé, HTTPS oui, de bout en bout.

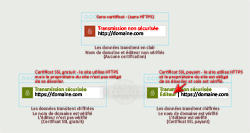

HTTPS ne se décrète pas par le webmaster ou l'administrateur d'un site Web, mais s'obtient après demande de certification (obtention d'un Certificat SSL). Il existe deux types de certification qui vont permettre d'utiliser le protocole SSL (en réalité, c'est le protocole TLS, mais le nom de l'ancien protocole sécurisé SSL est tellement commun qu'il est conservé par simplification de langage) :

HTTP est encore (2018) le protocole le plus utilisé, comme dans, par exemple, dans https://assiste.com. Partout, entre vous et le serveur, sur les câbles utilisés ou les transmissions radiofréquences utilisées (WiFi, Bluetooth, etc. ...) et sur les dispositifs intermédiaires (concentrateurs, proxy, etc. ...), le contenu peut être intercepté et lu sans aucune difficulté.

Le préfixe HTTPS d'une adresse Web (une URL) indique que, contrairement à HTTP, la communication entre votre navigateur (ou une application autre) et le Web se fait avec chiffrement, authentification et intégrité, ce qui rend plus difficile le travail d'un attaquant cherchant à lire ou modifier les données qui circulent en s'interposant sur leur passage (attaque « homme du milieu » [« man in the middle »] - Exemple).

Le certificat permet trois choses :

- Confidentialité des données : chiffrer le transit des données

Le chiffrement concerne les données qui transitent sur le Web. Elles sont cryptées. La méthode de chiffrement est, presque tout le temps, TLS (anciennement SSL). Le chiffrement a lieu de bout en bout, avant de sortir de votre appareil et après être reçu sur le serveur - et inversement.

Depuis 2016, la marche vers le tout HTTPS est en cours avec la possibilité pour tous les développeurs de sites Web d'obtenir un certificat gratuitement et immédiatement (c'est le « Let's Encrypt »).

Il faut, bien entendu, que le chiffrement soit accepté par le serveur qui héberge le site, ce qui n'est pas toujours le cas, car cela induit une plus grande consommation processeur côté serveur - les hébergements gratuits se font souvent sur des serveurs sur lesquels le chiffrement TLS n'est pas installé (et de la publicité incrustée par l'hébergeur vient salir les sites hébergés). - Authentification de l'opérateur : certifier que l'opérateur du site est bien celui qu'il prétend être

L'authentification concerne l'opérateur d'un site Web. Il ne suffit pas de HTTPS ! Un site Web en HTTPS ne doit pas pouvoir prétendre que c'est un site de la BNP ou du Ministère des Finances (et des impôts). L'authentification, avec un certificat payant cette fois-ci, doit permettant de vous assurer que l'opérateur du site est bien qui il prétend être et non pas un usurpateur (image ci-dessus, cas en bas à droite).

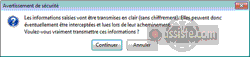

Si le site visité n'a pas de certificat de sécurité, ou si ce certificat, qui doit être renouvelé annuellement, n'est plus à jour (périmé), vous en êtes informé par un message d'alerte. - Intégrité des données

L'intégrité assure que les données qui arrivent sont bien les mêmes que celles qui sont parties. Ceci est géré par des hashcodes (condensats).

Message d'alerte « Cette connexion n'est pas certifiée »

Lorsqu'un site utilise partiellement HTTPS, probablement pour économiser son serveur (HTTPS uniquement sur les pages manipulant des données confidentielles ou privées), ou parce que toutes ses pages et tous ses liens internes étaient écrits en HTTP avant qu'il ne passe à HTTPS (et qu'il reste des traces de ce vieux HTTP dans le site), votre navigateur Web peut vous alerter avec un message comme (exemple avec Firefox) :

Vous pouvez alors utiliser HTTPS Everywhere pour forcer ce site à utiliser HTTPS sur toutes ses pages.

Note : HTTP a été invente par Tim Berners-Lee alors qu'il inventait le Web.

Naissance du Web 6 - S'il y a quelque chose à retenir : Naissance du WWW, juste une manière d'utiliser Internet

- Le 13 mars 1989, au CERN , Tim Berners-Lee a une idée, la soumet à son directeur sur un bout de papier, et obtient le feu vert. Il va mettre deux ans à la formaliser et la réaliser. Ce sera le WWW, le WEB (World Wide Web). Le WEB ne sera que l'une des utilisations de l'Internet.

- Le 06 Août 1991, Tim Berners-Lee annonce :

- la création du WWW (World Wide Web)

- la création du protocole HTTP

- la création du protocole FTP (File Transfer Protocol - protocole de transfert de fichiers)

- la création du langage de développement de site WEB HTML (HyperText Markup Language)

- la recherche par mot clé dans la base documentaire du CERN (moteur de recherche)

- etc.

Le document portant création du WEB indique que le WEB est sous Copyright du CERN mais est libre (librement utilisable et distribuable).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

TCP/IP (« Transmission Control Protocol » et « Internet Protocol ») sont deux modèles de protocoles de communications à utiliser pour transférer des données sur le réseau Internet. Selon le besoin (la nature du transfert), l'implémentation de ces deux modèles donne naissance à des protocoles comme HTTP, HTTPS, SMTP, SNMP, FTP, FTPS, TelNet, NFS, etc.

La première utilisation large du modèle TCP/IP remonte à son adoption par le premier réseau ayant jamais existé, ARPANET (opérationnel le 20 août 1969 et lancé en octobre 1972). ARPANET adopte officiellement TCP/IP le 1er janvier 1983, ce qui permettra, par la suite, l'interconnexion de divers autres réseaux hétérogènes adoptant également TCP/IP. Ces interconnexions de divers réseaux (divers Nets) finiront par prendre le nom d'Internet (Naissance du Web - d'ARPANET à Internet, le 1er janvier 1983). Jusque-là, des résistances, voire des hostilités franches, de la part des constructeurs d'ordinateurs, qui défendaient leur clientèle et leur sphère d'influence, empêchaient le développement d'un réseau homogène de réseaux hétérogènes.

Un peu plus tard, en 1989, alors qu'il est consultant au CERN (le plus grand centre de physique des particules du monde, dont les anneaux des accélérateurs s'étendent, notamment, sous les communes françaises de Saint-Genis-Pouilly et Ferney-Voltaire [Département Ain (01) - Région Auvergne-Rhône-Alpes]), Tim Berners-Lee invente le WWW (le WEB) qui n'est qu'une part, une manière d'utiliser l'Internet.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

HTTPS Everywhere est un logiciel de sécurité informatique, développé et déployé par l'une des références mondiales de la protection des droits individuels : la puissante et redoutée EFF (Electronic Frontier Foundation).

L'Electronic Frontier Foundation (EFF) est une organisation non gouvernementale internationale à but non lucratif, fondée en 1990 aux États-Unis par Mitch Kapor, John Gilmore, et John Perry Barlow (parolier du Grateful Dead et connu pour être l'auteur de la Déclaration d'indépendance du cyberespace).

HTTPS Everywhere force une liste de sites (domaines) à utiliser le protocole sécurisé HTTPS de manière généralisée, sur l'ensemble des pages de leurs sites lorsque ces sites savent utiliser HTTPS, mais ne l'utilisent que sur quelques-unes de leurs pages.

Attention - Confusion ! Le site doit déjà utiliser HTTPS.

HTTPS Everywhere ne permet absolument pas d'accéder en HTTPS à un site WEB qui n'utilise pas HTTPS.

HTTPS Everywhere ne permet que de forcer un site WEB qui utilise déjà HTTPS sur certaines de ses pages à l'utiliser sur toutes ses pages. Rien de plus.

D'autre part, de nombreux sites WEB utilisant HTTPS incorporent des contenus de sites tiers ne reconnaissant pas HTTPS. Pour ces sites tiers, HTTPS Everywhere ne peut rien.

HTTPS Everywhere doit être installé dans votre navigateur Web.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Les protocoles de communication (sécurisés ou non) :

| Aidez Assiste – autorisez quelques publicités et cliquez-les |