Assiste.com

Carnivore : système d'espionnage des personnes par le FBI. Les documents déclassifiés du FBI révèlent que Carnivore (conçu en février 1997) devait être installé chez tous les FAI et permettre de surveiller tout le trafic Internet.

cr 17.10.2003 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

L'EPIC - Electronic Privacy Information Center est une association de défense de la vie privée extrêmement puissante et influente aux USA. Elle obtient, en 2000, un arrêt judiciaire obligeant le FBI à déclassifier certains documents relatifs aux outils de son réseau d'espionnage DCS 1000 (Carnivore - FBI), soupçonné d'être particulièrement intrusif et violer les vies privées.

Carnivore est le successeur d'un autre système d'espionnage des personnes par le FBI, nommé Omnivore (ancien et dont nous ne traitons pas dans ces pages.). Selon les documents déclassifiés du FBI, reçu par l'EPIC, Carnivore a été conçu sous le nom d'Omnivore en février 1997 et devait tourner sous le système d'exploitation Solaris sur de très puissants serveurs à base de processeurs X86. Il a été remplacé par Carnivore, tournant sous le système d'exploitation Microsoft Windows NT en juin 1999).

Selon les documents déclassifiés, Carnivore devait être installé dans les locaux des FAI - Fournisseur d'Accès Internet et devait permettre de surveiller tout le trafic transitant par ces FAI.

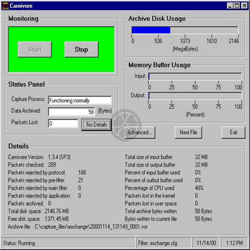

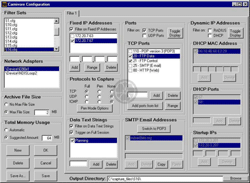

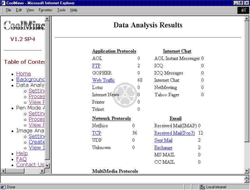

Pour être exact et formaliste, ce que l'on appelle Carnivore est, en réalité, uniquement la partie matérielle, installée en tant que sonde de capture et enregistrement (essentiellement chez les FAI. Les flux capturés doivent ensuite être mis en forme (reconstitution des paquets) et analysés. Ceci est l'objet de deux autres dispositifs : Packeteer (Packet sniffers) et CoolMiner.

Le tout porte un nom collectif : « DragonWare Suite » (Carnivore + Packeteer + CoolMiner) et ce n'est rien d'autre qu'un « Packet sniffer », quelque chose qui existe depuis que les réseaux existent et est utilisé pour établir des diagnostiques.

Le logo de Carnivore, vampirique, représente

des canines imbibées de sang se refermant sur un flux de données.

Carnivore est une horreur et devrait vous faire penser à une foule d'« officines » et « outils », en vrac, dont :

Lanterne magique (un spyware du FBI)

FBI - Organisation gouvernementale d'espionnage sur le sol américain

Riot act (1er août 1715 à 1973)

Textes et Lois définissant contour et protection de la vie privée

Etc.

« DragonWare Suite » (Carnivore + Packeteer + CoolMiner) (alias DCS 1000) est un vaste ensemble d'outils automatisés (robots) de type sniffer (renifleurs), aux États-Unis, épluchant toutes formes de trafic numérique (correspondances et navigation Web) afin d'en qualifier certaines et de les tracer.

Ce dispositif complète le réseau Echelon qui, lui, est plus porté sur les communications de type analogiques ou numériques par ondes radioélectriques, téléphoniques, satellitaires, GSM, etc. Matériellement, Echelon est un réseau de grandes oreilles (antennes) réparties sur toute la planète tandis que Carnivore est fait de dispositifs à base de petits micro-ordinateurs portables que les agents du FBI installent chez les FAI. L'installation serait très simple et rapide et le produit très mobile.

George Bush père aurait déclaré, peu après les attentats du 11 septembre 2001 :

« Nous devons nous préparer à renoncer à nos libertés individuelles ».

DCS 1000 (le nouveau nom moins agressif de Carnivore et de tout le bataclan « DragonWare Suite »), développé et mis en oeuvre par le FBI à partir de 1997 fut mis en cause par de nombreuses organisations de défense des droits et de la vie privée, aux États-Unis et une plainte à fini par aboutir à la condamnation du FBI à produire le code source de son outil. Le FBI avait tenté plusieurs manœuvres pour en conserver le secret dont prétendre :

Qu'il n'existait que sur une petite quantité d'ordinateurs portables destinés aux agents du FBI travaillant uniquement sur requête du département de la justice et permettant de se connecter à un nœud d'un réseau (Internet ...) pour écouter le trafic d'une cible, en détecter les mots-clés et conserver, pour analyse et preuves, les documents intéressants sur un bête support magnétique de sauvegarde de type « jazz » (sorte de disque dur externe bien connu du grand public de l'époque et destiné aux sauvegardes de petites capacités).

Que leur logiciel était en partie basé sur une technologie externe qu'ils avaient acquise sous licence et qu'ils n'étaient donc pas en mesure ni en droit de la divulguer.

Finalement, l'étude menée à la demande du Département américain de la Justice (DOD - Department Of Defense) par l'Illinois Institute of Technology - Research Institute (IITRI) et dont le début de communication remonte au 21 novembre 2000 (Carnivore System - document intégral de 121 pages en anglais au format Adobe Acrobat) a prouvé que le système était très performant, pouvait être utilisé n'importe où par n'importe quel agent du FBI, pour écouter le courrier électronique et le trafic (navigation) de n'importe quelle cible et sans besoin d'une requête d'une autorité quelconque. Pourtant, au même titre que les écoutes téléphoniques, les écoutes du trafic électronique relèvent de la même nature d'autorisation préalable. Pire, les sauvegardes des écoutes sont « anonymes » côté FBI (c'est-à-dire que l'on ne sait pas quel agent du FBI a fait l'écoute ni où ni dans quel cadre, ni quand, ni pour quel dossier, quelle enquête, etc. ce qui garantit par la force des choses une sécurité et un anonymat absolu sur les agents, les cibles, les enquêtes, etc. même en cas d'investigations extérieures). Donc tout peut être écouté, même « gratuitement ». Cette étude faisait apparaître que le déploiement de Carnivore, à fin 2000, était encore faible et ne permettrait pas une écoute systématique de tous les trafics de tout le monde. Et de conclure que la technologie employée « protège la vie privée et permet d'instaurer une surveillance en toute légitimité, et ce, mieux que d'autres systèmes ». (L'indépendance de l'IITRI est lourdement mise en cause aux États-Unis et de nouvelles informations accablent le FBI.) C'est la très puissante association Electronic Privacy Information Center (EPIC) qui mène le combat.

Ceci dit, on demande au FBI tout et son contraire (déjouer tous les risques avant que les évènements projetés n'interviennent, mais sans écouter personne qui ne soit pas encore suspect - comment suspecter quelqu'un si on ne l'écoute pas avant qu'il ne soit qualifié de suspect, moment à partir duquel on peut commencer à l'écouter ?). Cela me fait penser à Microsoft à qui l'on demande un système totalement ouvert, mais complètement opaque et fermé simultanément. Est-ce que les 3.000 morts du 11 septembre sont le genre de « faible risque à payer régulièrement » pour protéger la vie privée de 19 terroristes ? Et si un tordu touche à vos enfants... Est-ce que ma liberté s'arrête là où commence celle des autres ou est-ce qu'elle s'arrête là où elle n'enfreint pas celle des autres ?

Carnivore aurait été abandonné, au profit d'outils commerciaux, plus performants (solutions à base de Deep Packet Inspection) en 2005. Voir Deep Packet Inspection et tout ce qui en découle (dont la France mise en cause dans l'écoute de la totalité de la population libyenne par du matériel et des logiciels français - société Amesys, société Qosmos, etc.).

|

Les encyclopédies |

|---|