Assiste.com

Softpicks.fr : est, entre autres, un site de téléchargement dont le comportement est suspect (repacking, PUPs, monétisation, etc.)

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Softpicks.fr renvoie sur Softpicks.net où il y a plusieurs sous-répertoires correspondants à chaque langues du site (softpicks.net/fr, softpicks.net/de, softpicks.se.com, softpicks.com.es, softpicks.pt, softpicks.nl, softpicks.it, softpicks.jp, softpicks.pl, etc. ...).

Nous avons téléchargé et fait analyser par VirusTotal, au même moment, le 22.10.2013, le même téléchargement, l'un pris sur le site de son éditeur et l'autre pris sur le site de téléchargements Softpicks.fr (Sites de téléchargements et leurs pratiques). Voici les deux analyses :

| Lien de l'analyse du téléchargement depuis le site de l'auteur 176 Ko (180 551 octets) MD5 : b0c87c4d820be6aebfa65eb596a36523 SHA1 : 57f1c88be604c0d4f93ce3466937a55f9f4d6a92 Pas de certificat | Lien de l'analyse du téléchargement depuis Softpicks.fr 167 Ko (171 320 octets) MD5 : 93e2cb7e1faf73a026e86fb72f5695a8 SHA1 : 3feccc4f4d27f3fadfd7671b7aeed3c3cfd14e7c Certificat numérique attribué à CN = FIRSERIA, S.L. OU = IT O = FIRSERIA, S.L. L = Badalona S = Barcelona C = ES Emetteur du certificat : CN = Thawte Code Signing CA - G2 O = Thawte, Inc. C = US | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

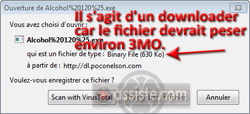

Test du 15.08.2015 : Téléchargement d'Alcohol depuis Softpicks.

Le téléchargement provient d'un site inconnu dont le régistrant est masqué par un dispositif d'anonymisation. En plus, la taille de la tentative de téléchargement est d'environ 630 KO alors que le téléchargement attendu est d'environ 3 MO. Il s'agit donc d'un downloader.

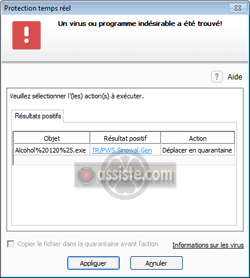

Le téléchargement est immédiatement bloqué par les antivirus (ici Avira temps réel) :

Après avoir outrepassé le blocage, on envoie le fichier téléchargé depuis softpicks à l'analyse par une collection d'antivirus. Ce n'est pas triste !

| 15.08.2015 - Analyse d'un logiciel provenant de Softpicks (utilisation du downloader de Softpicks) | ||

|---|---|---|

Authenticode signature block and FileVersionInfo properties Aucune information | ||

| Antivirus | Résultat | Mise à jour |

| ALYac | Gen:Variant.Adware.Graftor.190520 | 20150813 |

| AVG | Generic.088 | 20150816 |

| AVware | Solimba (fs) | 20150816 |

| Ad-Aware | Gen:Variant.Adware.Graftor.190520 | 20150816 |

| Arcabit | Trojan.Adware.Graftor.D2E838 | 20150816 |

| Avast | Win32:Downloader-WAX [PUP] | 20150816 |

| Avira | TR/PWS.Sinowal.Gen | 20150815 |

| BitDefender | Gen:Variant.Adware.Graftor.190520 | 20150816 |

| Bkav | W32.HfsAdware.7287 | 20150815 |

| Comodo | Application.Win32.Firseria.ADJ | 20150816 |

| DrWeb | Trojan.Solimba.1 | 20150816 |

| ESET-NOD32 | a variant of Win32/Solimba.C potentially unwanted | 20150815 |

| Emsisoft | Gen:Variant.Adware.Graftor.190520 (B) | 20150816 |

| F-Secure | Gen:Variant.Adware.Graftor | 20150815 |

| GData | Gen:Variant.Adware.Graftor.190520 | 20150816 |

| Ikarus | Trojan-Dropper.Win32.Addrop | 20150815 |

| Kaspersky | not-a-virus:Downloader.Win32.Morstar.fch | 20150816 |

| Malwarebytes | PUP.Optional.Somoto | 20150815 |

| MicroWorld-eScan | Gen:Variant.Adware.Graftor.190520 | 20150816 |

| NANO-Antivirus | Trojan.Win32.Morstar.dvezvk | 20150815 |

| Panda | Trj/Genetic.gen | 20150815 |

| VIPRE | Solimba (fs) | 20150816 |

| Zillya | Dropper.AddropGen.Win32.1 | 20150815 |

| AegisLab | 20150815 | |

| Agnitum | 20150815 | |

| AhnLab-V3 | 20150815 | |

| Alibaba | 20150814 | |

| Antiy-AVL | 20150816 | |

| Baidu-International | 20150815 | |

| ByteHero | 20150816 | |

| CAT-QuickHeal | 20150814 | |

| CMC | 20150814 | |

| ClamAV | 20150815 | |

| Cyren | 20150816 | |

| F-Prot | 20150816 | |

| Fortinet | 20150813 | |

| Jiangmin | 20150815 | |

| K7AntiVirus | 20150815 | |

| K7GW | 20150815 | |

| Kingsoft | 20150816 | |

| McAfee | 20150815 | |

| McAfee-GW-Edition | 20150815 | |

| Microsoft | 20150815 | |

| Qihoo-360 | 20150816 | |

| Rising | 20150815 | |

| SUPERAntiSpyware | 20150815 | |

| Sophos | 20150815 | |

| Symantec | 20150815 | |

| Tencent | 20150816 | |

| TheHacker | 20150814 | |

| TotalDefense | 20150815 | |

| TrendMicro | 20150816 | |

| TrendMicro-HouseCall | 20150816 | |

| VBA32 | 20150815 | |

| ViRobot | 20150815 | |

| Zoner | 20150815 | |

| nProtect | 20150813 | |

Un résumé par la société de sécurité (antivirus…) Kaspersky :

Les attaques XSS consistent à insérer un code malveillant dans des sites Web par ailleurs fiables. Une attaque XSS se produit lorsque des cybercriminels injectent un script malveillant dans le contenu du site Web ciblé, qui est ensuite inclus dans le contenu dynamique reçu par le navigateur Web de la victime. Il est impossible pour le navigateur Web de différencier les balises valides de celles du hacker et il se contente donc de les exécuter.

Par conséquent, ces scripts malveillants peuvent accéder aux cookies, aux jetons de session ou à d’autres informations sensibles conservées par le navigateur Web et utilisées sur ce site.

Certains caractères de nos alphabets ont, à certains moments, lorsque les navigateurs Web les rencontrent, non pas une signification toute simple de caractère d'un alphabet, mais une fonction (telles que celles que l'on rencontre, par exemple, dans des URL). Les navigateurs Web ne peuvent pas toujours distinguer entre « caractère tout bête » ou « fonction ».

Il existe quelques techniques d'écriture des pages Web (le langage HTML) qui permettent d'empêcher certaines actions qui constitueraient des failles de sécurité. Exemple : utiliser la fonction PHP (Hypertext Preprocessor)htmlspecialchars()

Elle permet de remplacer à la volée des caractères qui peuvent être actifs en caractères passifs.

- Le caractère & devient &

- Le caractère " devient "

- Le caractère ' devient '

- Etc.

Pour les webmasters et les développeurs, voir :

|

Des philanthropes âpres aux gains

Les sites de téléchargement ne sont pas des philanthropes. Ce sont des sites cherchant à gagner de l'argent facilement, sur votre dos et sur le dos des développeurs (de logiciels, de musiques, de vidéos, etc.). Ce sont des sites de monétisation.

Vous croyez que le téléchargement est gratuit, mais non ! Vous êtes leur produit !

Vous croyez que leur service est gratuit, mais non ! Vous êtes leur service !

Le gratuit, ça n'a pas de prix, mais ça a un coût : |

D'autre part, ils offrent rarement, voire jamais, une procédure de téléchargement direct. Il est donc largement préférable de télécharger depuis l'éditeur originel de l'objet à télécharger que de passer par un site de téléchargement qui n'est qu'un intermédiaire (payé par les éditeurs commerciaux) et qui, souvent :

- Demande une identification (et donc une capturent de données personnelles).

- Demande une inscription à leur site (et donc une capturent de données personnelles).

- Implante dans nos appareils un logiciel dit « téléchargeur » sous divers prétextes dont :

- Vérifier le bon téléchargement (ce qui est totalement inutile puisque le protocole HTTPS, obligatoire universellement, s'en charge).

- Accélérer le téléchargement.

- Vérifier le bon téléchargement (ce qui est totalement inutile puisque le protocole HTTPS, obligatoire universellement, s'en charge).

- Téléchargeur qui embarque on ne sait quoi d'autre, agissent en cheval de Troie.

Sous la pression de la migration des internautes vers les éditeurs eux-mêmes (ou les un ou deux sites de téléchargement transparents [honnêtes] ayant toujours proposé du direct), propose désormais un lien de téléchargement direct dont l'expression tarabiscotée de la fonction et l'emplacement sur leurs pages Web les rendent totalement invisibles ou incompréhensibles.

|

Il n’est pas dit que Softpicks.fr utilise (exploite) cette technique d’attaque (cette exploitation d’une faille de sécurité) appelée XSS – « Cross-Site Scripting », mais autant savoir qu’elle existe et comment s’en prémunir d’une manière générale. Il s'agit d'une attaque menée par d'innombrables sites Web du monde, dont tous ceux qui sont border-line (téléchargements de hack, crack, P2P, piratages, copyrights cassés, en dessous de la ceinture, etc.). C'est une attaque menée contre les navigateurs Web, dont celui que vous utilisez. Mais une astuce existe :

Lire notre article : Qu'est-ce que l'attaque XSS ?

Un résumé par la société de sécurité (antivirus…) Kaspersky :

Les attaques XSS consistent à insérer un code malveillant dans des sites Web par ailleurs fiables. Une attaque XSS se produit lorsque des cybercriminels injectent un script malveillant dans le contenu du site Web ciblé, qui est ensuite inclus dans le contenu dynamique reçu par le navigateur Web de la victime. Il est impossible pour le navigateur Web de différencier les balises valides de celles du hacker et il se contente donc de les exécuter.

Par conséquent, ces scripts malveillants peuvent accéder aux cookies, aux jetons de session ou à d’autres informations sensibles conservées par le navigateur Web et utilisées sur ce site.

Certains caractères de nos alphabets ont, à certains moments, lorsque les navigateurs Web les rencontrent, non pas une signification toute simple de caractère d'un alphabet, mais une fonction (telles que celles que l'on rencontre, par exemple, dans des URL). Les navigateurs Web ne peuvent pas toujours distinguer entre « caractère tout bête » ou « fonction ».

Il existe quelques techniques d'écriture des pages Web (le langage HTML) qui permettent d'empêcher certaines actions qui constitueraient des failles de sécurité. Exemple : utiliser la fonction PHP (Hypertext Preprocessor)htmlspecialchars()

Elle permet de remplacer à la volée des caractères qui peuvent être actifs en caractères passifs.

- Le caractère & devient &

- Le caractère " devient "

- Le caractère ' devient '

- Etc.

Pour les webmasters et les développeurs, voir :

|

Lorsqu'il s'agit de télécharger un logiciel, toujours rechercher ce téléchargement sur/depuis le site officiel de l'auteur/éditeur de ce logiciel et nulle part ailleurs.

Lorsque vous croyez avoir téléchargé un code exécutable (application, programme, utilitaire, script...), même après l'avoir fait analyser par un ou plusieurs antivirus monomoteurs gratuits en ligne ou un antivirus multimoteur gratuit en ligne, regardez (dans l'explorateur de Windows

propriétés du fichier téléchargé) la taille de ce fichier avant d'en lancer l'exécution. Un antivirus, par exemple, pèse au minimum 40 à 100 MO (méga-octets). Si votre téléchargement ne pèse qu'environ 1 à 2 MO, ce que vous avez téléchargé n'est qu'un téléchargeur (downloader), en aucun cas ce qui est recherché.

propriétés du fichier téléchargé) la taille de ce fichier avant d'en lancer l'exécution. Un antivirus, par exemple, pèse au minimum 40 à 100 MO (méga-octets). Si votre téléchargement ne pèse qu'environ 1 à 2 MO, ce que vous avez téléchargé n'est qu'un téléchargeur (downloader), en aucun cas ce qui est recherché.Téléchargements depuis Assiste.com. Ne passez jamais par un intermédiaire. Tous les téléchargements, sur Assiste.com, pointent vers les sites des éditeurs originaux ou les miroirs officiels indiqués par les éditeurs. Lorsque les téléchargements de logiciels qui retiennent notre attention ne sont officiellement disponibles que sur des sites aux pratiques suspectes, ou ne sont pas/plus disponibles, nous assurons nous-mêmes un miroir propre (téléchargement depuis Assiste.com).

|

Softpicks.fr - Site de téléchargement

Les encyclopédies |

|---|