Assiste.com

Attaque des mots de passe par keylogger électromagnétique

Attaque par keylogger électromagnétique : menace TEMPEST - interception et exploitation de signaux parasites en vue de reconstituer les informations.

cr 10.11.2009 r+ 05.11.2022 r- 27.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Sécurité des mots de passe |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Keylogger électromagnétique - une définition.

Fin 1960, début 1970, la menace des keyloggers électromagnétiques fut appelée par un nom de code, TEMPEST, dans un document de l'OTAN.

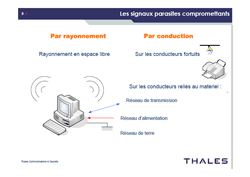

Thales, fournisseur militaire français, défini ainsi la menace appelée « TEMPEST » dans un document PDF du 05 avril 2012 présentant ses solutions pour lutter contre ce type de keyloggers sophistiqués :

« La menace TEMPEST est définie comme l’interception et l’exploitation des Signaux Parasites Compromettants (S.P.C) en vue de reconstituer les informations traitées. »

« Elle s’adresse aux Appareils de Traitement de l’Information (A.T.I), aux équipements de cryptophonie et équipements de chiffrement. »

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Keylogger électromagnétique - une définition.

Fin 1960, début 1970, la menace des keyloggers électromagnétiques fut appelée par un nom de code, TEMPEST, dans un document de l'OTAN.

Thales, fournisseur militaire français, défini ainsi la menace appelée « TEMPEST » dans un document PDF du 05 avril 2012 présentant ses solutions pour lutter contre ce type de keyloggers sophistiqués :

« La menace TEMPEST est définie comme l’interception et l’exploitation des Signaux Parasites Compromettants (S.P.C) en vue de reconstituer les informations traitées. »

« Elle s’adresse aux Appareils de Traitement de l’Information (A.T.I), aux équipements de cryptophonie et équipements de chiffrement. »

Les Américains disent que la première observation du rayonnement électromagnétique permettant une réversibilité du cryptage remonte à 1943. Un ingénieur de Bell Telephone Company va travailler sur l'une des composantes les plus sensibles et importantes de la machine de guerre du gouvernement américain : un télétype Sigaba m134c dérivé d'un téléphone Bell 131-B2. C'était un terminal top secret de télétype cryptant utilisé par l'armée et la marine pour transmettre les communications en temps de guerre. Son cryptage était censé défier la cryptanalyse allemande et japonaise (et n'a jamais été cassé, tandis que la cryptanalyse de la machine de codage allemande, Enigma - version militaire, avait été percé par Alan Turing et ses équipes avec l'aide des Polonais et des Français, dès 1941 et même 3 semaines avant l'invasion de la Pologne (le 1er septembre 1939), pour certains modèles d'Enigma). Il existe, depuis juin 1941, un service de renseignements britannique militaire, spécialisé dans le renseignement électromagnétique, ayant appelé leurs méthodes de cryptanalyse « ULTRA » comme « ULTRA Secret ».

Cet ingénieur remarqua quelque chose de curieux. À l'autre bout du laboratoire où il travaillait, un oscilloscope autonome affichait des oscillations chaque fois que le télétype cryptait une lettre. À y regarder de plus près, les signaux étaient différents pour chaque lettre cryptée et permettaient de reconstituer le message d'origine. Sans s'en douter, cet ingénieur venait de découvrir que toute machine de traitement de l'information a un rayonnement. Bell alerta les services compétents et prouva la faille de sécurité en la reproduisant à la demande, mais les États-Unis entrant en guerre, le problème fût mis sous le boisseau. À la fin de la guerre, en 1951, la CIA explique à la NSA naissante qu'ils arrivaient à lire en texte brut ce que produit un télétype cryptant de Bell, et ce à plus de 400 mètres de distance !

Extrait d'un document NSA classifié "Secret" de mai 1973, révisé en juillet 1973 et déclassifié le 10 décembre 2008, disponible sur le site de la NSA.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Aujourd'hui on sait que tout appareil manipulant de l'information, un photocopieur, un fax, une machine à écrire, un ordinateur portable, un câble, un lecteur de cartes de paiement... contient des composants qui émettent un rayonnement électromagnétique ou acoustique et se comporte comme une mini station radio. Le Wi-Fi devrait être interdit en milieu sensible. Les clés USB non blindées devraient être interdites également en milieu hautement sensible. C'est aussi le cas des téléphones portables que l'on tente de transformer en machine à tout faire, y compris en terminaux de paiement, et pour lesquels les états interdisent l'usage de cryptage fort des données. Toutes ces ondes peuvent même être reprises par des fils électriques à proximité et amplifiées, des fils téléphoniques, et même par des tuyaux d'eau... qui les transportent encore plus loin. Une attaque sophistiquée peut capter la bonne fréquence, analyser les données à travers des modèles type de cryptage (Encryptions patterns) et retrouver les données brutes que ces appareils traitaient et même les clés de chiffrement internes.

Notons que les écrans plats ont un rayonnement bien moindre que les CRT (écrans à tube). D'autre part, les clients sont de plus en plus sensibles aux mesures d'économie d'énergie pour des raisons écologiques ou pécuniaires, ce qui pousse les constructeurs à fabriquer des appareils ayant de moins en moins de pertes, dont en rayonnement. Enfin, des mesures de limitation du rayonnement pour des questions de santé publique, ordonnées par les gouvernants ou induites par des prises de position comme celles des assureurs qui annoncent ne plus couvrir les maladies pouvant être dues aux rayonnements (par exemple, les polémiques sur le rayonnement des téléphones portables) rendent le rayonnement des appareils de plus en plus faible. Ceci oblige un attaquant à se rapprocher, ce qui est rendu impossible par des contre-mesures simples, comme disposer d'un terrain découvert tout autour du lieu de traitement de l'information.

Dès les années 1953/1954, selon un document déclassifié de la NSA, l'URSS avait découvert ce phénomène et avait développé des contre-mesures.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Des travaux remontant à la fin des années 1960 / début des années 1970, menés par la NSA et l'OTAN, ont été conduits pour permettre la définition des standards de classification du matériel utilisé (écrans d'ordinateur, télévisions...), dans le cadre de l'usage de matériel ayant un rayonnement radioélectrique ou électromagnétique (c'est le projet NATO (OTAN) TEMPEST : Requirements and Evaluation procedures).

Ces travaux ont abouti à la classification du matériel selon 3 niveaux de risque tenant compte de la distance à laquelle il est possible de « sentir » le rayonnement de l'appareil (derrière les murs d'un bâtiment...). Les classes furent initialement les "OTAN (NATO) AMSG standards" qui furent remplacées par les "OTAN (NATO) SDIP standards" :

NATO SDIP-27 Level A : zone 0 - proximité immédiate - 1 mètre

NATO SDIP-27 Level B : zone 1 - 20 mètres

NATO SDIP-27 Level C : zone 2 - 100 mètres (ou 120 mètres selon les sources)

Une zone 3 existe, concernant le matériel dont le rayonnement peut être écouté à 1000 mètres (1200 mètres selon les sources). L'affaiblissement du signal n'est pas suffisant et ce type de matériel n'entre pas dans les listes des matériels agréés OTAN. Donc les keyloggers électromagnétiques à 1 km de distance ont très peu de chance de se caler sur un train d'ondes contenant des données sensibles. Le meilleur matériel est donc en zone 0 (quasiment aucun rayonnement). Même le matériel grand public est, aujourd'hui, dans le pire des cas, en zone 2 OTAN (mais sans en avoir la certification OTAN). Un « truc » qui rayonnerait en zone 3 serait tellement dangereux pour la santé qu'il ne serait même pas mis sur le marché.

Les standards suivants sont en cours pour les spécifications TEMPEST des équipements :

Descriptive | Full | Intermediate | Tactical / Basic | Military |

|---|---|---|---|---|

SDIP-27 | Level A | Level B | Level C | |

NATO | AMSG-720B | AMSG-788A | AMSG-784 | |

NATO | ZONE 0 | ZONE 1 | ZONE 2 | |

USA | LEVEL I | LEVEL II | LEVEL III | |

SST Example | SC1000TF | SN230TI | SN790TT | SN790RM |

En plus de la table ci-dessus, les standards suivants existent :

SDIP-27 remplace AMSG-720B / AMSG-788A / AMSG-784

SDIP-28 remplace AMSG-799 (NATO Zoning Procedures)

SDIP-29 remplace AMSG 719 (Facility Design Criteria and Installation of Electrical Equipment for Processing Classified Information)

SDIP-30 Installation of electronic equipment for processing of classified data

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

TEMPEST fut, initialement, un simple nom de code. Ce n'est que plus tard que certains auteurs cherchèrent à en faire un acronyme.

TEMPEST serait l'acronyme supposé de «Transient Electro Magnetic Pulse Emanation Surveillance Technology».

Il y a de nombreux acronymes proposés pour TEMPEST et aucun n'a été confirmé. Thales, dans un document PDF du 05 avril 2012, en donne plusieurs origines dont certaines en français fantaisiste, sans en privilégier aucune. Faites votre choix :

TEMPEST = Total Electronic and Mechanical Protection against Emission of Spurious Transient.

TEMPEST = Transient ElectroMagnetic Pulse Emanations Standard

TEMPEST = Suppression des signaux inTEMPESTifs

TEMPEST = Se rapporte aux investigations et aux études des émissions compromettantes

TEMPEST = TEMPorary Emanations and Spurious Transmission (« Rayonnements temporaires et émission parasite »).

TEMPEST = Telecommunications Electronic Material Protected from Emanating Spurious Transmissions (« Matériels électroniques de Télécommunication protégés contre les émanations de signaux parasites»).

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Il y a eu toute une littérature alarmiste dans laquelle ce rayonnement "senti" à distance devient la lecture systématique à 1 km de distance de ce qui s'écrit sur un écran, avec un joyeux mélange de NSA, Echelon, TEMPEST etc. Bien entendu, cela fait les choux gras des fournisseurs de contre-mesures en environnement militaire, mais aussi en environnement commercial ! Les précautions TEMPEST restent rares en dehors du cadre militaire. Trouver un ordinateur portable TEMPEST n'ayant pas 3 ou 4 ans de retard technologique est une chose impossible (le meilleur PC portable TEMPEST trouvé sur Internet, en 2012, est un Intel Core 2 duo Su9400 sorti le 19 août 2008, à l'heure des machines courantes à 8 coeurs !

Les contre-mesures sont d'une simplicité enfantine à mettre en œuvre :

Cages de Faraday dans lesquelles les appareils traitant des données sensibles sont confinés : alimentation par groupe électrogène local - salle suspendue sans aucune ouverture ( et entièrement chemisée de plomb et/ou de treillis métallique - aucune connexion de quelque nature que ce soit, pas même au réseau électrique...

Cage de Faraday du bâtiment dans sa totalité, entouré d'un treillis métallique. Un tel bâtiment, entièrement "décoré" extérieurement d'un treillage métallique, peut être vu en bordure du périphérique parisien.

Avoir un terrain dégagé d'1 km autour du bâtiment, c'est tout. Il n'y a pas plus simple !

Utiliser volontairement des dispositifs qui génèrent du "bruit" électromagnétique fort ne véhiculant aucune information ou de la désinformation ou de la fausse information afin de couvrir et masquer les émissions électromagnétiques faibles significatives.

Keylogger : Des contre-mesures de classe TEMPEST

Chambre anéchoïque

Caissons de confinement anti-rayonnement électromagnétique et acoustique

Enfin, dans un bâtiment où 2000, 3000, 5000 écrans d'ordinateurs, tous de même marque et même modèle, ont strictement le même rayonnement, isoler et écouter à 1 km de distance le rayonnement d'un seul d'entre eux et convertir ce rayonnement en caractères s'affichant sur cet écran relève du pure fantasme.

- Appareil de vidéoconférence certifié TEMPEST NATO SDIP-27 Level A

- Processus de sélection d'équipements destinés à l'OTAN (anglais - sur le site de l'OTAN)

- TEMPEST standards overview (pdf - anglais)

- L'Allemagne publie régulièrement la liste des matériels de classe TEMPEST

- The Complete, Unofficial TEMPEST Information Page

- ULTRA

- Document NSA classifié "Secret" de mai 1973

- Livre : Frenchelon - Le renseignement d'origine électromagnétique en France [Français] [Broché]

- Livre : Articles sur le Canada " dont UKUSA Agreement [Anglais] [Broché]

- Livre : Articles sur l'Australie et ses relations avec le Canada dont Ukusa Agreement [Anglais] [Broché]

- Livre : Articles sur l'Australie et ses relations avec la Nouvelle Zelande dont Ukusa Agreement [Anglais] [Broché]

- Livre : Articles sur la Nouvelle Zélande et ses relations avec les Etats Unis dont Ukusa Agreement [Anglais] [Broché]

- Livre : The Technical Cooperation Program : NATO Research and Technology - UKUSA Security Agreement [Anglais] [Broché]

- Livre : Chatter: Uncovering the Echelon Surveillance Network And the Secret World of Global Eavesdropping [Anglais] [Broché]

- Livre : For the President's Eyes Only: Secret Intelligence and the American Presidency from Washington to Bush [Anglais] [Broché]

- Livre : Security Engineering: A Guide to Building Dependable Distributed Systems [Anglais] [Relié]

- Livre : A Multidisciplinary Introduction to Information Security [Anglais] [Relié]

- Livre : Echelon et le renseignement électronique américain [Français] [Broché]

- Livre : The Echelon Vendetta [Anglais] [Poche]

- Livre : Echelon [Anglais] [Broché]

- Livre : Renseignement d'origine électromagntique: Echelon, Ensemble Mobile d'écoute et de Recherche Automatique des émissions, Projet Venona [Broché]

- Livre : Telephone Tapping: Telephone, Internet, Lawful Interception, Government Agency, Telephone Tapping in the Eastern Bloc, Secure Telephone, Echelon, Privacy [Anglais] [Broché]

- Livre : Echelon (Signals Intelligence) [Anglais] [Broché]

- Livre : Echelon: La red de espionaje planetario [Espagnol] [Broché]

- Livre : Espionage: Echelon, Covert Listening Device, Telephone Tapping, Microwave Auditory Effect, Ali Hassan Salameh [Anglais] [Broché]

- Livre : Government Databases in the United States: Echelon, Information Awareness Office, Nsa Call Database, Investigative Data Warehouse [Anglais] [Broché]

- Livre : National Security Agency: USS Liberty Incident, Echelon, Gulf of Tonkin Incident, Security-Enhanced Linux, Fort George G. Meade, Venona Project [Anglais] [Broché]

- Film : Projet Échelon [Thriller]

- Film : Conspiracy [Blu-ray]

- Film : Conspiracy [DVD]

Espionnage Institutionnel - NSA - Echelon

![]() Things the NSA doesn't want you to know and why you should know about it

Things the NSA doesn't want you to know and why you should know about it![]() NSA - Station Echelon de Misawa au Japon (plusieurs images reproduites ici proviennent de ce site)

NSA - Station Echelon de Misawa au Japon (plusieurs images reproduites ici proviennent de ce site)![]() Résolution du Parlement européen du 16 mars 2000 sur Échelon (intolérable ! Choquant !)

Résolution du Parlement européen du 16 mars 2000 sur Échelon (intolérable ! Choquant !)![]() Rapport du Parlement Européen du 11 juillet 2001 sur l'existence d'Echelon

Rapport du Parlement Européen du 11 juillet 2001 sur l'existence d'Echelon![]() République Française - Sénat - Réseau Echelon - Publié dans le JO Sénat du 15/03/2001 - page 876

République Française - Sénat - Réseau Echelon - Publié dans le JO Sénat du 15/03/2001 - page 876![]() République Française - Sénat - Réseau Echelon - Question écrite n° 23774 de M. Jean-Luc Mélenchon le 23.03.2000

République Française - Sénat - Réseau Echelon - Question écrite n° 23774 de M. Jean-Luc Mélenchon le 23.03.2000![]() République Française - Sénat - Réseau Echelon - Ecoutes des milieux d'affaires européens par le système Echelon

République Française - Sénat - Réseau Echelon - Ecoutes des milieux d'affaires européens par le système Echelon![]() République Française - Sénat - Réseau Echelon - 15.05.1998 - ECHELON et perte d'un marché de 80 avions Rafale aux Emirats

République Française - Sénat - Réseau Echelon - 15.05.1998 - ECHELON et perte d'un marché de 80 avions Rafale aux Emirats![]() Parlement Européen - Quand le Parlement mène l'enquête - Echelon existe et il faut s'en protéger

Parlement Européen - Quand le Parlement mène l'enquête - Echelon existe et il faut s'en protéger![]() Quand les alliés des Etats-Unis sont aussi (et surtout) leurs concurrents : le rôle d’espionnage universel d’ "Echelon"

Quand les alliés des Etats-Unis sont aussi (et surtout) leurs concurrents : le rôle d’espionnage universel d’ "Echelon"![]() An Appraisal of the Technology of Political Control - Echelon

An Appraisal of the Technology of Political Control - Echelon![]() An appraisal of technologies for political control - Le document du STOA au Parlement Européen

An appraisal of technologies for political control - Le document du STOA au Parlement Européen![]() Les différents visages de BIG BROTHER

Les différents visages de BIG BROTHER![]() Liste d'affaires dans lesquelles Echelon serait impliqué

Liste d'affaires dans lesquelles Echelon serait impliqué![]() Echelon On Line - Connaître le réseau Echelon

Echelon On Line - Connaître le réseau Echelon![]() Intelligence Stratégique - La NSA contre l'ONU

Intelligence Stratégique - La NSA contre l'ONU![]() Justification, par le directeur de la CIA, James Woolsey, de l'espionnage économique des européens par les USA.

Justification, par le directeur de la CIA, James Woolsey, de l'espionnage économique des européens par les USA.![]() UKUSA Agreement

UKUSA Agreement![]() Mère Teresa, Croix-Rouge : drôles de cibles pour la NSA

Mère Teresa, Croix-Rouge : drôles de cibles pour la NSA![]() Les preuves de l'existence du Réseau Echelon

Les preuves de l'existence du Réseau Echelon![]() Les parlementaires décidés à évaluer le risque Echelon

Les parlementaires décidés à évaluer le risque Echelon![]() Communications sous surveillance: Europol prépare ses recommandations sécuritaires

Communications sous surveillance: Europol prépare ses recommandations sécuritaires![]() Espionnage : Microsoft et la NSA

Espionnage : Microsoft et la NSA![]() Le programme Echelon : Microsoft au service de la NSA ? Lire toutes les pages de ce site

Le programme Echelon : Microsoft au service de la NSA ? Lire toutes les pages de ce site![]() Réseau Echelon - Microsoft et la NSA Lire toutes les pages de ce site

Réseau Echelon - Microsoft et la NSA Lire toutes les pages de ce site![]() Le rôle d'espionnage universel d'Echelon

Le rôle d'espionnage universel d'Echelon![]() 19 mars 2001 - CNN - Inside the NSA: The secret world of electronic spying - Eavesdropping on the world

19 mars 2001 - CNN - Inside the NSA: The secret world of electronic spying - Eavesdropping on the world![]() Edition Larousse 2001 - Echelon, le réseau des réseaux

Edition Larousse 2001 - Echelon, le réseau des réseaux![]() Espionnage par la NSA : tous les documents publiés par "Le Monde"

Espionnage par la NSA : tous les documents publiés par "Le Monde"![]() NSA Built Back Door In All Microsoft Windows Software Since 1999 (découvert le 27.10.2015)

NSA Built Back Door In All Microsoft Windows Software Since 1999 (découvert le 27.10.2015)![]() Proposal seeks to fine tech companies for noncompliance with wiretap orders (découvert le 27.10.2015)

Proposal seeks to fine tech companies for noncompliance with wiretap orders (découvert le 27.10.2015)![]() 17.02.2011 - FBI.gov - Going Dark: Lawful Electronic Surveillance in the Face of New Technologies

17.02.2011 - FBI.gov - Going Dark: Lawful Electronic Surveillance in the Face of New Technologies![]() 06.09.2013 - La NSA veut craquer tous les systèmes de chiffrement

06.09.2013 - La NSA veut craquer tous les systèmes de chiffrement![]() 23.11.2014 - Symantec - Regin: Top-tier espionage tool enables stealthy surveillance

23.11.2014 - Symantec - Regin: Top-tier espionage tool enables stealthy surveillance![]() 06.12.2014 - Israël est-il à l’origine du virus "Regin" (qui semble être un virus de la NSA) ?

06.12.2014 - Israël est-il à l’origine du virus "Regin" (qui semble être un virus de la NSA) ?![]() 29.12.2014 - La Chancellerie allemande attaquée par un virus informatique américain

29.12.2014 - La Chancellerie allemande attaquée par un virus informatique américain

Espionnage Institutionnel - FBI - Carnivore

Cryptome à propos de Carnivore

Wired à propos de Carnivore

Documents obtenus par l'EPIC à propos de Carnivore, DCS 1000, Magic Lantern Beaucoup de documents vides (erreur 404)

Documents obtenus par l'Epic à propos de Carnivore

Document - Descriptif de Carnivore et test de la chaîne complète par IIT Research Institute

SlashDot - une discussion : Carnivore No More

SecurityFocus - FBI retires its Carnivore

SecurityFocus - Carnivore Details Emerge

Du 11 septembre 2001 au Patriot Act et DCS 1000 (Carnivore)

Espionnage Institutionnel - FBI - Magic Lantern

Googler "magic lantern" "organized crime"

Googler "magic lantern" FBI

Googler "magic lantern" keylogger

Googler l'affaire d'un juge qui légalise l'usage d'un keylogger par le FBI contre le maffieux Scarfo

Espionnage Institutionnel - Fapsi

Le Monde : Comment travaillent les services secrets russes ?

Espionnage Institutionnel - Satos-3 (Onyx) - un Echelon suisse

Espionnage Institutionnel - Frenchelon - un Echelon français

Frenchelon

Stations d'écoute de la DGSE

République Française - Sénat - Délégation parlementaire au renseignement

République Française - Agence nationale de la sécurité des systèmes d’information (ANSSI)

Wikipedia - Frenchelon

Wikipedia - Le renseignement d'origine électromagnétique en France

Googler : Intelligence économique

Frenchelon - Le blog de Jean-Marc Manach

Espionnage, comment la France écoute le monde

L'oeil de Berlin sur Kourou ?

Le CEA au secours des "grandes oreilles"

Le défi du câble

Objectif : les casernes algériennes

Espionnage Institutionnel - NSAKEY (NSA Trapdoor / backdoor dans les produits Microsoft et IBM)

![]() _NSAKEY

_NSAKEY![]() _NSAKEY

_NSAKEY![]() Correspondance entre Culp (Microsoft) et Campbell (le journaliste)

Correspondance entre Culp (Microsoft) et Campbell (le journaliste)![]() NSA Key in Microsoft Crypto API?

NSA Key in Microsoft Crypto API?![]() Wired - Microsoft Denies Windows 'Spy Key'

Wired - Microsoft Denies Windows 'Spy Key'![]() How NSA access was built into Windows - Careless mistake reveals subversion of Windows by NSA

How NSA access was built into Windows - Careless mistake reveals subversion of Windows by NSA

L'affaire des révélations de Snowden

Prism et Cie - Les révélations feuilletonnées d'Edward Snowden sur l'espionnage par la NSA, le FBI, etc.

05.09.2013 - The New York Times - N.S.A. Able to Foil Basic Safeguards of Privacy on Web

05.09.2013 - Comment la NSA déjoue le chiffrement des communications

06.09.2013 - The Guardian - how US and UK spy agencies defeat internet privacy and security

31.10.2013 - Le Monde Economie - Espionnage industriel : l'atout décisif des Américains

30.12.2014 - Ars Technica - Newly published NSA documents show agency could grab all Skype traffic

30.12.2013 - Le Figaro - La NSA a piraté un câble utilisé par Orange

Espionnage Institutionnel - NSA - Echelon

![]() Things the NSA doesn't want you to know and why you should know about it

Things the NSA doesn't want you to know and why you should know about it![]() NSA - Station Echelon de Misawa au Japon (plusieurs images reproduites ici proviennent de ce site)

NSA - Station Echelon de Misawa au Japon (plusieurs images reproduites ici proviennent de ce site)![]() Résolution du Parlement européen du 16 mars 2000 sur Échelon (intolérable ! Choquant !)

Résolution du Parlement européen du 16 mars 2000 sur Échelon (intolérable ! Choquant !)![]() Rapport du Parlement Européen du 11 juillet 2001 sur l'existence d'Echelon

Rapport du Parlement Européen du 11 juillet 2001 sur l'existence d'Echelon![]() République Française - Sénat - Réseau Echelon - Publié dans le JO Sénat du 15/03/2001 - page 876

République Française - Sénat - Réseau Echelon - Publié dans le JO Sénat du 15/03/2001 - page 876![]() République Française - Sénat - Réseau Echelon - Question écrite n° 23774 de M. Jean-Luc Mélenchon le 23.03.2000

République Française - Sénat - Réseau Echelon - Question écrite n° 23774 de M. Jean-Luc Mélenchon le 23.03.2000![]() République Française - Sénat - Réseau Echelon - Ecoutes des milieux d'affaires européens par le système Echelon

République Française - Sénat - Réseau Echelon - Ecoutes des milieux d'affaires européens par le système Echelon![]() République Française - Sénat - Réseau Echelon - 15.05.1998 - ECHELON et perte d'un marché de 80 avions Rafale aux Emirats

République Française - Sénat - Réseau Echelon - 15.05.1998 - ECHELON et perte d'un marché de 80 avions Rafale aux Emirats![]() Parlement Européen - Quand le Parlement mène l'enquête - Echelon existe et il faut s'en protéger

Parlement Européen - Quand le Parlement mène l'enquête - Echelon existe et il faut s'en protéger![]() Quand les alliés des Etats-Unis sont aussi (et surtout) leurs concurrents : le rôle d’espionnage universel d’ "Echelon"

Quand les alliés des Etats-Unis sont aussi (et surtout) leurs concurrents : le rôle d’espionnage universel d’ "Echelon"![]() An Appraisal of the Technology of Political Control - Echelon

An Appraisal of the Technology of Political Control - Echelon![]() An appraisal of technologies for political control - Le document du STOA au Parlement Européen

An appraisal of technologies for political control - Le document du STOA au Parlement Européen![]() Les différents visages de BIG BROTHER

Les différents visages de BIG BROTHER![]() Liste d'affaires dans lesquelles Echelon serait impliqué

Liste d'affaires dans lesquelles Echelon serait impliqué![]() Echelon On Line - Connaître le réseau Echelon

Echelon On Line - Connaître le réseau Echelon![]() Intelligence Stratégique - La NSA contre l'ONU

Intelligence Stratégique - La NSA contre l'ONU![]() Justification, par le directeur de la CIA, James Woolsey, de l'espionnage économique des européens par les USA.

Justification, par le directeur de la CIA, James Woolsey, de l'espionnage économique des européens par les USA.![]() UKUSA Agreement

UKUSA Agreement![]() Mère Teresa, Croix-Rouge : drôles de cibles pour la NSA

Mère Teresa, Croix-Rouge : drôles de cibles pour la NSA![]() Les preuves de l'existence du Réseau Echelon

Les preuves de l'existence du Réseau Echelon![]() Les parlementaires décidés à évaluer le risque Echelon

Les parlementaires décidés à évaluer le risque Echelon![]() Communications sous surveillance: Europol prépare ses recommandations sécuritaires

Communications sous surveillance: Europol prépare ses recommandations sécuritaires![]() Espionnage : Microsoft et la NSA

Espionnage : Microsoft et la NSA![]() Le programme Echelon : Microsoft au service de la NSA ? Lire toutes les pages de ce site

Le programme Echelon : Microsoft au service de la NSA ? Lire toutes les pages de ce site![]() Réseau Echelon - Microsoft et la NSA Lire toutes les pages de ce site

Réseau Echelon - Microsoft et la NSA Lire toutes les pages de ce site![]() Le rôle d'espionnage universel d'Echelon

Le rôle d'espionnage universel d'Echelon![]() 19 mars 2001 - CNN - Inside the NSA: The secret world of electronic spying - Eavesdropping on the world

19 mars 2001 - CNN - Inside the NSA: The secret world of electronic spying - Eavesdropping on the world![]() Edition Larousse 2001 - Echelon, le réseau des réseaux

Edition Larousse 2001 - Echelon, le réseau des réseaux![]() Espionnage par la NSA : tous les documents publiés par "Le Monde"

Espionnage par la NSA : tous les documents publiés par "Le Monde"![]() NSA Built Back Door In All Microsoft Windows Software Since 1999 (découvert le 27.10.2015)

NSA Built Back Door In All Microsoft Windows Software Since 1999 (découvert le 27.10.2015)![]() Proposal seeks to fine tech companies for noncompliance with wiretap orders (découvert le 27.10.2015)

Proposal seeks to fine tech companies for noncompliance with wiretap orders (découvert le 27.10.2015)![]() 17.02.2011 - FBI.gov - Going Dark: Lawful Electronic Surveillance in the Face of New Technologies

17.02.2011 - FBI.gov - Going Dark: Lawful Electronic Surveillance in the Face of New Technologies![]() 06.09.2013 - La NSA veut craquer tous les systèmes de chiffrement

06.09.2013 - La NSA veut craquer tous les systèmes de chiffrement![]() 23.11.2014 - Symantec - Regin: Top-tier espionage tool enables stealthy surveillance

23.11.2014 - Symantec - Regin: Top-tier espionage tool enables stealthy surveillance![]() 06.12.2014 - Israël est-il à l’origine du virus "Regin" (qui semble être un virus de la NSA) ?

06.12.2014 - Israël est-il à l’origine du virus "Regin" (qui semble être un virus de la NSA) ?![]() 29.12.2014 - La Chancellerie allemande attaquée par un virus informatique américain

29.12.2014 - La Chancellerie allemande attaquée par un virus informatique américain

Espionnage Institutionnel - FBI - Carnivore

Cryptome à propos de Carnivore

Wired à propos de Carnivore

Documents obtenus par l'EPIC à propos de Carnivore, DCS 1000, Magic Lantern Beaucoup de documents vides (erreur 404)

Documents obtenus par l'Epic à propos de Carnivore

Document - Descriptif de Carnivore et test de la chaîne complète par IIT Research Institute

SlashDot - une discussion : Carnivore No More

SecurityFocus - FBI retires its Carnivore

SecurityFocus - Carnivore Details Emerge

Du 11 septembre 2001 au Patriot Act et DCS 1000 (Carnivore)

Espionnage Institutionnel - FBI - Magic Lantern

Googler "magic lantern" "organized crime"

Googler "magic lantern" FBI

Googler "magic lantern" keylogger

Googler l'affaire d'un juge qui légalise l'usage d'un keylogger par le FBI contre le maffieux Scarfo

Espionnage Institutionnel - Fapsi

Le Monde : Comment travaillent les services secrets russes ?

Espionnage Institutionnel - Satos-3 (Onyx) - un Echelon suisse

Espionnage Institutionnel - Frenchelon - un Echelon français

Frenchelon

Stations d'écoute de la DGSE

République Française - Sénat - Délégation parlementaire au renseignement

République Française - Agence nationale de la sécurité des systèmes d’information (ANSSI)

Wikipedia - Frenchelon

Wikipedia - Le renseignement d'origine électromagnétique en France

Googler : Intelligence économique

Frenchelon - Le blog de Jean-Marc Manach

Espionnage, comment la France écoute le monde

L'oeil de Berlin sur Kourou ?

Le CEA au secours des "grandes oreilles"

Le défi du câble

Objectif : les casernes algériennes

Espionnage Institutionnel - NSAKEY (NSA Trapdoor / backdoor dans les produits Microsoft et IBM)

![]() _NSAKEY

_NSAKEY![]() _NSAKEY

_NSAKEY![]() Correspondance entre Culp (Microsoft) et Campbell (le journaliste)

Correspondance entre Culp (Microsoft) et Campbell (le journaliste)![]() NSA Key in Microsoft Crypto API?

NSA Key in Microsoft Crypto API?![]() Wired - Microsoft Denies Windows 'Spy Key'

Wired - Microsoft Denies Windows 'Spy Key'![]() How NSA access was built into Windows - Careless mistake reveals subversion of Windows by NSA

How NSA access was built into Windows - Careless mistake reveals subversion of Windows by NSA

L'affaire des révélations de Snowden

Prism et Cie - Les révélations feuilletonnées d'Edward Snowden sur l'espionnage par la NSA, le FBI, etc.

05.09.2013 - The New York Times - N.S.A. Able to Foil Basic Safeguards of Privacy on Web

05.09.2013 - Comment la NSA déjoue le chiffrement des communications

06.09.2013 - The Guardian - how US and UK spy agencies defeat internet privacy and security

31.10.2013 - Le Monde Economie - Espionnage industriel : l'atout décisif des Américains

30.12.2014 - Ars Technica - Newly published NSA documents show agency could grab all Skype traffic

30.12.2013 - Le Figaro - La NSA a piraté un câble utilisé par Orange

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

- Authentification faible d'un mot de passe

- Authentification forte d'un mot de passe

- Choisir un mot de passe

- Comment créer un mot de passe

- Comment créer un mot de passe compliqué simplement

- Création de mots de passe

- Évaluation d’un mot de passe

- Générateur de mots de passe

- Générateur de mots de passe aléatoires

- Générateur de mots de passe complexes

- Générateur de mots de passe forts

- Générateur de mots de passe incassables

- Générateur de mots de passe uniques

- Générateur gratuit de mots de passe

- Générer un mot de passe

- Générer un mot de passe compliqué

- Générer un mot de passe solide

- Générer un mot de passe solide simplement

- Gérer vos mots de passe

- Les conseils d'Assiste.com pour un bon mot de passe

- Mot de passe complexe

- Mot de passe faible

- Mot de passe fiable

- Mot de passe fort

- Password Check

- Quel est le niveau de force de mon mot de passe

- Quel est le niveau de sécurité de mon mot de passe

- Quel est le niveau de solidité de mon mot de passe

- Qu'est-ce qu'un mot de passe sécurisé

- Sécurisez vos mots de passe

- Test d’un mot de passe

- Test de solidité d’un mot de passe

- Testeur gratuit de mots de passe

- Vérification de la force d'un mot de passe

- Vérification de la solidité d'un mot de passe

- Vérification d'un mot de passe

Dossier (collection) : Keylogger |

|---|

Dossier : Keyloggers |

_CSP-888_(Navy)_V.png)