Assiste.com

Equation Group est un groupe informatique de cyberespionnage de haut niveau lié à la NSA et ses outils de cyberguerre. Découvert en 2015, considéré comme les meilleurs hackers du monde, il existerait depuis 2001 (et peut-être 1996).

cr 04.05.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le 13 août 2016, un groupe de hackers jusqu'alors inconnu, appelé Shadow Brokers, (« Courtiers de l'Ombre ») réussit un piratage du centre de calcul d'un autre groupe de hackers, l'Equation Group, un groupe de hackers d'élite qui agirait depuis au moins les années 2000 pour le compte de la NSA.

L'Equation Group, entre autres, cherche et fournit à la NSA des failles de sécurité que la NSA exploite (exploit - dont en surveillance/espionnage) et développe des cyberarmes.

Pour preuve de leur réussite, Shadow Brokers met en libre téléchargement ou en vente une vaste série de failles de sécurité dans un peu tous les systèmes d'exploitation, les logiciels et les technologies et de cyberarmes. Le monde numérique se retrouve devant une incroyable vague de zéro days !

Toutes ces failles de sécurité étaient inconnues, n'avaient jamais été dévoilées et ne faisaient même pas l'objet de CVEs (Common Vulnerabilities and Exposures).

Parmi elles, le 14 avril 2017, Shadow Brokers publie la cyberarme (le malware) EternalBlue qui va être aussitôt utilisée et, le 12 mai 2017, une vague mondiale de cyberattaques frappe tous les ordinateurs, individuels ou réseaux d'entreprise, sans aucune distinction. Il n'y a pas de cibles particulières visées. Seule la présence d'une faille de sécurité dans les systèmes d'exploitation Microsoft Windows (dans le protocole SMB, un protocole de partage totalement obsolète, faillible, mais conservé par Microsoft pour des raisons de compatibilité) est recherchée. La compromission est automatique (il n'y a pas besoin de faire quelque chose, d'ouvrir un document, de cliquer sur un lien... pour être victime). Au moins 200 pays vont être touchés. Il s'agit du ransomware appelé WanaCrypt (WanaCrypt0r).

Les analyses montrent que l'attaque est consécutive aux révélations de la faille de sécurité appelée EternalBlue découverte par la NSA (par son sous-traitant l'Equation Group) et que la NSA conservait secrète, comme les autres, pour les exploiter elle-même (ce qui prouve le peu de cas que la NSA fait de la sécurité informatique).

|

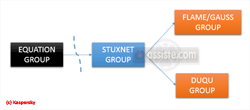

Il existe des liens solides indiquant que l'« Equation Group » a interagi avec d'autres groupes puissants, tels que les opérateurs des cyberarmes de cyberguerres comme Stuxnet, Duqu et Flame.

Equation Group - Autorité intellectuelle et antériorité sur les opérateurs des outils de cyberguerre Stuxnet, Flame et Duqu

l'« Equation Group » avait découvert des failles de sécurité, qu'il utilisait sans les révéler sauf à la NSA (donc sans jamais en faire de « Zero Day ») bien avant qu'elles soient utilisées par les opérateurs de Stuxnet et Flame.

Il semble donc qu'à un moment donné, l'« Equation Group » partageait quelques informations et exploits avec d'autres groupes (Stuxnet Group, Flame Group, Duqu Group, ...), mais dans une position dominante de sachants. Ils sont probablement le meilleur groupe de hackers au monde. Ils ne semblent plus partager.

Persistance et invisibilité ultimes du groupe - Kaspersky est admiratif :

Depuis plusieurs années, l'équipe mondiale de recherche et d'analyse (GReAT) de Kaspersky Lab surveille de près plus de 60 acteurs avancés responsables de cyberattaques dans le monde. l'équipe a presque tout vu, les attaques devenant de plus en plus complexes au fur et à mesure que davantage d'États-nations s'impliquent et tentent de s'armer des outils les plus avancés. Cependant, ce n'est que maintenant (ndlr : publication du 16 février 2015) que les experts de Kaspersky Lab peuvent confirmer qu'ils ont découvert un opérateur de menaces qui surpasse tout ce qui est connu en termes de complexité et de sophistication des techniques et qui est actif depuis près de 20 ans - The « Equation Group ».

Ils seraient un sous-traitant de très longue date de la NSA (au moins depuis le début des années 2000), et l'un des seuls groupes de hackers, si ce n'est le seul, à durer aussi longtemps. Hyper discrets (secrets), ils ont été nommés « Equation Group » par Kaspersky en raison de leur prédilection pour les méthodes de codage/cryptage sophistiquées dans leurs opérations.

Selon les chercheurs de Kaspersky Lab, l'« Equation Group » est unique dans presque tous les aspects de ses activités : il utilise des outils très complexes et coûteux à développer, afin d'infecter les victimes, de récupérer des données et de cacher leurs activités de manière extrêmement professionnelle, et ils utilisent des techniques d'espionnage classiques pour délivrer des charges malveillantes aux victimes.

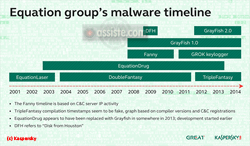

Pour infecter leurs victimes, le groupe utilise un arsenal puissant d'implants (chevaux de Troie), notamment les suivants, nommés par Kaspersky Lab : EquationLaser, Equation Drug, DoubleFantasy, TripleFantasy, Fanny et GrayFish. Sans aucun doute, il y aura d'autres « implants ».

Persistance et invisibilité ultimes des malwares - Kaspersky est admiratif :

Le GReAT de Kaspersky a pu récupérer deux modules qui permettent de reprogrammer le micrologiciel (firmware) des disques durs de plus d'une douzaine de marques populaires de disques durs. C'est peut-être l'outil le plus puissant de l'arsenal de l'« Equation Group » et le premier malware connu capable d'infecter les disques durs.

En reprogrammant le micrologiciel (firmware) du disque dur (c'est-à-dire en réécrivant son système d'exploitation), le groupe remplit deux fonctions:

- Un niveau extrême de persistance qui aide à survivre au formatage du disque et à la réinstallation du système d'exploitation. Si le logiciel malveillant pénètre dans le micrologiciel, il est disponible pour se « ressusciter » pour toujours. Cela peut empêcher la suppression d'un certain secteur de disque ou le remplacer par un autre malveillant lors du démarrage du système.

- « Une autre chose dangereuse est qu'une fois que le disque dur est infecté par cette charge malveillante, il est impossible d'analyser son micrologiciel (firmware) ! Pour le dire simplement : pour la plupart des disques durs, il existe des fonctions d'écriture dans la zone des microprogrammes matériels, mais aucune fonction ne permet de les relire. Cela signifie que nous sommes pratiquement aveugles et que nous ne pouvons pas détecter les disques durs infectés par ce malware », prévient Costin Raiu, directeur de l'équipe mondiale d'analyse et de recherche de Kaspersky Lab.

La possibilité de créer une zone invisible et persistante cachée à l'intérieur du disque dur.

Elle est utilisée pour enregistrer des informations exfiltrées pouvant être récupérées ultérieurement par les attaquants. De plus, dans certains cas, cela peut aider l'« Equation Group » à déchiffrer le chiffrement : « Compte tenu du fait que leur implant GrayFish est actif dès le démarrage du système, ils ont la possibilité de capturer le mot de passe de chiffrement et de le sauvegarder dans cette zone cachée », explique Costin Raiu.

Cela donne à la NSA les moyens d'espionner/écouter la plupart des ordinateurs du monde, selon des cyberchercheurs et anciens agents. Cela s'inscrit dans la continuité des révélations d'Edward Snowden qui ont commencé le 6 juin 2013.

« Il n'y a aucune chance que quelqu'un puisse réécrire le système d'exploitation d'un disque dur en utilisant des informations publiques. » déclare Costin Raiu. Il faut obtenir le code source. Il n'est pas très compliqué d'obtenir le code source ultra-secret des firmwares des disques durs. Il suffit de créer (il suffit que la NSA crée) une société de vente de produits informatiques qui prétend avoir un marché avec le Pentagone ou une autre agence américaine sensible : le gouvernement peut alors demander un audit de sécurité pour s'assurer que le code source est sécurisé et, ainsi, accéder au code source.

|

↑ [01] Reuters - 16 février 2015 - Russian researchers expose breakthrough U.S. spying program

↑ [02] Archive - 13 août 2016 - Message de Shadow Brokers mettant en vente aux enchères leur piratage de l'Equation Group

↑ [03] Fluxo - 17 février 2015 - Breaking: Kaspersky Exposes NSA’s Worldwide, Backdoor Hacking of Virtually All Hard-Drive Firmware

↑ Kaspersky - 17 février 2015 - Equation Group: The Crown Creator of CyberEspionage

↑ Ars Technica - 16 février 2015 - How “omnipotent” hackers tied to NSA hid for 14 years—and were found at last

↑ Libération - 14 septembre 2015 - Kaspersky, le pistolero des antivirus

↑ Libération - 17 août 2016 - La NSA dans le viseur des « Shadow Brokers »

Les encyclopédies |

|---|