Assiste.com

CVE : Identifiant unique international d'une vulnérabilité/faille de sécurité. Description succincte si pas encore corrigée pour ne pas l'exploiter.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Un CVE (Common Vulnerabilities and Exposures) est un document consignant la découverte d'une vulnérabilité ou d'une faille de sécurité informatique et la décrivant en termes de causes et, si elle a déjà été exploitée malicieusement, en termes d'effets.

Chaque document CVE est référencé et est stocké dans une base de données unique et mondiale des CVE.

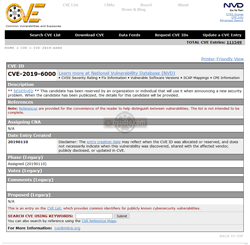

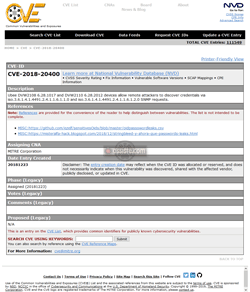

Un CVE est un document qui :

Enregistre sa date d'inscription.

Se dote d'une référence unique.

Se dote d'un titre.

Décrit la vulnérabilité de manière textuelle.

Décrit la vulnérabilité de manière technique (causes, conditions, exploitation, effets).

Tant que la vulnérabilité n'est pas corrigée et qu'un certain temps ne s'est pas écoulé pour que la correction soit mondialement déployée (par défaut : 1 à 3 mois), la description technique n'est pas inscrite dans la publication du CVE, à plus forte raison si la découverte est le fruit d'un hacker « chapeau blanc » (« white hat ») et qu'aucun cybercriminel (hacker « chapeau noir » [« black hat »]) ne l'a encore découverte et exploitée.

La vulnérabilité n'est pas forcément technique. Il existe des chercheurs spécialisés en failles humaines, salariés d'une grande entreprise ou d'un fournisseur sous-traitant, utilisant de l'ingénierie sociale pour découvrir si des employés sont vulnérables (les conduire à révéler des informations, effectuer des opérations financières, etc.).

Identifie, de manière codée ou ouverte, le découvreur. Si cela peut sembler « marginal », cela peut flatter l'égo du découvreur et l'inciter à poursuivre son oeuvre éthique de salubrité. Il existe même un hit-parade des hackers « chapeau blanc » (« white hat »).

Il existe aussi des batailles d'égo sur la primauté d'inscription d'un CVE, la description de la même vulnérabilité pouvant être différente d'un « chapeau blanc » à un autre, principalement durant la période où la description technique n'est pas publiée. À ce moment-là, seuls les mots des découvreurs pour le dire, qui peuvent être très différents de l'un à l'autre, parlent de la même chose. La même faille a alors plusieurs CVE et il va falloir n'en retenir qu'un seul.

CVE.ORG a été conduit à publier, le 22.09.2022, un petit document (4 pages en anglais) : CVE Program Policy and Procedure for Disputing a CVE Record (Politique et procédure du programme CVE pour contester un enregistrement CVE).

|

Cet horodatage sert de preuve avec différents objectifs :

Prouver l'antériorité de la découverte dans les batailles d'ego que se livrent les hackers « chapeaux blancs » et les chercheurs en sécurité informatique.

Dater le départ de la découverte afin de voir à quelle vitesse un constructeur ou un éditeur corrige une faille.

Fixer l'échéance d'un délai donné au constructeur ou à l'éditeur (généralement entre 30 et 90 jours) pour corriger la faille avec menace de révéler publiquement et totalement la faille et son exploitation à l'échéance (Full disclosure).

Enregistrer la description de la vulnérabilité, et, éventuellement, la description de son exploitation (ou une POC - Proof of Concept - Preuve de fonctionnement).

Suivre l'état de l'art de cette vulnérabilité dont les exploitations peuvent être diverses avec divers niveau de dangerosité.

La partie descriptive détaillée et les POC du « CVE » ne seront rendues publiques (partiellement) que lorsque la faille aura été corrigée.

|

Le numéro d'enregistrement d'un CVE répond strictement à une syntaxe formelle :

CVE-AAAA-NNNN

- AAAA est l'année de publication de la fiche CVE

- NNNN est un numéro commençant à 0001 dans l'année en cours et simplement incrémenté par +1.

On remarquera qu'il n'était donc pas prévu plus de 9999 CVE (9999 failles de sécurité) par an. Le format est donc changé en 2018 :

CVE-AAAA-NNNNN

Un ensemble d'organisations est autorisé à créer / modifier les CVE : les CNA (CVE Numbering Authority).

|

Sur Twitter :

Recherches dans la liste des CVE avec indication du CVSS - Common Vulnerability Scoring System.

NIST NVD (National Vulnerability Database) - Liste complète des CVE.

|

Contrairement à la liste publique des CVE, il existe, depuis juillet 2002, une autre centralisation des CVE incluant les descriptions des failles de sécurité trouvées et de leurs exploitations. Que les failles soient trouvées avant exploitation, par des hackers « chapeau blanc », ou trouvées et exploitées par des cybercriminels (hackers « chapeau noir »), ces publications détaillées sont dangereuses car pouvant servir de guide d'exploitation pour d'autres cybercriminels. Elles ne sont donc publiées de manière détaillées qu'une fois corrigées, généralement dans les un à trois mois qui suivent leurs corrections, afin de donner le temps à la correction d'être appliquée le plus largement possible par les mécanismes de mises à jour ou tout autres moyens.

Exemples de CVE

|

Guide du système de notation des vulnérabilités. - Version 2.0 (anglais)

Guide du système de notation des vulnérabilités. - Version 3.1 (anglais)

nvd.nist.gov (EN) : National Vulnerability Database

Ressources externes sur ce sujet

Les encyclopédies |

|---|