Assiste.com

Pharming : attaque (essentiellement en « Phishing », bien qu'elle puisse servir à autre chose), par un attaquant, ayant pour but de rediriger le trafic.

cr 01.04.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le « Pharming » est une attaque (essentiellement en « Phishing », bien qu'elle puisse servir à autre chose), par un attaquant, ayant pour but de rediriger le trafic qui se fait, normalement, vers le site « A », afin que ce trafic aboutisse sur un site cybercriminel « B » qui sera un faux site se faisant passer pour « A » (même charte graphique, mêmes mises en pages, etc.). Évidemment, les sites imités sont des sites où le visiteur doit s'identifier (code d'authentification et mot de passe), puis, pour une raison quelconque (passer une commande si le site imité est un site de e-commerce, etc.), donner ses références bancaires, etc. l'attaquant (le cybercriminel) va pratiquer du « Phishing » (récupérer les identifiants, mots de passe, références bancaires, etc.).

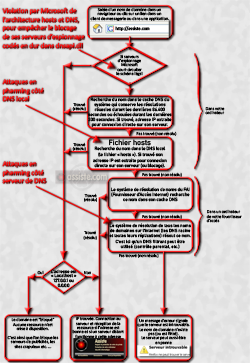

Que se passe-t-il lorsque vous souhaitez aller sur un site (appelons-le A.com). Normalement, si le site « A.com » est hébergé sur le serveur (un ordinateur, quelque part) 001.002.003.004, le mécanisme de résolution des noms de domaines (le mécanisme DNS) consiste à vous envoyer sur ce serveur 001.002.003.004 où le site « A.com » est hébergé (tout l'Internet fonctionne avec des numéros de machines — les adresses IP — il n'y a que pour l'humain que des noms ont été donnés, mais l'Internet s'empresse de les convertir en numéros).

Hosts et DNS - Schéma de principe de la Résolution des noms de domaine et lieux des attaques en Pharming

l'attaque en « Pharming » consiste à obliger le mécanisme de résolution des noms de domaines (le mécanisme DNS) à, non pas aller sur le serveur du site demandé, mais sur un tout autre serveur, par exemple 201.202.203.204, où se trouve B.com, l'imitation cybercriminelle de « A.com ».

Le « Pharming », qui attaque donc l'internaute, se pratique de deux manières :

- Modification du fichier « Hosts », le DNS local, dans la machine de l'internaute attaqué. Le DNS local (le fichier « Hosts »), va contenir la paire :

A.com 201.202.203.204

Chaque fois que l'internaute souhaite aller sur « A.com », il se retrouvera sur le serveur 201.202.203.204 et c'est la copie cybercriminelles de « A.com », le site « B.com » qui sera affiché..

Ce type d'attaque est de la classe des « hijacker ». Le fichier « Hosts » a été hijacké.

- Modification de la résolution de « A.com » dans les serveurs de DNS (les serveurs de DNS sont des ordinateurs répartis tout autour de la planète et contenant un miroir de l'intégralité des noms de domaine du monde et l'adresse IP de la machine sur laquelle chaque domaine se trouve — les serveurs de DNS sont chargés de résoudre les noms de domaine en adresses IP — ils sont tous synchronisés - la moindre modification est automatiquement propagée à l'ensemble des serveurs de DNS du monde). Il s'agit de découvrir une faille de sécurité dans le logiciel de gestion des serveurs DNS et de l'exploiter.

Ce type d'attaque est de la classe des « exploits ».

Les serveurs de DNS compromis sont parfois dits « empoisonnés » et ce type d'attaque est donc parfois appelée « DNS poisoning », synonyme de « Pharming ».

Ce type d'attaques est beaucoup plus rare que le « hijack » du fichier « Hosts » dans les PCs des internautes, car il n'existe qu'un seul logiciel, utilisé dans le monde entier, pour gérer les serveurs DNS : « Bind ». Depuis le temps que ce logiciel fonctionne et compte tenu de la sensibilité stratégique de « Bind » (sans serveur de DNS, l'Internet n'existe pas) et du nombre de personnes travaillant dessus, ce logiciel a peu de chance de livrer une faille de sécurité à un attaquant (bien que le concept « error free » [« 100 % sans erreur »] n'existe pas en informatique).

Les attaques en « Pharming » vont donc, essentiellement, cibler les ordinateurs pas, ou peu, ou mal protégés, donc les ordinateurs des particuliers (les ordinateurs et serveurs du monde de l'entreprise sont de plus en plus difficiles à pénétrer).

|

|

Réalité et étendue de la menace de « Pharming » :

Le « Pharming » n'est pas du tout une menace théorique. Le « Pharming » est devenu une préoccupation majeure dans le monde de l'entreprise, surtout à cause du principe de BYOD (Bring Your Own Device) qui se développe de plus en plus.

Dans le monde de l'entreprise, le BYOD (Bring Your Own Device) est de plus en plus présent avec le renouvellement des employés : les « anciens » partent en retraite et les embauches de nouvelles générations voient débarquer des jeunes équipés de leur propre matériel, mieux maîtrisé que celui, vieillissant, de l'entreprise. Que ce soit au domicile du particulier ou sur son lieu de travail, les machines compromises sont de plus en plus nombreuses et les sites faisant l'objet d'imitations pour pratiquer ces attaques sont les sites de e-commerce et les sites de banque en ligne.

Dans le monde de l'entreprise et du BYOD (Bring Your Own Device), des mesures tendant à séparer totalement les données et applications privatives des données et applications professionnelles se mettent en place, mais, fin 2013, de telles architectures système sont encore balbutiantes.

La menace est donc extrêmement répandue et extrêmement grave.

|

Comment restaurer un fichier hosts corrompu.

Les antivirus et les anti-malwares ne peuvent rien contre les attaques en "pharming". Seuls les filtres à la « Google Safe Browsing », ou « Microsoft Smart Screen » ou « Finjan Secure Browsing » (voir le Dossier : filtres anti-phishing et anti-malwares des navigateurs) sont compétents, mais présentent, par la force des choses, un retard, ne serait-ce que de quelques heures, par rapport au début d'une attaque.

Un logiciel qui surveillerait les inscriptions dans le fichier hosts (le DNS local), et soumettrait ces inscriptions (ou modifications ou suppressions) à l'approbation de l'utilisateur, n'a aucune chance d'être une barrière contre ces attaques. En effet, l'utilisateur lambda, soit probablement 99,99 % des internautes, ne comprendrait absolument pas de quoi il retourne et accepterait pour passer rapidement outre. Mieux ! On retrouve cet utilisateur lambda sur les forums de discussion, demandant comment ne plus être « emmerdé » par ces « questions à la con » de son logiciel de sécurité, le tout finissant par la désinstallation du logiciel de sécurité. Avec la gadgétisation explosive et l'art de l'inutile, ce pourcentage d'« utilisateurs bêtes » des nouvelles technologies tant à augmenter !

Il n'y a qu'une solution radicale : interdire toute inscription dans le fichier hosts.

Enfin, la vigilance de l'internaute (réfléchir d'abord, cliquer ensuite, jamais l'inverse), devrait le conduire, chaque fois qu'il ouvre une fenêtre sur un site, à jeter un coup d'œil à la barre d'adresse. Là, il verrait qu'il n'est pas sur le site « A.com » sollicité, mais sur « B.com » (car, si le cybercriminel peut imiter un site réel, il ne peut reproduire exactement le nom d'un domaine [c'est totalement impossible]). Des variations typographiques peuvent faire ressembler le nom de domaine à un nom de domaine existant (typosquatting), mais la vigilance doit détecter que le nom de domaine ressemble à celui recherché, mais que ce n'est pas celui recherché.

|

Où, quand, comment, auprès de qui signaler ou porter plainte ?

Valables pour la France et quelques extensions européennes :

- Téléphones d'urgence gratuits

Quand porter plainte : immédiatement !

Si vous êtes témoin ou victime, en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 17 ou le 112 sur votre téléphone.

Si vous êtes témoin ou victime, dans tous les pays européens, y compris en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 112 sur votre téléphone.

Samu (urgence médicale) : 15

Pompiers : 18

Numéro d'urgence pour personnes sourdes ou malentendantes 114

Sauvetage dans les airs : 191

Sauvetage en mer : 196

Trouver votre brigade de gendarmerie ou votre commissariat de police.

Pour faire une déclaration à la « Brigade de Lutte contre la Cybercriminalité » (BL2C), anciennement la BEFTI (B.E.F.T.I.), adresses-vous à votre brigade de gendarmerie ou votre commissariat de police.

Contacter Info-escroquerie au 0811 02 02 17 (n° vert gratuit).

Pour signaler une escroquerie ou tentative d'escroquerie parvenue par courriel (spam).

Signaler un courriel ou un site suspect, un contenu ou un comportement illicite.

|

Pharming - attaque Web redirigeant le trafic

Les encyclopédies |

|---|