Assiste.com

Kill bit ou comment faire pour désactiver un contrôle ActiveX (nombreuses hostilités et cybercriminalités) dans Internet Explorer

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Microsoft a, dès le début d'ActiveX, imaginé que les trop grandes capacités qu'il donnait à cette technologie, pour tenter de lutter contre l'hégémonie de Java, allait conduire ActiveX droit dans le mur avec son inévitable détournement par des cybercriminels pour développer et déployer des cybercriminalités ayant la possibilité de faire tout et n'importe quoi dans les ordinateurs des internautes. Java, lui, a des limites sécuritaires volontaires afin de ne pas permettre de faire tout et n'importe quoi.

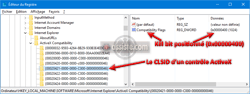

L'appel à exécution d'un « Contrôle ActiveX » se fait, exclusivement, par appel à son identifiant, appelé CLSID (CLasSIDentifier - une forme de GUID), inscrit dans le Registre Windows (dans la clé HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\ActiveX Compatibility). Un « Contrôle ActiveX » qui ne serait pas inscrit dans le Registre Windows « n'existe pas », même si son code (son fichier) est présent.

Microsoft a donc eu peur de sa propre technologie et a réfléchi, en lançant « ActiveX », à comment faire pour bloquer les « Contrôle ActiveX ». Comment faire pour empêcher un « Contrôle ActiveX » de s'exécuter dans Microsoft Internet Explorer et dans Windows Internet Explorer.

Microsoft a donc prévu que, dans le Registre Windows, chaque CLSID (CLasSIDentifier) identifiant un « Contrôle ActiveX » puisse être accompagné d'un drapeau permettant, s'il est levé (s'il est positionné à la valeur 0 x 00000400), d'interdire l'exécution de son code. Vous pouvez le faire en modifiant la valeur de la donnée de type DWORD appelée « Compatibility Flags », pour l'identificateur de classe (CLSID (CLasSIDentifier)) du « Contrôle ActiveX ».

L'utilisation massive et préventive du Kill bit a été appelée « vaccination ».

La « vaccination », purement préventive, contre les « Contrôles ActiveX » hostiles connus, utilise un "drapeau" du Registre Windows, appelé le "Kill-Bit" (ou "Bit d'arrêt" en Français), pour les taguer (en fait, une valeur dont le nom est « Compatibility Flags ». Ceci est décrit dans la base de connaissances de Microsoft : article 240797 (en français) de la « KB » (Knowledge Base - Base de connaissances).

Des utilitaires se chargent de cela. Ces utilitaires Anti-ActiveX ne doivent absolument pas être confondus avec un quelconque scanner recherchant et éliminant des parasites préalablement installées. Le scan anti virus (et donc Anti-ActiveX) doit être exécuté, séparément, avec la fonction scanner d'un antivirus classique. Dans la vaccination il s'agit d'un travail en amont afin, simplement, de les empêcher de s'installer. Les « Contrôles ActiveX » ainsi bloqués sont de toutes natures et, souvent, de plusieurs natures simultanément :

Par la même occasion ce sont de très nombreuses pop-up publicitaires, servant de pourvoyeurs de Spywares, (principe des Drive-by douwload) qui sont bloquées. Les « Contrôles ActiveX » licites ne sont pas affectés. Vous pouvez exécuter Internet Explorer en confiance avec la technologie ActiveX activée. Internet Explorer ne chargera jamais, n'exécutera jamais et ne vous demandera même jamais l'autorisation d'installer un « Contrôle ActiveX » hostile ( liste de contrôles ActiveX hostiles), dans la limite de ceux connus par l'utilitaire. Tous les autres « Contrôles ActiveX », y compris les « Contrôles ActiveX » hostiles pas encore connus / identifiés, fonctionnent normalement.- Lorsqu'une page piégée essaiera d'installer un composant présent dans cette liste, elle échouera.

- Lorsqu'une page essaiera d'exploiter (exécuter) un composant présent dans cette liste, même si celui-ci était préalablement réellement installé dans votre machine, elle échouera également.

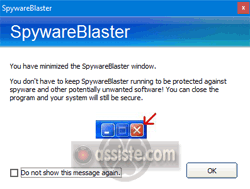

La technique de blocage utilisée est celle du « Kill bit » telle que décrite par Microsoft dans son article 240797, bloquant ainsi toute tentative d'installation ultérieure. Une fois cela fait, il n'est d'aucune utilité de laisser l'utilitaire tourner. Il ne prend donc aucune place en mémoire et ne consomme aucun temps de calcul.

La méthode est totalement statique. Il suffit d'exécuter une mise à jour, périodiquement. Accessoirement, la technique du « Kill bit » peut empêcher l'exécution de certains « Contrôle ActiveX » hostiles qui se seraient installés préalablement, en désactivant leurs CLSIDs, mais il faudra les éliminer physiquement de votre ordinateur avec la fonction scanner d'un antivirus classique. Cette technique de la vaccination (kill bit) est applicable dans toutes les versions d'Internet Explorer depuis la version 4 :

- IE 4.0 for Windows NT 4.0

- IE 4.01 for Windows 98 SP 1

- IE 4.01 for Windows 98 SP 2

- IE 4.01 for Windows NT 4.0 SP 1

- IE 4.01 for Windows NT 4.0 SP 2

- IE 5.0 for Windows 98

- IE 5.0 for Windows 98 Second Edition

- IE 5.0 for Windows NT 4.0

- IE 5.01 for Windows 2000 SP 1

- IE 5.01 for Windows 2000 SP 2

- IE 5.01 for Windows 98 Second Edition SP 1

- IE 5.01 for Windows 98 Second Edition SP 2

- IE 5.01 for Windows 98 SP 1

- IE 5.01 for Windows 98 SP 2

- IE 5.01 for Windows NT 4.0 SP 1

- IE 5.01 for Windows NT 4.0 SP 2

- IE 5.5 for Windows 2000 SP 1

- IE 5.5 for Windows 2000 SP 2

- IE 5.5 for Windows 98 Second Edition SP 1

- IE 5.5 for Windows 98 Second Edition SP 2

- IE 5.5 for Windows 98 SP 1

- IE 5.5 for Windows 98 SP 2

- IE 5.5 for Windows Millennium Edition SP 1

- IE 5.5 for Windows Millennium Edition SP 2

- IE 5.5 for Windows NT 4.0 SP 1

- IE 5.5 for Windows NT 4.0 SP 2

- IE 6 for Windows 2000

- IE 6 for Windows 98

- IE 6 for Windows 98 Second Edition

- IE 6 for Windows Millennium Edition

- IE 6 for Windows NT 4.0

- IE 6 for Windows XP

- IE 6 for Windows XP 64-Bit Edition

- Windows Internet Explorer 7

- Windows Internet Explorer 8

- Windows Internet Explorer 9

- Windows Internet Explorer 10

- Internet Explorer 11

Lors d'un test comparatif du 15.12.2003, les produits utilisant cette technique préventive comportaient, dans leur base :

- SpywareStopper, 808 CLSID d'ActiveX hostiles (+ de très nombreuses autres fonctions)

- SpywareBlaster, 776 CLSID d'ActiveX hostiles (+ les cookies à spywares)

- SpyBot Search and Destroy, 506 CLSID d'ActiveX hostiles (détecte la présence de SpywareBlaster et conseille de l'utiliser)

- RegBlock, 335 CLSID d'ActiveX hostiles

- Aluria Spyware Eliminator (n'existe plus), 206 CLSID d'ActiveX hostiles

- ImmunizeNow! (n'existe plus), pas comparé

Malgré la gratuité des second, troisième et sixième produits de la liste ci-dessus, le premier, SpywareStopper, confirme son très net avantage. Nous recommandons l'acquisition de SpywareStopper qui se révèle un cran au dessus des autres. Quant aux 2 autres produits comparés, RegBlock et Aluria Spyware Eliminator, dans le domaine de la protection par Kill-Bit, ils sont inexistants.

|

Les encyclopédies |

|---|