Assiste.com

Botnet Dridex : réseau de millions d'ordinateurs compromis et regroupés sous le commandement d'un pirate qui exploite la somme des puissances.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Rappel :

Les réseaux criminels de « calcul distribué » s'appellent des « botnets » (réseaux de « bots » [« robots »]) et chaque appareil (ordinateur) dans le réseau est appelé « zombie ». Les « zombies » sont des ordinateurs individuels utilisés frauduleusement, squattés à l'insu de leurs propriétaires. Un « botnet » peut être constitué de plus d'un million d'ordinateurs zombifiés.

Voir les articles :

Le BotNet Dridex

« Dridex » (également connu sous les noms de « Bugat » et « Cridex » ) est un logiciel malveillant bancaire spécialisé dans le vol d'informations d'identification bancaires.

« Dridex » exploite les macros (macro-commandes) écrites en VBA (langage de programmation « Visual Basic for Applications ») de Microsoft dans des documents de Microsoft Office (Word et Excel) pour infecter les systèmes.

Les cibles de ce malware sont les utilisateurs de Windows sous lequel s'exécute VBA.

l'utilisateur imprudent ouvre un e-mail, puis ouvre la pièce jointe et la malveillance s'implante et s'exécute. Il s'agit d'exploiter la faille de sécurité Pebcak.

Une fois l'ordinateur infecté, le cybercriminel opérateur de « Dridex » peut voler des informations d'identification bancaires (et d'autres informations personnelles sur le système permettant d'accéder aux enregistrements financiers d'un utilisateur).

« Dridex » fonctionne en arrivant d'abord sur l'ordinateur de l'utilisateur en tant que courrier indésirable (spam) contenant un document Microsoft Word ou Excel joint au message. Si l'utilisateur ouvre le document, une macro intégrée dans le document déclenche subrepticement le téléchargement du logiciel malveillant « Dridex Banking », lui permettant de voler les informations d'identification bancaires (injection d'un keylogger - écoute du clavier), puis de tenter immédiatement de générer des transactions financières frauduleuses.

|

« Dridex » est une évolution du malware (botnet) Cridex, lui-même basé sur le malware (botnet) Zeus. Selon la société de sécurité Trustwave, le logiciel malveillant bancaire « Dridex » s'est initialement répandu fin 2014 via une campagne de spam qui a généré plus de 15 000 e-mails par jour. Les attaques visaient principalement des systèmes situés au Royaume-Uni.

En 2015, les vols causés par ce malware auraient atteint 20 millions de livres sterling au seul Royaume-Uni et 10 millions de dollars aux États-Unis. En 2015, des attaques de « Dridex » avaient été détectées dans plus de 20 pays, dont la France (au fur et à mesure que « Dridex » était bloqué dans un pays, il s'attaquait à un autre pays).

Les campagnes de spam servant à déployer la malveillance « Dridex » utilisaient un botnet qui a été appelé « Dridex » .

|

Le 13 octobre 2015, les forces de l'ordre américaines et britanniques ont pris des mesures contre le botnet « Dridex » dans le but de mettre un terme aux activités de la fameuse menace sur les services bancaires en ligne. Le procureur américain David J. Hickton du Western District of Pennsylvania a qualifié l'opération de « Perturbation technique et atteinte à l'une des menaces de logiciels malveillants les plus pernicieuses au monde. ».

Dans le même temps, la National Crime Agency a qualifié l'opération de « Partie intégrante d'une campagne soutenue et continue visant plusieurs versions de « Dridex » et des cybercriminels, qui opèrent dans des régions difficiles à atteindre du monde. ».

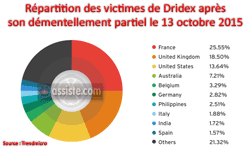

Bien que ces actions aient renversé « Dridex », le malware est loin d'être mort. Après le renversement de « Dridex », nous estimons que le nombre d'utilisateurs affectés est tombé à 24% du nombre de victimes avant le renversement. Ceci est basé sur le nombre d'infections « Dridex » observées dans la nature au cours de périodes de deux semaines, immédiatement avant et après le renversement.

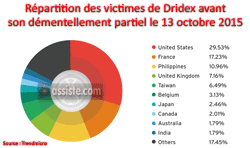

En regardant de plus près ces données, la répartition des victimes a également légèrement changé. En particulier, le pourcentage de victimes aux États-Unis a considérablement diminué, passant de près de 30% de victimes au cours de la période qui a précédé le démantèlement à moins de 14% immédiatement après.

Cependant, bien que « Dridex » ait été touché par cette opération, tous ses serveurs n'ont pas été arrêtés. Les serveurs en dehors de la portée ou de la connaissance des organismes chargés de l'application de la loi ci-dessus ont continué à fonctionner. En outre, un seul membre du groupe « Dridex » a été arrêté - un administrateur système nommé Andrey Ghinkul. D'autres membres sont toujours en fuite et ont poursuivi leurs activités. Nous avons déjà vu de nouvelles variantes déployées sans changements radicaux (mis à part les modifications apportées aux nouveaux serveurs C & C).

« Dridex » utilise un modèle de service qui l'a peut-être aidé à survivre à cette opération particulière. Il est conçu comme un réseau de robots en tant que service (BaaS - Botnet as a Service). En effet, il est composé de plusieurs réseaux de zombies ayant chacun des fichiers de configuration différents. En outre, il tente de masquer ses pistes : il utilise une architecture poste à poste (telle que Botnet Gameover ZeuS - Crypto-ransomware Gameover Zeus) pour masquer ses serveurs commande et contrôle (C&C), ainsi que plusieurs routines sur le système d'extrémité pour masquer son activité. Pris ensemble, cela rend « Dridex » assez résistant aux perturbations.

De telles mises en échec sont efficaces pour perturber les activités des opérations de cybercriminalité à court terme, mais le succès à long terme n'est pas toujours assuré. Ils ont pour effet de supprimer les menaces les moins efficaces de la scène et de laisser les cybercriminels tirer des leçons de leurs erreurs. Des arrestations sont nécessaires pour mettre un terme à la cybercriminalité.

« Dridex » a été blessé par ce démantèlement, mais il est toujours considéré comme une menace.

Début septembre 2016, soit près d'un an après le démantèlement partiel du botnet « Dridex », les chercheurs ont constaté un début de ciblage des portefeuilles de cryptomonnaies par « Dridex » .

Le 25 mai 2020, le CERT - Computer Emergency Response Team français (Gouvernement français, Premier ministre, ANSSI [Agence nationale de la sécurité des systèmes d'information]) publie un papier blanc sur Dridex (PDF, 24 pages) qui est toujours vivant et furtif.

|

↑ [01]

27.05.2015 - Trustwave - Malicious Macros Evades Detection by Using Unusual File Format

27.05.2015 - Trustwave - Malicious Macros Evades Detection by Using Unusual File Format↑ [02]

07.01.2015 - Malware-traffic-analysis.net - Campagnes de spam de phishing Dridex avec documents Word et tableurs Excel compromis (macros Office) en pièces jointes, installant le malware Dridex

07.01.2015 - Malware-traffic-analysis.net - Campagnes de spam de phishing Dridex avec documents Word et tableurs Excel compromis (macros Office) en pièces jointes, installant le malware Dridex↑ [03]

Sept 2016 - cyberbit.com - Detection & Analysis of Dridex with CyberShield AnD for IT

Sept 2016 - cyberbit.com - Detection & Analysis of Dridex with CyberShield AnD for IT↑

Évolution de l'activité du groupe cybercriminel TA505 Document PDF du CERT FR (gouvernement français)

Évolution de l'activité du groupe cybercriminel TA505 Document PDF du CERT FR (gouvernement français)↑

Le groupe cybercriminel TA505 : marqueurs techniques pouvant être utilisés à des fins de recherche de compromission dans des journaux historiques ou de détection. Document indicateur de compromission du CERT-FR (gouvernement français).

Le groupe cybercriminel TA505 : marqueurs techniques pouvant être utilisés à des fins de recherche de compromission dans des journaux historiques ou de détection. Document indicateur de compromission du CERT-FR (gouvernement français).↑

Zeus (ou ZeuS ou Zbot) est un « kit de création de botnets » « Dridex » est une évolution de Cridex et ZeuS (sur Assiste.com)

Zeus (ou ZeuS ou Zbot) est un « kit de création de botnets » « Dridex » est une évolution de Cridex et ZeuS (sur Assiste.com)

Ressources externes sur ce sujet

Les encyclopédies |

|---|