Assiste.com

L'authentification, en sécurité informatique, consiste à authentifier (identifier) les utilisateurs pour, ensuite, leur donner ou refuser des droits d'accéder.

cr 01.01.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

L'authentification, en sécurité informatique, consiste, à propos des utilisateurs et des utilisations, à identifier les utilisateurs puis qu'ils s'authentifient en prouvant qui ils prétendent être pour, ensuite, leur donner ou refuser le droit d'accéder à certaines données, certaines informations, certains outils.

Pour reconnaître un utilisateur et connaître ses droits informatiques, tous ses droits, mais uniquement ses droits, l'utilisateur doit s'identifier et le système informatique doit s'assurer de son identification prétendue en mettant en oeuvre un ou des mécanismes d'authentification. Plusieurs moyens sont possibles :

Vérifier une information que l'on sait de lui et qu'il est censé être le seul, théoriquement, à connaître, comme un mot de passe (code d'accès) ou la réponse qu'il a préalablement donnée à une question qu'il a préalablement inventée.

Vérifier une information que l'on a sur lui, comme un identifiant matériel (carte à puce, puce RFID).

Vérifier une caractéristique que l'on sait de lui (traçage d'une signature, empreinte digitale, reconnaissance faciale ou toute autre information biométrique [sous réserve d'une demande d'autorisation obtenue auprès de la CNIL dans le cadre de la Loi n° 78-17 du 6 janvier 1978 relative à l'informatique, aux fichiers et aux libertés dite « Loi Informatique et Libertés »], etc.).

l'authentification d'un utilisateur est :

Simple si elle utilise uniquement l'une des vérifications ci-dessus.

Forte si elle utilise deux vérifications. La plus connue et plus répandue est celle utilisée, par exemple, par les banques et administrations qui, après une première identification, envoient un code aléatoire par SMS ou message téléphonique vocal qu'il faut donner pour passer cette double authentification.

|

Définir un identifiant unique par utilisateur et interdire les comptes partagés entre plusieurs utilisateurs. Dans le cas où l'utilisation d'identifiants génériques ou partagés est incontournable, exiger une validation de la hiérarchie et mettre en œuvre des moyens pour les tracer.

Respecter la recommandation de la CNIL dans le cas d'une authentification des utilisateurs basée sur des mots de passe, notamment en stockant les mots de passe de façon sécurisée et en appliquant les règles de complexité suivantes pour le mot de passe :

Au moins 8 caractères comportant 3 des 4 types de caractères (majuscules, minuscules, chiffres, caractères spéciaux) si l'authentification prévoit une restriction de l'accès au compte (cas le plus courant) comme :

Une temporisation d'accès au compte après plusieurs échecs

Un « Captcha »

Un verrouillage du compte après 10 échecs

12 caractères minimum et 4 types de caractères si l'authentification repose uniquement sur un mot de passe.

Plus de 5 caractères si l'authentification comprend une information complémentaire. l'information complémentaire doit utiliser un identifiant confidentiel d'au moins 7 caractères et bloquer le compte à la 5e tentative infructueuse.

Le mot de passe peut ne faire que 4 caractères si l'authentification s'appuie sur un matériel détenu par la personne et si le mot de passe n'est utilisé que pour déverrouiller le dispositif matériel détenu en propre par la personne (par exemple une carte à puce ou téléphone portable) et qui celui-ci se bloque à la 3e tentative infructueuse.

Des moyens mnémotechniques permettent de créer des mots de passe complexe, par exemple :

En ne conservant que les premières lettres des mots d'une phrase ;

En mettant une majuscule si le mot est un nom (ex. : Chef) ;

En gardant des signes de ponctuation (ex. : ') ;

En exprimant les nombres à l'aide des chiffres de 0 à 9 (ex. : Un

1) ;

1) ;En utilisant la phonétique (ex : acheté

ht).

ht).

Exemple, la phrase « un Chef d'Entreprise averti en vaut deux » peut correspondre au mot de passe 1Cd'Eaev2.

Obliger l'utilisateur à changer, dès sa première connexion, tout mot de passe attribué par un administrateur ou automatiquement par le système lors de la création du compte ou d'un renouvellement consécutif à un oubli.

Vigilance : 16 formes d'attaques des mots de passe

Mots de passe - Les jeux de caracteres

Mots de passe par défaut - Mots de passe d'usine

Test de solidité d'un mot de passe

Exemples de hack (de mots de passe, ...)

Dont recommandations par la CNIL.

|

Ce que l'utilisateur final ne doit pas faire

Communiquer son mot de passe à autrui. Ne jamais faire cela, ou alors, après un usage unique justifié, le changer immédiatement.

Stocker ses mots de passe dans un fichier en clair, sur un papier ou dans un lieu facilement accessible par d'autres personnes.

Enregistrer ses mots de passe dans son navigateur sans mot de passe maître particulièrement dur.

Utiliser des mots de passe ayant un lien avec soi (nom, date de naissance, de mariage, immatriculation de son véhicule, etc.).

Utiliser le même mot de passe pour des accès/comptes différents. Chaque compte doit avoir son propre mot de passe.

Conserver les mots de passe par défaut.

Utiliser des mots de passe imbéciles.

S'envoyer par e-mail ses propres mots de passe. Les courriels passent par des enchaînements de serveurs SMTP qui appartiennent on ne sait à qui et se trouvent dans on ne sait quel pays avec quelle législation.

Ce que l'utilisateur final doit faire

Utiliser un gestionnaire de mots de passe pour avoir des mots de passe différents pour chaque compte protégé, tout en ne retenant qu'un mot de passe maître. Voir, par exemple, Firefox.

Ce que l'autorité d'authentification doit faire

Privilégier l'authentification forte, comme en mettant en place un mécanisme de double authentification (exemple : 3D Secure et la double authentification) lorsque cela est possible.

Limiter le nombre de tentatives d'accès d'un utilisateur à son compte, depuis son poste de travail et bloquer temporairement les tentatives lorsque cette limite est atteinte. Par exemple 3 tentatives et, au-delà, blocage d'accès durant 1/2 heure afin de rendre impossible les tentatives d'accès frauduleux (phishing, etc.) par attaques en force brute (méthodes impossibles avec les mots de passe durs) ou attaque par dictionnaire exhaustif (méthodes impossibles avec les mots de passe durs) ou attaques par tables arc-en-ciel (méthodes actuelles y compris contre des mots de passe durs) - 16 formes d'attaques des mots de passe.

Imposer un renouvellement du mot de passe selon une périodicité pertinente et raisonnable. Selon la nature du compte, tous les mois ou tous les 3, 6 ou 12 mois.

Mettre en œuvre des moyens techniques pour faire respecter les règles relatives à l'authentification (par exemple : blocage du compte en cas de non-renouvellement du mot de passe).

Éviter, si possible, que les identifiants (ou logins) des utilisateurs soient ceux des comptes définis par défaut par les éditeurs de logiciels et désactiver les comptes par défaut (Mots de passe par défaut - Mots de passe d'usine).

Tenir un inventaire des mots de passe imbéciles et en interdire l'usage, car ce sont des mots de passe extrêmement faibles.

Stocker les mots de passe de façon sécurisée, au minimum hachés avec un algorithme de hachage cryptographique utilisant un sel ou une clé, et, au mieux, transformés avec une fonction spécifiquement conçue à cette fin utilisant toujours un sel ou une clé.

Les condensats de hachage (empreintes cryptographiques) ne doivent pas être stockés dans la même base de données que les mots de passe.

Se référer aux règles et recommandations concernant les mécanismes d'authentification publiées par l'ANSSI dès lors que des mécanismes d'authentification forte sont mis en œuvre, notamment ses annexes :

B3 - Référentiel Général de Sécurité - Annexe B3 - Authentification

B1 - Référentiel Général de Sécurité - Annexe B1 - Mécanismes cryptographiques.

|

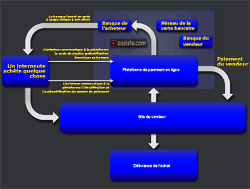

« Double authentification » par l'usage d'un téléphone (ou autres méthodes) sur lequel un site ou service en ligne (banque, administration, domaine de ventes, hôpital, assurance, gestionnaire d'un compte vous appartenant, etc.) vous envoie un code à usage unique pour vérifier que vous êtes bien qui vous prétendez être.

Il y a trois organisations en jeu : le vendeur ![]() Une plateforme interbancaire (obligatoirement agréée, en France, par la Banque de France - utiliser Orias : existence légale d'un organisme interbancaire pour le vérifier)

Une plateforme interbancaire (obligatoirement agréée, en France, par la Banque de France - utiliser Orias : existence légale d'un organisme interbancaire pour le vérifier) ![]() La banque de l'acheteur.

La banque de l'acheteur.

Si un paiement est tenté sur le Web avec votre carte bancaire (ou toute autre opération comme un virement, etc.), la méthode de « double authentification » mise en place par votre banque va vous contacter par le moyen convenu, par exemple vous appeler sur un numéro de téléphone que vous lui avez donné (poste fixe ou appareil mobile).

Après avoir saisi votre mode de paiement chez le vendeur (par exemple le réseau de la carte de paiement utilisé, le titulaire, le numéro de carte, sa date d'expiration et votre code de vérification secret), le vendeur passe ces informations à la plateforme interbancaire agréée.

La plateforme interbancaire agréée dirige la demande vers votre banque.

Votre banque procède immédiatement aux vérifications d'usage (la carte n'est pas bloquée, n'est pas signalée volée, le titulaire annoncé est celui prétendu, la date d'expiration est la bonne, le code de vérification est le bon, le solde du compte permet ce paiement).

Votre banque lance alors, auprès de vous, son protocole de « double authentification ». Par exemple un robot téléphonique (pas une personne physique) va vous appeler sur le numéro de téléphone que vous lui aviez donné lors de la souscription à votre carte bancaire (ou vous donner le choix entre plusieurs numéros de téléphone que vous lui aviez donnés : par exemple le fixe à la maison et le smartphone).

Si un numéro de smartphone est utilisé, c'est un SMS qui va vous être envoyé. Ceci vous permet de faire des achats en ligne lors de déplacements, y compris à l'étranger.

Si un numéro de téléphone fixe est utilisé, c'est un appel en synthèse vocale qui vous est envoyé. Ceci ne vous permet pas de faire des achats en ligne alors que vous êtes en déplacement.

Dans les deux cas, vous devez reproduire ce code sur un formulaire qui s'affiche.

La plateforme interbancaire est informée par la banque et communique avec le vendeur pour l'autoriser ou lui interdire de poursuivre.

Si confirmation que vous êtes bien qui vous prétendez être, le vendeur vous demande alors de confirmer votre demande.

La plateforme interbancaire reçoit alors l'appel en paiement du vendeur et le paye en débitant votre compte. Elle percevra une rémunération sur le compte du vendeur pour son intermédiation.

C'est terminé.

ATTENTION : après 3 échecs d'authentification, votre transaction est annulée et votre carte est bloquée. Contactez alors votre banque.

ATTENTION : jamais rien ni personne ne doit vous demander vos coordonnées bancaires par courriel. La saisie de vos coordonnées bancaires s'effectue uniquement sur la page de paiement de votre commande. Une demande par courriel relève exclusivement d'une tentative d'extorsion (ingénierie sociale) qui sera suivie d'une usurpation d'identité et de vol de votre argent.

Les services de double authentification ont quelques variantes selon les prestataires, mais le principe est le même (et les méthodes tendent à s'unifier). Diverses méthodes d'authentification des principales banques en 2013 :

AXA Banque : saisir le code unique reçu par SMS

Banque populaire ou BRED : saisir la clé d'authentification obtenue par IP@B

BNP Paribas : saisir le code d'accès reçu par SMS ou votre date de naissance si aucun numéro de téléphone renseigné auprès de votre banque

Boursorama : saisir le code à 6 chiffres transmis par SMS ou message vocal

Caisse d'Épargne : saisir le code d'accès reçu par SMS ou délivré par lecteur de carte à puce CAP. Saisie à défaut de la date de naissance

Carrefour Carte PASS : saisir le SMS reçu après avoir indiqué nom, prénom et date de naissance (numéro à renseigner la première fois).

Crédit Agricole : saisir votre SecureCode personnel

Crédit Mutuel ou CIC : saisir la clé demandée de votre Carte de Clés personnelles puis le code de confirmation reçu par mail, ou indiquer que vous ne disposez pas de votre Carte de Clés puis saisir le code de confirmation reçu par SMS

Groupama Banque : saisir le code d'accès reçu par SMS

ING DIRECT : saisir le code unique reçu par SMS

HSBC : saisir le code d'accès reçu par SMS

La Banque Postale : saisir le code à usage unique reçu sur votre téléphone ou répondre à votre question personnelle

Le Crédit Lyonnais : saisir le code d'accès reçu par SMS ou votre mot de passe personnel

Société Générale : saisir le code d'accès reçu par SMS

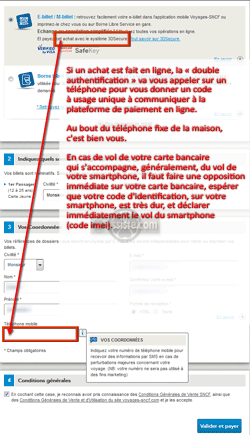

Un exemple avec un achat d'un e-Billet sur le site de la SNCF.

|

CNIL - Sécurité : utilisez l’authentification multifacteur pour vos comptes en ligne

Microsoft (fr) : Aventages et méthodes d'authentification à 2 facteurs

Google : Activer la validation en deux étapes sur ordinateurs, appareils Android, iPhone et iPad

Twitter - comment utiliser l'authentification à deux facteurs

Stormshield ; l’authentification à double facteur, un incontournable de la sécurité

Ministère des Armées : double authentification avec l'application Google

EUR-Lex : Directive (UE) 2015/2366 du Parlement européen et du Conseil

Banque de France : deuxième directive européenne sur les services de paiement (DSP2)

Cybermalveillance.gouv.fr : Recrudescence de l’hameçonnage bancaire (DSP2)

Ressources externes sur ce sujet

CNIL - Sécurité : utilisez l’authentification multifacteur pour vos comptes en ligne

Microsoft (fr) : Aventages et méthodes d'authentification à 2 facteurs

Google : Activer la validation en deux étapes sur ordinateurs, appareils Android, iPhone et iPad

Twitter - comment utiliser l'authentification à deux facteurs

Stormshield ; l’authentification à double facteur, un incontournable de la sécurité

Ministère des Armées : double authentification avec l'application Google

EUR-Lex : Directive (UE) 2015/2366 du Parlement européen et du Conseil

Banque de France : deuxième directive européenne sur les services de paiement (DSP2)

Cybermalveillance.gouv.fr : Recrudescence de l’hameçonnage bancaire (DSP2)

Les encyclopédies |

|---|