Assiste.com

Mot de passe : test de solidité, mesure de résistance

Mot de passe : test de solidité : évaluer leurs résistance et force. Rétroaction visuelle... Bonus des bonnes pratiques et malus des mauvaises pratiques.

cr 10.11.2009 r+ 05.11.2022 r- 27.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Sécurité des mots de passe |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Si vous n'avez pas d'imagination, voici quelques générateurs de mots de passe. Ensuite, testez leur solidité avant de les adopter.

Cette application est conçue pour évaluer la résistance des mots de passe. La rétroaction visuelle instantanée, caractère par caractère, donne à l'utilisateur un moyen d'améliorer la force de ses mots de passe, en montrant, par les bonus, l'incidence d'une bonne pratique et par les malus, la pénalisation des mauvaises habitudes typiques dans la formulation des mots de passe. Étant donné qu'aucun système de pondération officiel n'existe, nous avons créé nos propres formules pour évaluer la force globale d'un mot de passe.

Mot de passe solide : il dépasse les minimas universellement reconnus.

Mot de passe solide : il dépasse les minimas universellement reconnus. Mot de passe juste correct : il atteint les minimas universellement reconnus.

Mot de passe juste correct : il atteint les minimas universellement reconnus. Mot de passe dangereux : mauvaises pratiques dans la construction du mot de passe. Mot de passe faible.

Mot de passe dangereux : mauvaises pratiques dans la construction du mot de passe. Mot de passe faible. Mot de passe en échec : il n'atteint même pas les minimas universellement reconnus. Il n'offre aucune protection par authentification.

Mot de passe en échec : il n'atteint même pas les minimas universellement reconnus. Il n'offre aucune protection par authentification.

Attention !

|

Flat:

Rates that add/remove in non-changing increments.

Incidences nulles (en plus ou moins).Incr:

Rates that add/remove in adjusting increments.

Incidences effectives (en plus ou moins).Cond:

Rates that add/remove depending on additional factors.

Incidences (en plus ou moins) dépendantes d’autres facteurs.Comp:

Rates that are too complex to summarize. See source code for details.

Incidences trop complexes à résumer. Voir le code source pour plus de détails.n:

Refers to the total number of occurrences.

Fait référence au nombre total d'occurrences.Len:

Refers to the total password length.

Fait référence à la longueur totale du mot de passe en nombre de caractères.Additional bonus scores are given for increased character variety.

Bonus additionnel accordé si grande variété de caractères.Final score is a cumulative result of all bonuses minus deductions.

Le score final est un résultat cumulatif de tous les bonus moins tous les malus.Final score is capped with a minimum of 0 and a maximum of 100.

Le score final va de 0 (zéro) à 100.Score and complexity ratings are not conditional on meeting minimum requirements.

Les notes de score et de complexité ne sont pas conditionnelles au respect des exigences minimales.

Cette application évalue la « résistance des mots de passe » en attribuant des coefficients de dureté à chaque type de caractères utilisés (alphabétiques majuscules, alphabétiques minuscules, numériques, accentués, spéciaux et symboles) et au nombre et la variété de ces caractères. On se reportera avantageusement aux articles du dossier « Sécurité des mots de passe ».

Cette application n'est ni parfaite ni infaillible et ne doit être utilisée que comme un simple assistant dans la détermination et l'amélioration du processus de création de « mots de passe très durs ».

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Si vous n'avez pas d'imagination, voici quelques générateurs de mots de passe. Ensuite, testez leur solidité avant de les adopter.

Cette application est conçue pour évaluer la résistance des mots de passe. La rétroaction visuelle instantanée, caractère par caractère, donne à l'utilisateur un moyen d'améliorer la force de ses mots de passe, en montrant, par les bonus, l'incidence d'une bonne pratique et par les malus, la pénalisation des mauvaises habitudes typiques dans la formulation des mots de passe. Étant donné qu'aucun système de pondération officiel n'existe, nous avons créé nos propres formules pour évaluer la force globale d'un mot de passe.

Mot de passe solide : il dépasse les minimas universellement reconnus.

Mot de passe solide : il dépasse les minimas universellement reconnus. Mot de passe juste correct : il atteint les minimas universellement reconnus.

Mot de passe juste correct : il atteint les minimas universellement reconnus. Mot de passe dangereux : mauvaises pratiques dans la construction du mot de passe. Mot de passe faible.

Mot de passe dangereux : mauvaises pratiques dans la construction du mot de passe. Mot de passe faible. Mot de passe en échec : il n'atteint même pas les minimas universellement reconnus. Il n'offre aucune protection par authentification.

Mot de passe en échec : il n'atteint même pas les minimas universellement reconnus. Il n'offre aucune protection par authentification.

Attention !

|

Flat:

Rates that add/remove in non-changing increments.

Incidences nulles (en plus ou moins).Incr:

Rates that add/remove in adjusting increments.

Incidences effectives (en plus ou moins).Cond:

Rates that add/remove depending on additional factors.

Incidences (en plus ou moins) dépendantes d’autres facteurs.Comp:

Rates that are too complex to summarize. See source code for details.

Incidences trop complexes à résumer. Voir le code source pour plus de détails.n:

Refers to the total number of occurrences.

Fait référence au nombre total d'occurrences.Len:

Refers to the total password length.

Fait référence à la longueur totale du mot de passe en nombre de caractères.Additional bonus scores are given for increased character variety.

Bonus additionnel accordé si grande variété de caractères.Final score is a cumulative result of all bonuses minus deductions.

Le score final est un résultat cumulatif de tous les bonus moins tous les malus.Final score is capped with a minimum of 0 and a maximum of 100.

Le score final va de 0 (zéro) à 100.Score and complexity ratings are not conditional on meeting minimum requirements.

Les notes de score et de complexité ne sont pas conditionnelles au respect des exigences minimales.

Cette application évalue la « résistance des mots de passe » en attribuant des coefficients de dureté à chaque type de caractères utilisés (alphabétiques majuscules, alphabétiques minuscules, numériques, accentués, spéciaux et symboles) et au nombre et la variété de ces caractères. On se reportera avantageusement aux articles du dossier « Sécurité des mots de passe ».

Cette application n'est ni parfaite ni infaillible et ne doit être utilisée que comme un simple assistant dans la détermination et l'amélioration du processus de création de « mots de passe très durs ».

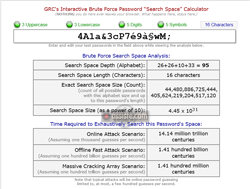

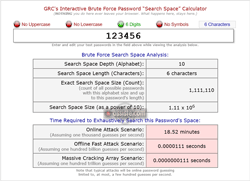

Ce testeur de solidité d'un mot de passe vous invite à utiliser des majuscules, minuscules, chiffres et symboles. En fonction du jeu de caractères utilisé et de la longueur du mot de passe, le bien connu Steve Gibson (GRC - Gibson Research Corporation) vous indique combien de temps votre mot de passe va résister contre les attaques en force brute selon la puissance de l'outil d'attaque. On peut arriver à des valeurs de milliards de millénaires !

Ces temps sont donnés pour les puissances d'attaques à l'époque de la rédaction de son outil dont la plus ancienne trace, dans la machine à remonter le temps, est au 4 juin 2011. Or les tables arc-en-ciel ont déjà été inventées depuis 1980 et considérablement améliorées en 2003.

Ce type d'attaques sur un mot de passe permet de voir et comprendre l'incidence de la résistance d'un mot de passe contre les attaques dites « en force brute ».

Les sites Web sur lesquels il faut s'identifier (forums de discussion, réseaux sociaux, blogs, sites d'organisations, etc.) demandent un mot de passe et ne permettent, généralement, que 3 essais avant de vous bloquer durant 30 minutes ou 12 ou 24 heures. Il est donc important d'avoir un mot de passe compliqué, pas votre date de naissance ou de mariage, ou l'immatriculation de votre véhicule ou le prénom de votre enfant ou le nom de votre animal, etc. Choisissez un mot de passe introuvable selon une logique et qui va résister longtemps, sachant que les « tables arc-en-ciel » et la puissance de calcul des appareils (mis en grand nombre en parcs de calcul ou en utilisation de botnets de milliers à millions d'appareils) facilitent la vie des cybercriminels. Et ne jamais répondre à quelque sollicitation que ce soit par courriel, ce sont des attaques qui se termine en opérations de phishing ou autres escroqueries.

Une variante des attaques de cette nature contre les mots de passe consiste à attaquer les condensats (piratés et attaqués hors ligne).

Quelle est la taille de la meule de foin dans laquelle est cachée votre aiguille ?

Résistance d'un mot de passe

Combien de temps le « bon » mot de passe de 16 caractères « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)14,14 millions de milliards de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)1,41 centaine de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)1,41 centaine de millions de siècles

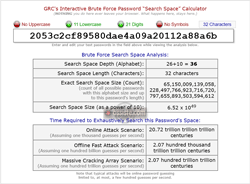

Résistance d'un condensat MD5

Combien de temps le condensat MD5 « 2053c2cf89580dae4a09a20112a88a6b » du mot de passe « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)20,72 billions de billions de billions de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)2,07 centaines de milliards de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)2,07 centaines de milliards de milliards de siècles

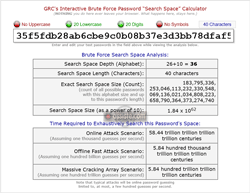

Résistance d'un condensat SHA-1

Combien de temps le condensat SHA-1 « 35f5fdb28ab6cbe9c0b08b37e3d3bb78dfaf5066 » du mot de passe « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)58,44 billions de billions de billions de billions de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)5,84 centaines de milliards de milliards de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)5,84 centaines de milliards de milliards de milliards de siècles

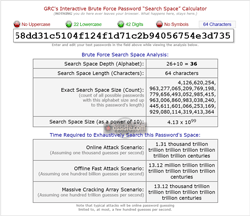

Résistance d'un condensat SHA-256

Combien de temps le condensat SHA-256 « 03ac2ccb14a2b14beca0048b36758dd31c5104f124f1d71c2b94056754e3d735 » du mot de passe « 4A1a&3cP7é9à§wM; » résisterait à une attaque en force brute :Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)1,31 mille milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de siècles

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)13,12 millions de milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de siècles

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)13,12 mille milliards de milliards de milliards de milliards de milliards de milliards de milliards de milliards de siècles

Résistance d'un mot de passe imbécile

Résistance à une attaque en force brute du mot de passe imbécile le plus utilisé au monde « 123456 ».

Test de solidité contre une attaque en force brute du mot de passe imbécile le plus utilisé au monde « 123456 »Scénario d'attaque en ligne :

(En supposant mille suppositions (attaques) par seconde)18.52 minutes

Scénario d'attaque rapide hors ligne :

(En supposant cent milliards de suppositions (attaques) par seconde)0.0000111 secondes

Scénario de réseau de craquage massif :

(En supposant cent mille milliards de suppositions (attaques) par seconde)0.0000000111 secondes

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

- Authentification faible d'un mot de passe

- Authentification forte d'un mot de passe

- Choisir un mot de passe

- Comment créer un mot de passe

- Comment créer un mot de passe compliqué simplement

- Création de mots de passe

- Évaluation d’un mot de passe

- Générateur de mots de passe

- Générateur de mots de passe aléatoires

- Générateur de mots de passe complexes

- Générateur de mots de passe forts

- Générateur de mots de passe incassables

- Générateur de mots de passe uniques

- Générateur gratuit de mots de passe

- Générer un mot de passe

- Générer un mot de passe compliqué

- Générer un mot de passe solide

- Générer un mot de passe solide simplement

- Gérer vos mots de passe

- Les conseils d'Assiste.com pour un bon mot de passe

- Mot de passe complexe

- Mot de passe faible

- Mot de passe fiable

- Mot de passe fort

- Password Check

- Quel est le niveau de force de mon mot de passe

- Quel est le niveau de sécurité de mon mot de passe

- Quel est le niveau de solidité de mon mot de passe

- Qu'est-ce qu'un mot de passe sécurisé

- Sécurisez vos mots de passe

- Test d’un mot de passe

- Test de solidité d’un mot de passe

- Testeur gratuit de mots de passe

- Vérification de la force d'un mot de passe

- Vérification de la solidité d'un mot de passe

- Vérification d'un mot de passe