Assiste.com

Juice jacking : vol des données privées d'un appareil mobile par usage de stations piégées de rechargement gratuit et câble USB avec transport de données.

cr 04.05.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Le « Juice jacking » est le pillage des données des appareils mobiles (smartphones, etc.) durant leur rechargement.

« Juice jacking » est un type de cyberattaque impliquant l'usage d'une station de rechargement d'un appareil mobile, généralement en utilisant un port USB. La station de rechargement est piégée et exploite les contacts de transport de données. Ce type de stations de rechargement se trouve partout, y compris sur le lieu de travail ou à domicile, et peut être offert par n'importe qui, dont les services de police, gendarmerie, renseignements, etc.

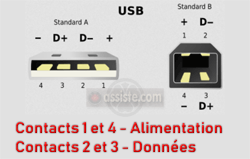

Un port/câble/connecteur USB comporte 4 contacts dont 2 servent à l'alimentation/chargement/rechargement d'un appareil et 2 servent au transport/transfert des données de/vers l'appareil.

Un port USB public de rechargement (on en trouve partout et ils sont de plus en plus nombreux – gares, aéroports, ports, arrêts de bus, cafés et cybercafés, restaurants, stations de métro, etc., partout où l'on s'arrête ou attend) semble être un service gratuit offert aux utilisateurs.

Ces connecteurs publics peuvent être :

- initialement trompeurs (posés/offerts par des services de police, etc.)

- postérieurement hackés (par des pirates)

Les 2 contacts de transferts de données, censés ne pas être utilisés (inhibés), voire pas installés du tout, sont modifiés pour être actifs et permettre de capturer tout le contenu de l'appareil connecté.

Cela implique souvent soit :

- l'installation de logiciels malveillants

- la copie clandestine de données sensibles à partir d'un téléphone intelligent, d'une tablette ou d'un autre appareil informatique

- la modification physique (bricolage) de l'installation publique

« Juice », le « jus » (familier), est utilisé dans le même sens en français. Par exemple, pour dire qu'il n'y a plus de lumière, on dira qu'il n'y a plus de « jus ».

La série/feuilleton « Les experts – Cyber », saison 01 (2015) – épisode 09 (Données volées) utilise un cas de « Juice jacking » où les passagers d'un avion ayant rechargé leurs smartphones aux bornes de l'aéroport sont victimes d'escroqueries durant leur vol, alors que les connections Internet ne sont pas possibles, et se rendent compte des escroqueries à l'atterrissage, lorsqu'elles peuvent se reconnecter.

Le chercheur en sécurité Kyle Osborn a publié un framework d'attaque appelé « P2P-ADB » en 2012 qui utilisait « USB On-The-Go » pour connecter le téléphone d'un attaquant au périphérique d'une victime cible. Ce framework comprenait des exemples et des Preuves de Concepts (PoC) qui permettraient aux attaquants de déverrouiller des téléphones verrouillés, de voler des données d'un téléphone, y compris des clés d'authentification, lui permettant d'accéder au compte Google du propriétaire du périphérique cible.

Des diplômés et des étudiants en recherche en sécurité du « Georgia Institute of Technology » (Georgia Tech) ont publié un outil malveillant de validation du concept, « Mactans », qui utilisait le port de chargement USB sur des appareils mobiles Apple lors des briefings sur la sécurité organisés par Blackhat USA en 2013. Ils ont utilisé des composants matériels peu coûteux pour construire un chargeur mural malveillant de petite taille, capable d'infecter un iPhone sous la version actuelle (2013) d'iOS avec un logiciel malveillant lors de sa charge. Le logiciel pourrait annuler toutes les mesures de sécurité intégrées à iOS et se masquer de la même manière qu'Apple masque les processus d'arrière-plan dans iOS.

Les chercheurs en sécurité Karsten Nohl et Jakob Lell de SRLabs ont publié leurs recherches sur BadUSB lors des séances d'information sur la sécurité menées par Blackhat USA en 2014. Leur présentation sur cette attaque mentionne qu'un téléphone portable ou une tablette chargeant sur un ordinateur infecté serait l'une des méthodes les plus simples pour propager la vulnérabilité BadUSB. Ils incluent par exemple un microcode (micrologiciel) malveillant qui infecterait les appareils Android avec BadUSB.

Des chercheurs d'Aries Security et du « Wall of Sheep » ont ensuite revisité le concept de « Juice jacking » en 2016. Ils ont mis en place une station de charge « Video jacking » permettant d'enregistrer l'écran miroir des téléphones branchés sur leur station de charge malveillante. Les appareils concernés à l'époque comprenaient des appareils Android prenant en charge les protocoles SlimPort ou MHL via USB, ainsi que le dernier iPhone utilisant un connecteur de câble de charge ultrarapide.

Les chercheurs de Symantec ont dévoilé leurs conclusions sur une attaque qu'ils ont baptisée « Trustjacking » lors de la conférence RSA de 2018. Les chercheurs ont identifié que lorsqu'un utilisateur approuve l'accès à un ordinateur sur un périphérique iOS via USB, ce niveau d'accès approuvé est également appliqué à l'API iTunes du périphérique, accessible via le réseau WiFi. Cela permettrait aux attaquants d'accéder à un périphérique iOS même après que l'utilisateur l'ait déconnecté d'une source de charge USB malveillante ou infectée.

L'histoire

Brian Krebs a été le premier à rendre compte de cette attaque et a inventé le terme « Juice jacking ». Après avoir vu le kiosque d'information de chargement de téléphone portable installé dans le « Wall of Sheep » à la 19e DefCon, en août 2011. Il a écrit le premier article sur son site de journalisme spécialisé dans la sécurité, « Krebs on Security » ( https://krebsonsecurity.com ). Les chercheurs du « Wall of Sheep », y compris Brian Markus, Joseph Mlodzianowski et Robert Rowley, ont conçu le kiosque comme un outil d'information permettant de mieux faire connaître le vecteur d'attaque potentiel. Ils ont également discuté publiquement d'outils non malveillants conduisant à des actions malveillantes sur les appareils en charge.

Un épisode de la série de piratage informatique Hak5, publiée en septembre 2012, a présenté un certain nombre d'attaques qui peuvent être utilisées à l'aide d'un système d'attaque appelé « P2P-ADB », publié par Kyle Osborn. La structure d'attaque « P2P-ADB » décrite utilisait un téléphone pour attaquer un autre téléphone via une connexion USB en mode connexion.

À la fin de 2012, la NSA a publié un document mettant en garde les employés du gouvernement qui voyagent contre la menace « Juice jacking » et rappelant au lecteur que, lors de voyages à l'étranger, ils ne devaient utiliser que leurs câbles de charge personnels (des câbles USB ne comportant que les connecteurs de charge et pas les connecteurs de transfert de données) et ne pas charger dans des kiosques publics ou en utilisant des ordinateurs d'autres personnes.

Le manuel Android Hackers (Android Hackers Handbook) publié en mars 2014 contient des sections consacrées à la fois à la manipulation « Juice jacking » et au cadre « ADB-P2P ».

Protection

Partout, tout le temps, ayez, sur vos appareils, le WiFi désactivé, les données mobiles désactivées, le Bluetooth désactivé, le positionnement (géolocalisation) désactivé. Ces comportements ne doivent jamais rester actifs en permanence. Ne les activez que le court instant où vous en avez besoin puis désactivez-les immédiatement.

Pour le rechargement, à la maison, sur votre lieu de travail et partout ailleurs, n'utilisez qu'un câble à 2 fils, sans les fils ni les connecteurs de données.

|

Le « Wall of Sheep », durant l'annuelle convention « Def Con » (une importante convention annuelle de hackers), permet au public d'avoir accès à un kiosque d'information, depuis 2011. Ce « mur des moutons » (au sens de « troupeau qui va se faire tondre ») a comme objectif l'alerte intimidante du public, pour marquer les esprits : « ne soyez pas un mouton, ne vous faites pas tondre ». Il s'agit d'éduquer en mettant en garde contre les dangers (de l'Internet, du Web, du monde numérique, du cyberespace, etc.).

Par exemple, le « Wall of Sheep » de la « Def Con 2011 » a servi à sensibiliser le public aux attaques appelées « Juice jacking ». Un kiosque mettait à disposition du public un appareil de rechargement gratuit des batteries des appareils mobiles. Cet appareil était doté d'un écran indiquant à chaque utilisateur branché qu'il ne devait pas le faire et pourquoi.

Le chercheur qui a conçu ce kiosque l'a doté d'un écran qui passait d'un message « Station de recharge gratuite » à un message d'avertissement indiquant à l'utilisateur « Ne pas faire confiance aux stations de recharge publiques pour recharger vos appareils. ».

Les stations de rechargements gratuits, permettant à de nombreux utilisateurs simultanés de brancher leurs appareils, comportent, caché, un ordinateur pillant toutes les données de tous les appareils branchés et implantant des dispositifs de suivi (tracking - espionnage).

Ces stations sont vendues, voire offertes sous prétextes publicitaires ou autres, aux lieux recevant du public (centres commerciaux, gares, musées, salles de spectacles, cinéma, stades, etc.).

Les « bienfaiteurs » achètent ces stations à des organisations nouvelles qui sont, en réalité, opérées par des hackers, cybercriminels, polices, sectes, contre-espionnage, gouvernements, etc. (tous ceux qui veulent tout savoir sur tout le monde).

Le câble utilisé ne doit jamais être l'USB 4 fils, mais uniquement, avec les mêmes connecteurs, un modèle 2 fils (transport de l'énergie et aucun transport de données).

|

Le chercheur en sécurité Kyle Osborn a publié un framework d'attaque appelé « P2P-ADB » en 2012 qui utilisait « USB On-The-Go » pour connecter le téléphone d'un attaquant au périphérique d'une victime cible. Ce framework comprenait des exemples et des Preuves de Concepts (PoC) qui permettraient aux attaquants de déverrouiller des téléphones verrouillés, de voler des données d'un téléphone, y compris des clés d'authentification, lui permettant d'accéder au compte Google du propriétaire du périphérique cible.

Des diplômés et des étudiants en recherche en sécurité du « Georgia Institute of Technology » (Georgia Tech) ont publié un outil malveillant de validation du concept, « Mactans », qui utilisait le port de chargement USB sur des appareils mobiles Apple lors des briefings sur la sécurité organisés par Blackhat USA en 2013. Ils ont utilisé des composants matériels peu coûteux pour construire un chargeur mural malveillant de petite taille, capable d'infecter un iPhone sous la version actuelle (2013) d'iOS avec un logiciel malveillant lors de sa charge. Le logiciel pourrait annuler toutes les mesures de sécurité intégrées à iOS et se masquer de la même manière qu'Apple masque les processus d'arrière-plan dans iOS.

Les chercheurs en sécurité Karsten Nohl et Jakob Lell de SRLabs ont publié leurs recherches sur BadUSB lors des séances d'information sur la sécurité menées par Blackhat USA en 2014. Leur présentation sur cette attaque mentionne qu'un téléphone portable ou une tablette chargeant sur un ordinateur infecté serait l'une des méthodes les plus simples pour propager la vulnérabilité BadUSB. Ils incluent par exemple un microcode (micrologiciel) malveillant qui infecterait les appareils Android avec BadUSB.

Des chercheurs d'Aries Security et du « Wall of Sheep » ont ensuite revisité le concept de « Juice jacking » en 2016. Ils ont mis en place une station de charge « Video Jacking » permettant d'enregistrer l'écran miroir des téléphones branchés sur leur station de charge malveillante. Les appareils concernés à l'époque comprenaient des appareils Android prenant en charge les protocoles SlimPort ou MHL via USB, ainsi que le dernier iPhone utilisant un connecteur de câble de charge ultrarapide.

Les chercheurs de Symantec ont dévoilé leurs conclusions sur une attaque qu'ils ont baptisée « Trustjacking » lors de la conférence RSA de 2018. Les chercheurs ont identifié que lorsqu'un utilisateur approuve l'accès à un ordinateur sur un périphérique iOS via USB, ce niveau d'accès approuvé est également appliqué à l'API iTunes du périphérique, accessible via le réseau WiFi. Cela permettrait aux attaquants d'accéder à un périphérique iOS même après que l'utilisateur l'ait déconnecté d'une source de charge USB malveillante ou infectée.

|

Brian Krebs a été le premier à rendre compte de cette attaque et a inventé le terme « Juice jacking » après avoir vu le kiosque d'information sur le rechargement des téléphones portables installé dans le « Wall of Sheep » de la 19e Def Con, en août 2011. Il a écrit le premier article sur son site de journalisme spécialisé dans la sécurité, « Krebs on Security ». Les chercheurs du « Wall of Sheep », y compris Brian Markus, Joseph Mlodzianowski et Robert Rowley, ont conçu le kiosque comme un outil d'information permettant de mieux faire connaître le vecteur d'attaque potentiel. Ils ont également discuté publiquement d'outils non malveillants conduisant à des actions malveillantes sur les appareils en charge.

Un épisode de la série de piratage informatique Hak5, publiée en septembre 2012, a présenté un certain nombre d'attaques qui peuvent être utilisées à l'aide d'un système appelé « P2P-ADB », publié par Kyle Osborn. La structure d'attaque « P2P-ADB » décrite utilisait un téléphone pour attaquer un autre téléphone via une connexion USB en mode connexion.

À la fin de 2012, la NSA a publié un document mettant en garde les employés du gouvernement qui voyagent contre la menace « Juice jacking » et rappelant au lecteur que, lors de voyages à l'étranger, ils ne devaient utiliser que leurs câbles de charge personnels (des câbles USB ne comportant que les connecteurs de charge et pas les connecteurs de transfert de données) et ne pas recharger dans des kiosques publics ou en utilisant des ordinateurs d'autres personnes, connues ou inconnues.

Le manuel Android Hackers (Android Hackers Handbook) publié en mars 2014 contient des sections consacrées à la fois à la manipulation « Juice jacking » et au cadre « ADB-P2P ».

|

Partout, tout le temps, ayez, sur vos appareils mobiles, le WiFi désactivé, les données mobiles désactivées, le Bluetooth désactivé, le positionnement (géolocalisation) désactivé. Ces comportements ne doivent jamais rester actifs en permanence. Ne les activez que le court instant où vous en avez besoin puis désactivez-les immédiatement.

Pour le rechargement, à la maison, sur votre lieu de travail et partout ailleurs, n'utilisez qu'un câble à 2 fils, sans les fils ni les connecteurs de données.

Paranoïaque : ne rechargez pas chez vous avec une prise USB des fois que les compteurs Linky (obligatoires) n'utilisent les courants porteurs pour envoyer les contenus de vos appareils à on ne sait qui !

|

Juice jacking - pillage des appareils en rechargement

Les encyclopédies |

|---|