Assiste.com

Cerbermail : site offrant, en apparence, deux services gratuits. Ne pas utiliser ce service ! C'est un outil de collecte d'adresse eMail pour pratiquer du spam.

cr 01.01.2012 r+ 17.01.2025 r- 17.01.2025 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Cerbermail est un site offrant, en apparence, deux services gratuits :

Brouillage d'adresses email afin d'empêcher les spammeurs de capturer votre adresse email puis de vous inonder de spam.

Analyse d'entêtes d'email afin d'émettre automatiquement un email de plainte auprès de l'hébergeur supposé du service qui a envoyé un email suspecté d'être un spam.

Ne pas utiliser ce service ! C'est un outil de collecte d'adresses eMail pour pratiquer du spam.

|

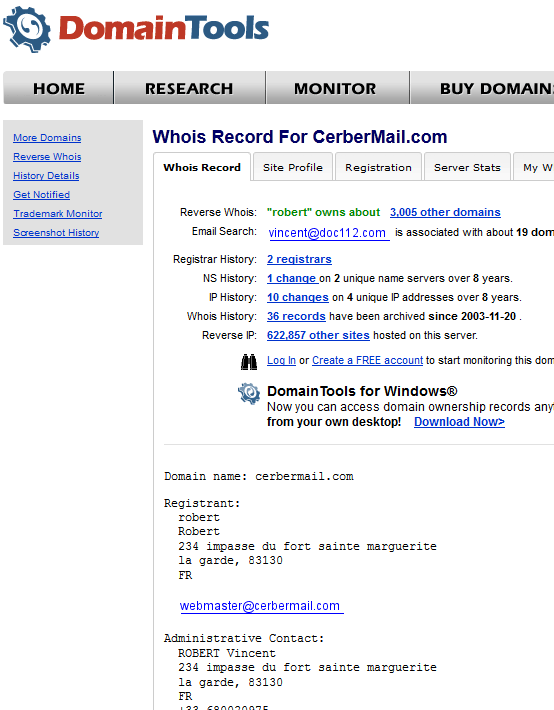

Samedi 03 mars 2012 : en effectuant un WHOIS du domaine cerbermail.com, il appert que le propriétaire du domaine CerberMail.com, Robert Vincent, serait également propriétaire d'environ 3005 autres domaines, ce qui interpelle.

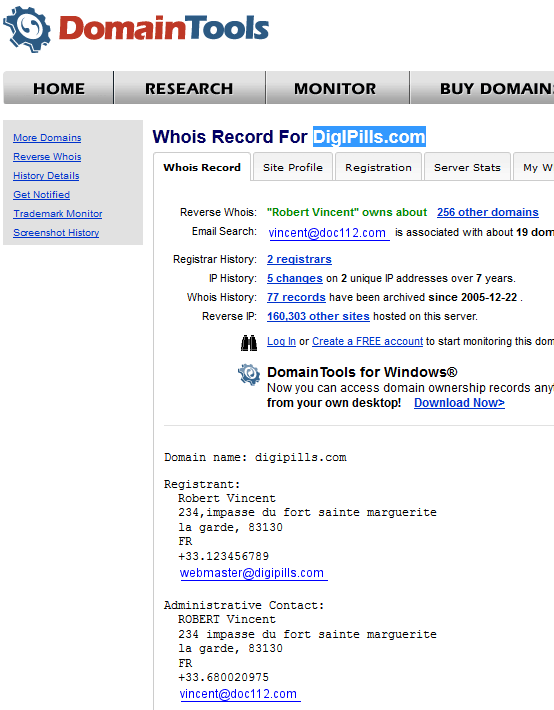

Comme CerberMail.com ne semble pas exister en tant que site Web, mais est juste un nom qui renvoie sur une page d'un autre domaine, DigiPills.com, un autre WHOIS est fait sur DigiPills.com. Le même "Robert Vincent" serait propriétaire de 256 autres domaines, ce qui interpelle encore.

Ce qui interpelle fâcheusement est de découvrir que DigiPills.com, dont l'un des services prétend proposer une solution antispam, vende, par ailleurs, un fichier d'adresses eMail destiné à pratiquer le spam. C'est ce que l'on peut voir sur une archive du Web en date du 24 novembre 2007, chez DomainTools.com :

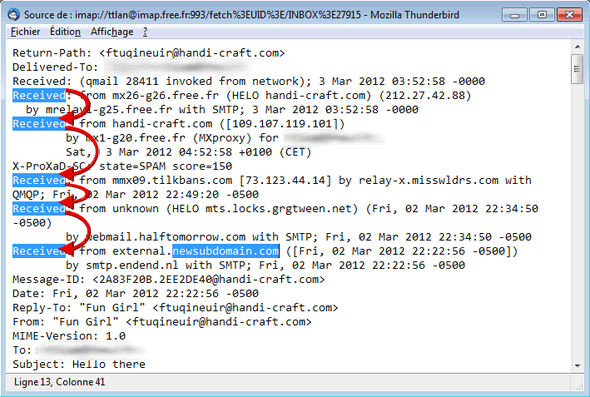

D'autre part, le principe de fonctionnement de CerberMail est de remonter, dans l'entête d'un email, jusqu'au premier serveur censé avoir émis le spam. Dans l'image suivante, le message était destiné à une adresse email gérée par un serveur SMTP sur le domaine free.fr. Free.fr l'aurait reçu d'un serveur SMPT du domaine de handi-craft.com qui l'aurait reçu d'un serveur SMPT du domaine tilkbanks.com qui l'aurait reçu d'un serveur SMPT sur un domaine anonyme (mais dont une enquête automatique ("HELO") dit qu'il s'agirait de grgtween.net) qui l'aurait reçu depuis un serveur SMPT du domaine newsubdomain.com.

Cette hiérarchie est toujours trouvée, car chaque serveur par lequel transite un message indique automatiquement, dans l'entête du message, de qui il a reçu le message avant de le faire suivre vers le prochain serveur approprié.

Mais ces entêtes peuvent être falsifiés (forgés).

CerberMail génère un email de plainte qui est envoyé, avec votre accord, à deux adresses email imaginaires, forgées de toutes pièces : abuse@nom du domaine (que sont les adresses " abuse ") et postmaster@nom du domaine. Dans l'exemple ci-dessus, ce serait : abuse@newsubdomain.com et postmaster@newsubdomain.com.

Les problèmes sont :

Les adresses abuse@ et postmaster@ n'existent probablement pas. Il est simplement supposé qu'elles existent, car ce sont des adresses à usage (relativement) standard (adresses rôle) que l'on trouve sur certains domaines de grande taille (ce n'est pas un standard, il s'agit simplement d'un usage).

Le domaine du serveur SMTP affiché n'existe probablement pas (c'est un nom fictif) et les adresses abuse@ et postmaster@ n'existent donc pas non plus.

Le domaine du serveur SMTP affiché est une usurpation d'un nom de domaine réel qui n'a rien à voir avec l'opération de spam en question. Si les adresses abuse@ et postmaster@ existent sur ce domaine, il risque d'être exaspéré par ces email et il risque de vous considérer, vous, comme un spammeur. Il peut, juridiquement, se retourner contre vous.

Les très gros spammeurs, les plus dangereux, ont leurs propres serveurs SMTP sur leur propre domaine. Non seulement ils se fichent complètement de vos plaintes mais, en plus, leur renvoyer l'entête du spam reçu leur permet de valider votre adresse email pour vous spammer un peu plus (et revendre à d'autres spammeurs des fichiers d'adresses certifiées !).

Conclusion à propos de CerberMail

Ne pas utiliser ce service ! C'est un outil de collecte d'adresse eMail pour pratiquer du spam.

|

Ouvrir une « Invite de commande » avec « privilèges administratifs ».

Pour ouvrir une fenêtre (une boîte) d' « Invite de - commande » (anciennement appelée « Console DOS ») avec « privilèges administratifs », ceci doit se faire sous un compte utilisateur ayant un statut d'administrateur.

Ouvrir une invite de commande avec privilèges administratifs sous Windows XP.

Ouvrir une session sous un compte administrateur.

Ouvrir une session sous un compte administrateur. Clic sur le bouton

Clic sur le bouton  .

. Clic sur « Tous les programmes ».

Clic sur « Tous les programmes ». Clic sur « Accessoires ».

Clic sur « Accessoires ». Clic sur « Invite de commande ». La commande s'exécutera avec les privilèges de l'utilisateur identifié. S'il est administrateur du système, la commande s'exécutera avec les « privilèges d'administration ».

Clic sur « Invite de commande ». La commande s'exécutera avec les privilèges de l'utilisateur identifié. S'il est administrateur du système, la commande s'exécutera avec les « privilèges d'administration ».

Ouvrir une invite de commande avec privilèges administratifs sous Windows Vista, Windows 7, Windows 8.

Faire, au choix :Première méthode :

Ouvrir une session sous un compte administrateur.

Ouvrir une session sous un compte administrateur. Clic sur le bouton « Démarrer » de :

Clic sur le bouton « Démarrer » de :Windows Vista :

W7 :

W10 :

.

.

Clic sur « Tous les programmes ».

Clic sur « Tous les programmes ». Clic sur « Accessoires ».

Clic sur « Accessoires ». Clic droit sur « Invite de commande ».

Clic droit sur « Invite de commande ». Clic sur « Exécuter en tant qu'administrateur » (c'est une demande d'exécution avec élévation de privilèges).

Clic sur « Exécuter en tant qu'administrateur » (c'est une demande d'exécution avec élévation de privilèges). Le contrôle de compte utilisateur (UAC) vous demande si vous autorisez cette tâche à utiliser vos privilèges d'administration. Acceptez.

Le contrôle de compte utilisateur (UAC) vous demande si vous autorisez cette tâche à utiliser vos privilèges d'administration. Acceptez.

Seconde méthode :

Ouvrir une session sous un compte administrateur.

Ouvrir une session sous un compte administrateur. Clic sur le bouton « Démarrer » de :

Clic sur le bouton « Démarrer » de :Windows Vista :

W7 :

W10 :

.

.

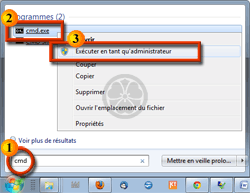

Dans le champ de recherche, saisir « cmd ».

Dans le champ de recherche, saisir « cmd ». Dans la liste des fichiers trouvés s'appelant « cmd », faire un clic droit sur « cmd.exe ».

Dans la liste des fichiers trouvés s'appelant « cmd », faire un clic droit sur « cmd.exe ». Clic sur « Exécuter en tant qu'administrateur » (c'est une demande d'exécution avec élévation de privilèges).

Clic sur « Exécuter en tant qu'administrateur » (c'est une demande d'exécution avec élévation de privilèges). Le contrôle de compte utilisateur (UAC) vous demande si vous autorisez cette tâche à utiliser vos privilèges d'administration. Acceptez.

Le contrôle de compte utilisateur (UAC) vous demande si vous autorisez cette tâche à utiliser vos privilèges d'administration. Acceptez.

Ouvrir une invite de commande avec privilèges administratifs sous Windows 10, Windows 11.

Ouvrir une session sous un compte administrateur.

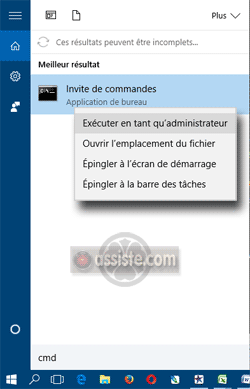

Ouvrir une session sous un compte administrateur. Clic sur l'icône de recherches (la loupe « Rechercher sur Windows »).

Clic sur l'icône de recherches (la loupe « Rechercher sur Windows »). Saisir les lettres CMD.

Saisir les lettres CMD. Clic droit sur « Invite de commande ».

Clic droit sur « Invite de commande ». Clic sur « Exécuter en tant qu'administrateur » (c'est une demande d'exécution avec élévation de privilèges).

Clic sur « Exécuter en tant qu'administrateur » (c'est une demande d'exécution avec élévation de privilèges).

Le contrôle de compte utilisateur (UAC) vous demande si vous autorisez cette tâche à utiliser vos privilèges d'administration. Acceptez.

Le contrôle de compte utilisateur (UAC) vous demande si vous autorisez cette tâche à utiliser vos privilèges d'administration. Acceptez.

Une fois l'Invite de commande ouverte, vérifiez que la fenêtre de l' « Invite de commande » soit bien en mode « Administrateur » en regardant l'indication du mode d'exécution dans sa barre de titre.

Sous Windows Vista et suivants,

ouverture d'une « Invite de commande »

avec privilèges d'administration

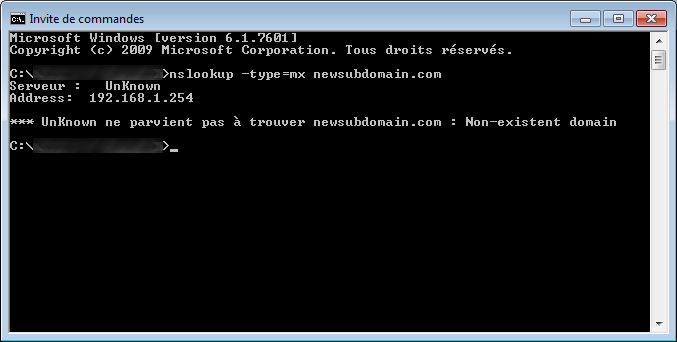

Exemple avec le nom de domaine newsubdomain.com

Saisir la commande :

nslookup -type=mx nomdudomaine.machin

Pour l'exemple ci-dessus, ce serait

nslookup -type=mx newsubdomain.com

Anti-spam : test de l'existence d'un domaine - le domaine n'existe pas

Dans notre exemple, le domaine prétendu n'existe pas (UnKnown).

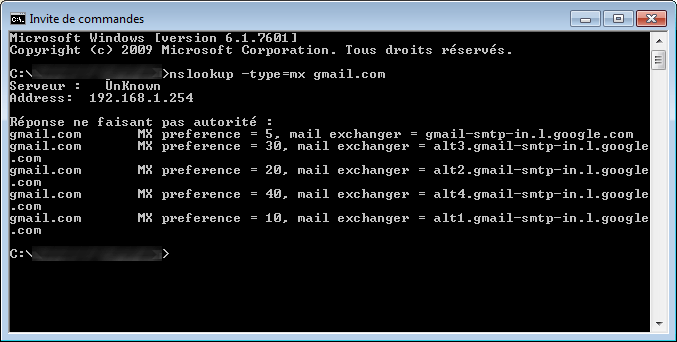

Lorsque le domaine existe et dispose de serveurs de messagerie (serveur SMTP), voici ce que cela donne :

Anti-spam : test de l'existence d'un domaine - le domaine existe et dispose de serveurs de messagerie

Vérifier que l'adresse email existe (est valide)

Trois méthodes :

Les services (sites) de vérification en ligne.

On se méfiera comme de la peste de tous les services gratuits de vérification de validité d'adresses email en ligne, tels que VerifyemailAdress.org ou Verify-email.org. Ils paraissent tous suspects. L'un est un vendeur de fichiers d'adresses pour spammeurs, l'autre semble du même acquabit. Tous les autres services du même genre sont tout aussi suspects.L'envoi d'un email et recevoir, ou non, un message d'erreur

Si le serveur existe, le meilleur moyen est d'envoyer un email à l'adresse à tester. Pour cela, on utilise une adresse email jetable (une adresse email que l'on se crée, surtout pas avec son vrai nom et prénom, sur un service de messagerie quelconque et qui ne sert qu'à ça car elle va être spammée rapidement). De là, on envoie un email quelconque (juste un titre genre "Test" et un message de même nature). Si l'adresse n'existe pas, on reçoit, en retour, dans les secondes qui suivent, un message d'erreur du serveur destinatire. Si on ne reçoit pas de réponse d'erreur du serveur, cela signifie que, probablement, l'adresse existe réellement (mais ce n'est pas toujours vrai (certains serveurs répondent toujours "Oui, l'adresse existe" - c'est le cas des serveurs Yahoo!, par exemple).Tester techniquement l'existence de l'adresse

Si le test de l'existence du domaine à trouvé un ou des serveurs de messagerie (protocole SMTP) sur le domaine, nous pourrions tester l'existence de l'adresse elle-même sur le serveur de messagerie préférentiel du domaine. On utilise pour cela la fenêtre d'invite de commande utilisée pour le test d'existence du domaine Telnet.

Note :

Sous Windows Vista et Windows 7, il faut activer la commande Telnet qui est masquée par défaut :

Cliquez sur Démarrer, Panneau de configuration.

Sélectionnez la partie Programmes.

Cliquez sur le lien Activer ou désactiver des fonctionnalités Windows.

Dans la fenêtre qui vient d'apparaître, trouvez Client Telnet et activez l'option en cochant la case associée.

Confirmez en cliquant sur OK.

La procédure serait la suivante mais, actuellement, les serveurs SMTP tendent de plus en plus à ne plus jamais répondre si une adresse email est invalide. La réponse est toujours "Ok".

Nous allons, successivement :

Nous connecter au serveur préférentiel sur le port 25 avec le protocole telnet (commande : telnet aspmx.l.google.com 25).

Dire bonjour (commande HELO).

Prétendre être une adresse email d'envoi (commande mail from:<moi@fr.yahoo.com>).

Demander si l'adresse email testée existe en prétendant être prêt à lui envoyer quelque chose (commande rcpt to:<nimporte.quoi@gmail.com>.

La réponse du serveur, immédiate, (sauf quelques serveurs comme ceux de Yahoo! qui répondent toujours que l'adresse existe ou qui ne répondent rien) est de deux types :.

Ok (Vas-y, envoie - je suis prêt à recevoir).

Pas OK (L'adresse n'existe pas ou n'existe plus).

|

Les encyclopédies |

|---|