Assiste.com

Scareware

Scareware est un terme de l'industrie informatique. Ce néologisme est une fusion du verbe anglais « scare » (faire peur à quelqu'un) et du suffixe « ware » désignant un bien, une marchandise dont on fait un type. Logiciels commerciaux utilisant la peur pour se vendre.

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Scareware est un terme de l'industrie informatique.

Scareware : ce néologisme est un mot-valise (et contraction) construit par la fusion du verbe anglais « scare » (faire peur à quelqu'un) et du suffixe « ware » désignant un bien, une marchandise dont on fait un type. Dans l'industrie des logiciels, le rapprochement se fait avec « software » (« soft + ware »), désignant un objet « logiciel ».

Les scarewares sont des logiciels commerciaux qui utilisent la peur pour se vendre. Les éditeurs de scarewares tentent de vous affoler pour vous inciter à acheter immédiatement leur produit, sans vous laisser le temps de réfléchir.

Le principe général des scarewares repose sur l'instillation, dans votre esprit, d'une crainte :

- Soit par la fourniture d'informations trompeuses, menteuses et affolantes. C'est le cas de tous les sites d'informations sur les processus, qui prétendent qu'un processus sur lequel vous cherchez de l'information sur le Web est un processus à risque et qu'il faut télécharger immédiatement leur logiciel pour vous en assurer. Une fois le scareware installé, il va trouver des centaines de risques majeurs et dramatiques, imaginaires, etc. dans votre ordinateur. Lorsqu'il sera question de cliquer sur le bouton « Supprimer les risques » ou « Corriger les erreurs », il faudra passer à la caisse.

- Soit par l'exécution gratuite d'une géniale analyse de votre ordinateur, en téléchargeant immédiatement leur scanner gratuit, primé, déjà utilisé par des millions d'internautes, depuis un site avec un logo « Microsoft Partner » qui ne veut rien dire, avec des témoignages forgés de toutes pièces (de clients satisfaits, bien sûr), etc. Cette version d'essai gratuite du scareware fera ressortir des centaines d'erreurs, de virus, de contaminations, de trucs mortels et dramatiques qu'il faut éradiquer immédiatement. Lorsqu'il sera question de cliquer sur le bouton " Supprimer les risques " ou " Corriger les erreurs ", il faudra passer à la caisse.

Typiquement :

- Tous les logiciels dits de compression et défragmentation du Registre Windows sont des scarewares. Lire :

Compression et défragmentation du Registre Windows

Guerre des compresseurs et défragmenteurs du Registre Windows - La totalité des logiciels anti-spyware, aux trois ou quatre près recommandés ici, sont des scarewares. Il faut savoir que les anti-spywares purs ont disparu et que leurs fonctions sont désormais intégrées dans les antivirus. Cette concentration industrielle a débuté en 2003 et est, désormais, achevée. Les outils qui subsisteraient aujourd'hui sont des scarewares ou des rogues (faux logiciels, trompeurs, de sécurité), etc. ...

- La totalité des logiciels prétendus accélérateurs de Windows sont des scarewares.

Un archétype des scarewares est donné avec l'analyse approfondie de Simplitec Power Suite (avec indication des solutions gratuites et des fonctions natives de Windows, gratuites, auxquelles le scarewareSimplitec Power Suite tente de se substituer, en vous faisant peur, et pour un coût exorbitant renouvelable tous les ans par abonnement automatique !

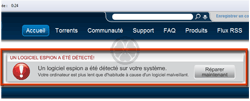

Des publicités comme celles-ci, sur un site, sont des faux !

C'est un mensonge et une tentative de faire peur à l'utilisateur.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Dans un second temps, le scareware, inscrit dans la liste de démarrage de Windows, se lance systématiquement.

Le Scareware trompe l'internaute en affichant des résultats d'analyse trompeurs, totalement imaginaires et fictifs, dans le domaine dans lequel il prétend agir (en ce sens, le Scareware est, simultanément un rogue). Exemple de classe revendiquée :

- Antivirus

- Anti-adwares

- Anti-malwares

- Anti-barres d'outils

- Recherches d'erreurs dans le Registre Windows

- Recherches de fichiers inutiles et/ou temporaires à détruire pour gagner de la place

- Recherches de failles de sécurité

- Effacement des traces de données privées

- Etc. ...

Une pseudo analyse, à base de simple image animée, ou utilisant l'interface graphique du Scareware, affiche quelque chose de trompeur dans l'esprit de cette animation.

Démarche typique d'un Fake (Fake Alert - FakeAlert) de type scareware tentant de vous vendre son escroquerie (ou tentant de vous faire télécharger et installer une malveillance de n'importe quelle nature, y compris les dramatiques cryptowares avec demande de rançon, ou l'injection dans un BotNet, etc. ...)

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Maintenant que l'utilisateur, qui n'y connaît strictement rien et pense, en toute confiance, que le Web et un outil fantastique qui lui rend des services, est inquiet, a peur, voire est totalement affolé, le scareware l'invite à cliquer sur un bouton ou un lien pour passer de la phase de détection à la phase de suppression des pseudos menaces ou de correction des pseudos erreurs, etc.

Le scareware affiche alors l'invitation à acquérir la version complète (la clé de licence) du scareware afin de décontaminer/réparer immédiatement son ordinateur, le tout entouré de messages alarmants.

L'internaute, effrayé, paye et, en trois coups de cuillère à pot, le scareware efface toutes ses élucubrations et ne trouve plus aucune menace.

Il est probable, en plus, que, si vous installez une véritable menace, il ne la verra jamais car le scareware est une coquille vide ou, parfois, un faux logiciel (copie pirate d'un vieux logiciel périmé, abandonné, ou volé, code et bases de signatures, dont la charte graphique a été légèrement modifiée pour ne pas être immédiatement reconnu).

L'internaute vient de se faire avoir par un cybercriminel et, simultanément, l'internaute vient de donner ses identifiants de paiement en ligne au cybercriminel.

Pire, il croit être tombé sur un logiciel génial et va en faire la promotion un peu partout, se rendant, par la même ocasion, complice d'une cybercriminalité.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

L'une des grandes méthodes de fabrication des dizaines de milliers de scareware qui inondent le Web est la fabrication d'une matrice de scareware à partir de laquelle des milliers de versions, aux apparences différentes, vont être produites sous des noms différents. Ces matrices sont utilisées par leur éditeur, pour produire ses propres mutants et des copies de la matrice peuvent également être vendues à d'autres cybercriminels qui vont, eux aussi, produire d'autres mutants.

Il en est ainsi des scarewares générés à partir des matrices :

- Winfixer (Procès contre la clique ErrorSafe/Winfixer - L'argent que rapporte un crapware)

- Avsystemcare (AV System Care)

- Contra

- Braviax

- ErrorSafe (Procès contre la clique ErrorSafe/Winfixer - L'argent que rapporte un crapware)

- FakeHDD

- FakeRean

- FakeVimes

- OneClean

- PCDefPlus

- PCRaiser

- Privacy Center

- WinWebSec

- Etc.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Il est rare d'attraper les éditeurs de scarewares qui savent parfaitement se dissimuler sur le Web, voire résident ou font résider leurs serveurs dans des zones totalement hors des circuits policiers et judiciaires quelconques, par exemple sur une île du Pacifique, etc. Le cas de la clique Winfixer (ErrorSafe), totalement analysé dans notre article « Winfixer », donne une idée du nombre de victimes touchées par un scareware et de l'argent que rapporte un Scareware :

La FTC (Federal Trade Commission) estime à 1.000.000 (un million) de clients trompés par les crapwares et scarewares de cette clique, dont Winfixer, WinAntivirus, DriveCleaner, ErrorSafe, et XP Antivirus, ce qui représente un revenu d'environ 40 millions d'US$ par an (puisque le principe est celui d'un abonnement annuel), le produit étant annoncé à environ 40 US$ mais la facturation étant arbitrairement de 60 US$ sous prétexte d'un second produit livré en bundle avec d'autres explications incompréhensibles. La FTC (Federal Trade Commission) estime le revenu total de cette mafia à 163 millions US$.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |