Assiste.com

Le 6 juin 2013, The Guardian publie la première révélation d'Edward Snowden : Verizon livre, chaque jour, à la NSA et au FBI, la totalité des communications téléphoniques au sein des États-Unis, et avec l'étranger. Ordonnance renouvelée tous les 3 mois, depuis 7 ans.

cr 01.04.2012 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

| Sommaire (montrer / masquer) |

|---|

Les révélations d'Edward Snowden (Edward Joseph Snowden) et leur chronologie :

Le 6 juin 2013, The Guardian révèle que l'opérateur téléphonique américain Verizon, et vraisemblablement d'autres opérateurs, livre, chaque jour, à la NSA, à la demande du FBI, la totalité des données téléphoniques en sa possession concernant les communications téléphoniques au sein des États-Unis, mais aussi entre les États-Unis et l'étranger. L'ordonnance de justice secrète qui force l'opérateur à fournir ces informations, est renouvelée tous les 3 mois, depuis au moins 7 ans, comme le précise la sénatrice Dianne Feinstein, présidente de la commission du renseignement du Sénat américain.

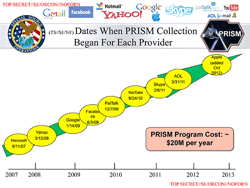

Le 6 juin 2013, The Guardian révèle que l'opérateur téléphonique américain Verizon, et vraisemblablement d'autres opérateurs, livre, chaque jour, à la NSA, à la demande du FBI, la totalité des données téléphoniques en sa possession concernant les communications téléphoniques au sein des États-Unis, mais aussi entre les États-Unis et l'étranger. L'ordonnance de justice secrète qui force l'opérateur à fournir ces informations, est renouvelée tous les 3 mois, depuis au moins 7 ans, comme le précise la sénatrice Dianne Feinstein, présidente de la commission du renseignement du Sénat américain.Dates d'entrée en collusion des opérateurs Internet avec Prism pour la NSA

Les opérateurs et fournisseurs suivants d'accès à l'Internet sont entrés en collusion avec PRISM, pour le compte de la NSA, aux dates suivantes (cela ne préjuge en rien d'une entrée en collusion avec la NSA, dans d'autres programmes et avec d'autres dispositifs, longtemps avant la mise en oeuvre de PRISM et de ses outils frontaux de collectes, comme UpStream (Blarney, Oakstar, Fairview, Stormbrew).

Ordre d'ancienneté :

Date d'entrée en collusion

Provider (opérateurs Internet, Fournisseurs d'accès Internet)

11.09.2007

Microsoft

Le service Skipe, selon le document top-secret « User's Guide for PRISM Skype Collection » (PDF, anglais, 9 pages), peut être contrôlé pour l'audio lorsque l'une des extrémités de l'appel est un téléphone conventionnel, et pour toute combinaison « audio, vidéo, chat, et transferts de fichiers » lorsque les utilisateurs de Skype se connectent à partir d'un ordinateur (il est beaucoup plus facile, rapide et précis (certain) d'analyser le trafic lorsque celui-ci est numérique).

1998 - Rachat de Firefly et apparition des Guid dans tous les produits Microsoft

1999 - Microsoft et la NSA TrapDoor12.03.2008

Yahoo

14.01.2009

Google

03.06.2009

Facebook

07.12.2009

PalTalk

24.09.2010

06.02.2011

Skipe

31.03.2001

AOL

nn.10.2011

Apple

Le 6 juin 2013, le Guardian et le Washington Post révèlent le programme de surveillance PRISM qui permettrait au FBI et à la NSA de surveiller les internautes. Ils utiliseraient pour cela des portes d'entrée cachées dans les logiciels fabriqués par les principales entreprises informatiques américaines, et accèderaient aux serveurs de neuf d'entre elles, dont Microsoft, Yahoo!, Google, Facebook et Apple. Parmi les informations qu'il a dérobées, on trouve une présentation PowerPoint sur le fonctionnement du programme PRISM, normalement destinée aux employés de la NSA.

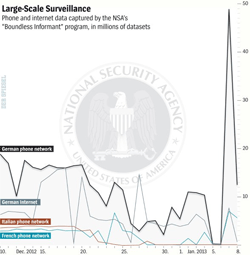

Le 6 juin 2013, le Guardian et le Washington Post révèlent le programme de surveillance PRISM qui permettrait au FBI et à la NSA de surveiller les internautes. Ils utiliseraient pour cela des portes d'entrée cachées dans les logiciels fabriqués par les principales entreprises informatiques américaines, et accèderaient aux serveurs de neuf d'entre elles, dont Microsoft, Yahoo!, Google, Facebook et Apple. Parmi les informations qu'il a dérobées, on trouve une présentation PowerPoint sur le fonctionnement du programme PRISM, normalement destinée aux employés de la NSA. Le 8 juin 2013, le Guardian révèle l'existence de Boundless Informant, un système informatique de la NSA qui permet de générer automatiquement un tableau de bord graphique et synthétique des renseignements obtenus en temps réel par les différents systèmes d'écoutes de l'agence et de connaître le niveau de surveillance appliqué à chaque pays. 97 milliards de données issues des réseaux téléphoniques et internet ont ainsi été récoltées en mars 2013.

Le 8 juin 2013, le Guardian révèle l'existence de Boundless Informant, un système informatique de la NSA qui permet de générer automatiquement un tableau de bord graphique et synthétique des renseignements obtenus en temps réel par les différents systèmes d'écoutes de l'agence et de connaître le niveau de surveillance appliqué à chaque pays. 97 milliards de données issues des réseaux téléphoniques et internet ont ainsi été récoltées en mars 2013.  Le 12 juin 2013, dans une interview au quotidien de Hong Kong le South China Morning Post, Edward Snowden déclare que les agences de renseignement américaines s'introduisent dans les grands axes chinois de communication « tels que les routeurs Internet, qui donnent accès aux communications de centaines de milliers d'ordinateurs sans avoir besoin d'en pirater un seul ». Il a en outre indiqué que plus de 61 000 opérations avaient été jusqu'ici engagées par la NSA.

Le 12 juin 2013, dans une interview au quotidien de Hong Kong le South China Morning Post, Edward Snowden déclare que les agences de renseignement américaines s'introduisent dans les grands axes chinois de communication « tels que les routeurs Internet, qui donnent accès aux communications de centaines de milliers d'ordinateurs sans avoir besoin d'en pirater un seul ». Il a en outre indiqué que plus de 61 000 opérations avaient été jusqu'ici engagées par la NSA. Le quotidien de Hong Kong affirme avoir consulté un extrait des dossiers détenus par Edward Snowden au cours de l'interview. Y figurent les adresses IP visées et la date des infractions, identifiant des cibles de piratage à Hong Kong et en Chine. Selon le journal, les documents permettent de savoir si une opération est en cours ou conclue, et semblent indiquer un taux de réussite des tentatives d'intrusion de 75 %. « J'ignore les informations spécifiques qu'ils cherchaient sur ces machines, je sais seulement qu'utiliser des moyens techniques pour pénétrer sans autorisation dans des appareils civils est une violation du droit et c'est éthiquement douteux », leur a déclaré Edward Snowden.

Le 17 juin 2013, le Guardian révèle, grâce aux documents fournis par Edward Snowden, que le Royaume-Uni a mené une large opération d'espionnage des communications des participants au G20 de Londres en avril et septembre 2009. Selon les documents consultés par The Guardian, le Government Communications Headquarters (GCHQ), le service de renseignement électronique du gouvernement britannique, a eu accès aux communications Internet et téléphoniques des participants, une équipe de quarante-cinq personnes était affectée, vingt-quatre heures sur vingt-quatre, à cette vaste opération de surveillance. Celle-ci incluait notamment le piratage des ordinateurs utilisant les connexions Internet sans fil dans des cafés, leur permettant d'intercepter des courriels. Les Britanniques ont également eu accès aux e-mails et aux appels passés depuis les téléphones mobiles de marque BlackBerry des participants.

Le 17 juin 2013, le Guardian révèle, grâce aux documents fournis par Edward Snowden, que le Royaume-Uni a mené une large opération d'espionnage des communications des participants au G20 de Londres en avril et septembre 2009. Selon les documents consultés par The Guardian, le Government Communications Headquarters (GCHQ), le service de renseignement électronique du gouvernement britannique, a eu accès aux communications Internet et téléphoniques des participants, une équipe de quarante-cinq personnes était affectée, vingt-quatre heures sur vingt-quatre, à cette vaste opération de surveillance. Celle-ci incluait notamment le piratage des ordinateurs utilisant les connexions Internet sans fil dans des cafés, leur permettant d'intercepter des courriels. Les Britanniques ont également eu accès aux e-mails et aux appels passés depuis les téléphones mobiles de marque BlackBerry des participants.  Le 21 juin 2013, Edward Snowden affirme au Guardian que les autorités et les services secrets britanniques espionneraient les liaisons téléphoniques et informatiques transitant par des câbles sous-marins de télécommunications utilisant la fibre optique qui relient les États-Unis à l'Europe, ceux-ci pouvant transmettre jusqu'à 21 petaoctets de données par jour. Baptisé Tempora, ce projet, en place depuis fin 2011, permettrait au GCHQ de « puiser » les données (des emails, des messages Facebook, ou des historiques de recherches d'internautes…), dans plus de deux cents câbles sous-marins de télécommunications et de les conserver durant trente jours. Les résultats de ces écoutes seraient transmis à la sécurité intérieure américaine, la NSA.

Le 21 juin 2013, Edward Snowden affirme au Guardian que les autorités et les services secrets britanniques espionneraient les liaisons téléphoniques et informatiques transitant par des câbles sous-marins de télécommunications utilisant la fibre optique qui relient les États-Unis à l'Europe, ceux-ci pouvant transmettre jusqu'à 21 petaoctets de données par jour. Baptisé Tempora, ce projet, en place depuis fin 2011, permettrait au GCHQ de « puiser » les données (des emails, des messages Facebook, ou des historiques de recherches d'internautes…), dans plus de deux cents câbles sous-marins de télécommunications et de les conserver durant trente jours. Les résultats de ces écoutes seraient transmis à la sécurité intérieure américaine, la NSA.  Le 23 juin 2013, le quotidien de Hong Kong le South China Morning Post révèle que les États-Unis auraient piraté des entreprises chinoises de téléphonie mobile dans le but de collecter des millions de SMS. La NSA aurait également piraté le système informatique de l'Université Tsinghua à Pékin, ainsi que l'opérateur asiatique de fibre optique Pacnet (en) en 2009. Le journal chinois affirme qu'Edward Snowden lui a fourni des documents détaillés attestant de ces faits sur une période de quatre années.

Le 23 juin 2013, le quotidien de Hong Kong le South China Morning Post révèle que les États-Unis auraient piraté des entreprises chinoises de téléphonie mobile dans le but de collecter des millions de SMS. La NSA aurait également piraté le système informatique de l'Université Tsinghua à Pékin, ainsi que l'opérateur asiatique de fibre optique Pacnet (en) en 2009. Le journal chinois affirme qu'Edward Snowden lui a fourni des documents détaillés attestant de ces faits sur une période de quatre années.  Le 27 juin 2013, le Guardian révèle que l'administration Obama a autorisé la NSA à poursuivre la collecte de vastes volumes de données détaillant l'usage d'internet et de la messagerie électronique des citoyens américains.

Le 27 juin 2013, le Guardian révèle que l'administration Obama a autorisé la NSA à poursuivre la collecte de vastes volumes de données détaillant l'usage d'internet et de la messagerie électronique des citoyens américains.  Le 29 juin 2013, le Washington Post publie quatre nouvelles diapositives de présentation du programme PRISM qui montrent qu'il permet de surveiller en temps réel les emails, les communications par « chat », la participation à des forums de discussion, la diffusion de photos et de vidéos et les appels téléphoniques de « cibles ». À la date du 5 avril 2013, il y avait 117 675 « cibles » du surveillance au titre de « contre-terrorisme » dans la base de données de PRISM.

Le 29 juin 2013, le Washington Post publie quatre nouvelles diapositives de présentation du programme PRISM qui montrent qu'il permet de surveiller en temps réel les emails, les communications par « chat », la participation à des forums de discussion, la diffusion de photos et de vidéos et les appels téléphoniques de « cibles ». À la date du 5 avril 2013, il y avait 117 675 « cibles » du surveillance au titre de « contre-terrorisme » dans la base de données de PRISM.  Toujours le 29 juin 2013, l'hebdomadaire allemand Der Spiegel affirme que la NSA espionnait, dans le cadre du programme de surveillance PRISM, plusieurs bureaux de l'Union européenne : les représentations diplomatiques à Washington et aux Nations unies, mais aussi le Conseil européen à Bruxelles. « Il y a cinq ans, les services de sécurité européens ont constaté l'existence d'un système d'écoutes et d'espionnage sur le bâtiment Justus Lipsius, siège du Conseil de l'UE, qui remontait jusqu'au QG de l'Otan [dans la banlieue de Bruxelles] », écrit le Spiegel.

Toujours le 29 juin 2013, l'hebdomadaire allemand Der Spiegel affirme que la NSA espionnait, dans le cadre du programme de surveillance PRISM, plusieurs bureaux de l'Union européenne : les représentations diplomatiques à Washington et aux Nations unies, mais aussi le Conseil européen à Bruxelles. « Il y a cinq ans, les services de sécurité européens ont constaté l'existence d'un système d'écoutes et d'espionnage sur le bâtiment Justus Lipsius, siège du Conseil de l'UE, qui remontait jusqu'au QG de l'Otan [dans la banlieue de Bruxelles] », écrit le Spiegel. d'après un document classé « strictement confidentiel » et daté de septembre 2010, la NSA a implanté du matériel d'écoute dans les bureaux de l'UE à Washington et aux Nations unies, et était en mesure, non seulement, d'écouter les conversations téléphoniques, mais aussi d'accéder aux documents et aux e-mails des diplomates européens, qualifiés de « cibles » dans le document. Un système d'écoute aurait été implanté sur un cryptofax à l'ambassade de l'UE à Washington. La machine est utilisée pour envoyer des câbles de retour aux ministères des affaires étrangères dans les capitales européennes, rapportent les documents de la NSA.

« En plus des adversaires idéologiques traditionnels et des pays sensibles du Moyen-Orient, la liste de cibles inclut les missions de l'UE et les ambassades de France, d'Italie et de Grèce, ainsi qu'un certain nombre d'alliés des États-Unis, dont le Japon, le Mexique, la Corée du Sud, l'Inde et la Turquie », écrit le Guardian. Le document « détaille une gamme extraordinaire de méthodes d'espionnage utilisées contre chacune de ces cibles, allant de micros dissimulés dans des équipements électroniques de communication à des branchements sur des câbles ou à la collecte de transmissions au moyen d'antennes spéciales », ajoute le quotidien britannique.

Le 29 juin 2013, dans un second article, l'hebdomadaire Der Spiegel révèle que la NSA reçoit quotidiennement les données issues des communications sur les réseaux téléphoniques français (jusqu'à 7 millions par jour en janvier 2013) et allemands (jusqu'à 60 millions par jour en janvier 2013).

Le 29 juin 2013, dans un second article, l'hebdomadaire Der Spiegel révèle que la NSA reçoit quotidiennement les données issues des communications sur les réseaux téléphoniques français (jusqu'à 7 millions par jour en janvier 2013) et allemands (jusqu'à 60 millions par jour en janvier 2013).  Le 7 juillet 2013, le journal brésilien O Globo révèle que la NSA a surveillé les communications téléphoniques et électroniques de nombreuses entreprises et particuliers brésiliens au cours de la dernière décennie (2,3 milliards d'appels téléphoniques et d'emails interceptés en janvier 2013. Le Brésil était une priorité pour la NSA au même titre, que la Chine, la Russie, l'Iran et le Pakistan. Les documents communiqués par Edward Snowden montrent que la NSA a noué des « partenariats stratégiques » avec plus de 80 entreprises mondiales (opérateurs de télécommunications, fournisseurs d'accès Internet, infrastructure de réseau, équipements, systèmes d'exploitation et applications). Les opérateurs téléphoniques américains, partenaires de la NSA, étaient eux-mêmes en relation d'affaires avec des opérateurs locaux, ce qui permettait à l'agence américaine d'avoir accès aux communications locales. La NSA récupérait les données brésiliennes et celles d'autres pays grâce aux systèmes Fairview (surveillance program) (en) et X-Keyscore.

Le 7 juillet 2013, le journal brésilien O Globo révèle que la NSA a surveillé les communications téléphoniques et électroniques de nombreuses entreprises et particuliers brésiliens au cours de la dernière décennie (2,3 milliards d'appels téléphoniques et d'emails interceptés en janvier 2013. Le Brésil était une priorité pour la NSA au même titre, que la Chine, la Russie, l'Iran et le Pakistan. Les documents communiqués par Edward Snowden montrent que la NSA a noué des « partenariats stratégiques » avec plus de 80 entreprises mondiales (opérateurs de télécommunications, fournisseurs d'accès Internet, infrastructure de réseau, équipements, systèmes d'exploitation et applications). Les opérateurs téléphoniques américains, partenaires de la NSA, étaient eux-mêmes en relation d'affaires avec des opérateurs locaux, ce qui permettait à l'agence américaine d'avoir accès aux communications locales. La NSA récupérait les données brésiliennes et celles d'autres pays grâce aux systèmes Fairview (surveillance program) (en) et X-Keyscore.  Le 7 juillet 2013 également, dans un entretien publié par l'hebdomadaire allemand der Spiegel, Edward Snowden explique que la NSA « travaille main dans la main avec les Allemands et la plupart des autres États occidentaux ». Par exemple, dans le cadre de la coopération entre la NSA et le BND, les services de renseignement allemands, Edward Snowden indique que la NSA fournit aux Allemands « des outils d'analyse » pour les informations passant par l'Allemagne, en provenance de régions comme le Proche et Moyen-Orient et dont le contenu est étudié au cœur du quartier général du BND, à Pullach, près de Munich. Les Allemands craignent aujourd'hui que ces données ne leur aient totalement échappé, au profit de leurs partenaires américains. Les services allemands pourraient ainsi avoir remis indirectement aux Américains une multitude de données et de communications en provenance de ces pays.

Le 7 juillet 2013 également, dans un entretien publié par l'hebdomadaire allemand der Spiegel, Edward Snowden explique que la NSA « travaille main dans la main avec les Allemands et la plupart des autres États occidentaux ». Par exemple, dans le cadre de la coopération entre la NSA et le BND, les services de renseignement allemands, Edward Snowden indique que la NSA fournit aux Allemands « des outils d'analyse » pour les informations passant par l'Allemagne, en provenance de régions comme le Proche et Moyen-Orient et dont le contenu est étudié au cœur du quartier général du BND, à Pullach, près de Munich. Les Allemands craignent aujourd'hui que ces données ne leur aient totalement échappé, au profit de leurs partenaires américains. Les services allemands pourraient ainsi avoir remis indirectement aux Américains une multitude de données et de communications en provenance de ces pays.

Évoquant le rôle du Directorat aux affaires étrangères de la NSA, Edward Snowden indique que le partenariat entre la NSA et les autres pays est conçu de façon à « protéger leurs dirigeants politiques de l'indignation publique », si « la façon dont ils violent largement la vie privée dans le monde » est rendue publique.

Le magazine allemand s'inquiète également d'autres failles au sein des services de sécurité, dans le cadre de deux projets sur le sol allemand. Le premier projet prévoit la construction d'une base américaine en Allemagne, dédiée au renseignement. Le second projet est un nouveau centre d'analyse du renseignement allemand, en cours de construction à Wiesbaden. « Des installations qui sont exclusivement construites par des citoyens américains détenant des accès sécurisés », conclut le Spiegel100. Le 12 juillet 2013, The Guardian publie un article qui détaille la coopération entre la compagnie Microsoft et les autorités gouvernementales américaines pour permettre le bon fonctionnement du programme de surveillance PRISM. Ainsi, les e-mails des services Hotmail, Live, et Outlook.com collectés par PRISM le sont avant leur chiffrement (cryptage). Microsoft et le FBI ont développé une solution permettant l'interception des chats cryptés d'Outlook.com avant que ce service ne soit lancé publiquement, une solution pour permettre l'accès via PRISM au service de stockage en ligne SkyDrive sans autorisation séparée, et travaillent ensemble pour comprendre les implications de la fonctionnalité de pseudonymes pour e-mails d'Outlook.com qui pourraient affecter le processus de requêtes de renseignements. L'article cite un document de la NSA de juillet 2012 vantant qu'une nouvelle capacité avait triplé la quantité d'appels vidéo Skype collectée par PRISM (Microsoft dit n'avoir fait aucun changement à Skype à cette époque pour permettre la collecte via PRISM). Dans un communiqué au Guardian, Microsoft rappelle qu'elle n'obéit qu'aux demandes du gouvernement en conformité avec la loi, et que quand elle introduit ou met à niveau un produit, des obligations légales peuvent l'obliger de maintenir la capacité à répondre à des demandes gouvernementales102.

Le 12 juillet 2013, The Guardian publie un article qui détaille la coopération entre la compagnie Microsoft et les autorités gouvernementales américaines pour permettre le bon fonctionnement du programme de surveillance PRISM. Ainsi, les e-mails des services Hotmail, Live, et Outlook.com collectés par PRISM le sont avant leur chiffrement (cryptage). Microsoft et le FBI ont développé une solution permettant l'interception des chats cryptés d'Outlook.com avant que ce service ne soit lancé publiquement, une solution pour permettre l'accès via PRISM au service de stockage en ligne SkyDrive sans autorisation séparée, et travaillent ensemble pour comprendre les implications de la fonctionnalité de pseudonymes pour e-mails d'Outlook.com qui pourraient affecter le processus de requêtes de renseignements. L'article cite un document de la NSA de juillet 2012 vantant qu'une nouvelle capacité avait triplé la quantité d'appels vidéo Skype collectée par PRISM (Microsoft dit n'avoir fait aucun changement à Skype à cette époque pour permettre la collecte via PRISM). Dans un communiqué au Guardian, Microsoft rappelle qu'elle n'obéit qu'aux demandes du gouvernement en conformité avec la loi, et que quand elle introduit ou met à niveau un produit, des obligations légales peuvent l'obliger de maintenir la capacité à répondre à des demandes gouvernementales102.

12.07.2013 - Le Monde - Microsoft aurait permis l'accès de la NSA à Outlook et Skype Le 31 juillet 2013, le journaliste Glenn Greenwald publie dans le journal The Guardian un article détaillant les fonctionnalités du programme X-Keyscore qui permet d'examiner "quasiment tout ce que fait un individu sur Internet", y compris le contenu des emails, l'historique de navigation d'un utilisateur, des sites visités ou recherches effectuées, ainsi que les activités sur les réseaux sociaux. Les analystes des partenaires du traité UKUSA (États-Unis, Royaume-Uni, Canada, Australie et Nouvelle-Zélande) seraient ainsi capable d'intercepter, sans autorisation préalable, l'ensemble des communications internet en temps réel, grâce aux 500 serveurs déployés dans 170 sites (sites américains ou partenaires, ambassades) dans des dizaines de pays (incluant la majeure partie des pays européens, la Chine et la Russie). The Guardian dévoile aussi un dossier de présentation (32 slides) de la NSA du programme Xkeyscore daté du 25 février 2008.

Le 31 juillet 2013, le journaliste Glenn Greenwald publie dans le journal The Guardian un article détaillant les fonctionnalités du programme X-Keyscore qui permet d'examiner "quasiment tout ce que fait un individu sur Internet", y compris le contenu des emails, l'historique de navigation d'un utilisateur, des sites visités ou recherches effectuées, ainsi que les activités sur les réseaux sociaux. Les analystes des partenaires du traité UKUSA (États-Unis, Royaume-Uni, Canada, Australie et Nouvelle-Zélande) seraient ainsi capable d'intercepter, sans autorisation préalable, l'ensemble des communications internet en temps réel, grâce aux 500 serveurs déployés dans 170 sites (sites américains ou partenaires, ambassades) dans des dizaines de pays (incluant la majeure partie des pays européens, la Chine et la Russie). The Guardian dévoile aussi un dossier de présentation (32 slides) de la NSA du programme Xkeyscore daté du 25 février 2008.  Le 2 août 2013, le quotidien allemand Süddeutsche Zeitung révèle que sept opérateurs de télécommunications mondiaux d'origine américaine ou britannique collaborent avec l'agence de renseignement électronique britannique, le GCHQ. Dans le cadre du programme de surveillance britannique Tempora, les sociétés British Telecom, Vodafone Cable, Verizon Business, Global Crossing, Level, Viatel et Interoute ont en effet offert au GCHQ un accès illimité à leurs câbles. Ces câbles transportent une grande part des communications téléphoniques et du trafic internet mondial, couvrant notamment la France, les Pays-Bas ou l'Allemagne. Par ailleurs, ces opérateurs donneraient aussi accès à certains câbles de leurs partenaires, dont ils gèrent une partie de l'infrastructure. Les métadonnées des communications interceptées sont ensuite stockées pendant trente jours. Le GCHQ a les moyens de traiter chaque jour 600 millions "d'évènements téléphoniques" et 21 pétaoctets de données. Toutes ces informations sont ensuite stockées dans les bases de données de la GCHQ, et accessible librement par environ 300 de ses employés, ainsi qu'à 250 analystes de la NSA, par l'intermédiaire de l'outil "XKeyscore".

Le 2 août 2013, le quotidien allemand Süddeutsche Zeitung révèle que sept opérateurs de télécommunications mondiaux d'origine américaine ou britannique collaborent avec l'agence de renseignement électronique britannique, le GCHQ. Dans le cadre du programme de surveillance britannique Tempora, les sociétés British Telecom, Vodafone Cable, Verizon Business, Global Crossing, Level, Viatel et Interoute ont en effet offert au GCHQ un accès illimité à leurs câbles. Ces câbles transportent une grande part des communications téléphoniques et du trafic internet mondial, couvrant notamment la France, les Pays-Bas ou l'Allemagne. Par ailleurs, ces opérateurs donneraient aussi accès à certains câbles de leurs partenaires, dont ils gèrent une partie de l'infrastructure. Les métadonnées des communications interceptées sont ensuite stockées pendant trente jours. Le GCHQ a les moyens de traiter chaque jour 600 millions "d'évènements téléphoniques" et 21 pétaoctets de données. Toutes ces informations sont ensuite stockées dans les bases de données de la GCHQ, et accessible librement par environ 300 de ses employés, ainsi qu'à 250 analystes de la NSA, par l'intermédiaire de l'outil "XKeyscore". Le 10 août 2013, le journal Der Spiegel affirme que l'Union européenne est une cible prioritaire de la NSA, notamment sur les sujets de politique étrangère, de commerce international et de stabilité économique, sur la base de documents fournis par Edward Snowden et datant d'avril 2013. Parmi les pays ciblés, l'Allemagne se retrouve au même niveau que la France et le Japon.

Le 10 août 2013, le journal Der Spiegel affirme que l'Union européenne est une cible prioritaire de la NSA, notamment sur les sujets de politique étrangère, de commerce international et de stabilité économique, sur la base de documents fournis par Edward Snowden et datant d'avril 2013. Parmi les pays ciblés, l'Allemagne se retrouve au même niveau que la France et le Japon. Le 25 août 2013, le magazine Der Spiegel révèle que la NSA espionne le siège de l'Organisation des Nations unies à New York, en dépit des accords internationaux signés par les États-Unis en tant que pays hôte de l'organisation. Durant l'été 2012, la NSA a déchiffré le système de sécurité des visioconférences internes à l'ONU, ce qui lui a permis d'écouter 438 conférences en une semaine, contre une dizaine habituellement. La NSA a aussi espionné l'Agence internationale de l'énergie atomique (AIEA) basée à Vienne. L'hebdomadaire indique aussi que la NSA avait identifié des espions chinois qui essayaient aussi de surveiller les diplomates de l'ONU. Enfin, le journal indique que la NSA aurait également étendu ses programmes de surveillance au sein de 80 ambassades américaines, grâce au Special Collection Service. Chaque ambassade serait ainsi chargée de surveiller plus particulièrement les communications sur le territoire où elle est présente.

Le 25 août 2013, le magazine Der Spiegel révèle que la NSA espionne le siège de l'Organisation des Nations unies à New York, en dépit des accords internationaux signés par les États-Unis en tant que pays hôte de l'organisation. Durant l'été 2012, la NSA a déchiffré le système de sécurité des visioconférences internes à l'ONU, ce qui lui a permis d'écouter 438 conférences en une semaine, contre une dizaine habituellement. La NSA a aussi espionné l'Agence internationale de l'énergie atomique (AIEA) basée à Vienne. L'hebdomadaire indique aussi que la NSA avait identifié des espions chinois qui essayaient aussi de surveiller les diplomates de l'ONU. Enfin, le journal indique que la NSA aurait également étendu ses programmes de surveillance au sein de 80 ambassades américaines, grâce au Special Collection Service. Chaque ambassade serait ainsi chargée de surveiller plus particulièrement les communications sur le territoire où elle est présente. Le 29 août 2013, le Washington Post révèle le détail du budget confidentiel des 16 agences de la Communauté du renseignement des États-Unis, les principaux objectifs et les ressources affectées, grâce à un document budgétaire de 178 pages fourni par Edward Snowden. En 2012, le budget total était de 55 milliards de dollars, auquel s'ajoute le renseignement militaire du Pentagone (23 milliards estimés en 2013); C'est-à-dire un quasi-doublement depuis les Attentats du 11 septembre 2001 et plus que durant la Guerre froide à la fin de années 80 (un budget estimé à 71 milliards de dollars d'aujourd'hui). 128 875 personnes (83 675 civils, 23 400 militaires et 21 800 externes) travaillent dans l'une de ces agences américaines. 827 employés ont comme compétence linguistique le français. Le cyberespionnage et le sabotage électronique, mené par la NSA et la CIA, est la cinquième priorité de la Communauté du renseignement américaine.

Le 29 août 2013, le Washington Post révèle le détail du budget confidentiel des 16 agences de la Communauté du renseignement des États-Unis, les principaux objectifs et les ressources affectées, grâce à un document budgétaire de 178 pages fourni par Edward Snowden. En 2012, le budget total était de 55 milliards de dollars, auquel s'ajoute le renseignement militaire du Pentagone (23 milliards estimés en 2013); C'est-à-dire un quasi-doublement depuis les Attentats du 11 septembre 2001 et plus que durant la Guerre froide à la fin de années 80 (un budget estimé à 71 milliards de dollars d'aujourd'hui). 128 875 personnes (83 675 civils, 23 400 militaires et 21 800 externes) travaillent dans l'une de ces agences américaines. 827 employés ont comme compétence linguistique le français. Le cyberespionnage et le sabotage électronique, mené par la NSA et la CIA, est la cinquième priorité de la Communauté du renseignement américaine. Le même jour, le Washington Post révèle des informations sur la préparation de la capture d'Osama ben Laden, grâce à une "flotte" de satellites espions de la National Reconnaissance Office et à l'intervention préalable des équipes de cyberespions de la Tailored Access Operations (en) sur les téléphones portables des personnes liées à Al-Qaïda.

Le même jour, le Washington Post révèle des informations sur la préparation de la capture d'Osama ben Laden, grâce à une "flotte" de satellites espions de la National Reconnaissance Office et à l'intervention préalable des équipes de cyberespions de la Tailored Access Operations (en) sur les téléphones portables des personnes liées à Al-Qaïda. Le 30 août 2013, le Washington Post dévoile un projet secret de la NSA, portant le nom de GENIE, d'espionnage informatique de milliers d'équipements informatiques à l'étranger. Dôté d'un budget de 652 millions de dollars, ce projet vise à implanter des logiciels espions dans des dizaines de milliers d'ordinateurs, de routeurs ou de pare-feu afin de récupérer à distance des informations confidentielles. À la fin de 2012, la NSA avait ainsi pour objectif de contrôler ainsi 85 000 équipements informatiques à distance, contre 68 975 en 2011 et 21 252 en 2008. Ce projet, mené en collaboration avec la CIA, vise en priorité l'Iran, la Corée du Nord, la Chine, la Russie, mais aussi l'Afghanistan, le Pakistan, le Yémen, L'Iraq et la Somalie. La prochaine phase de ce projet est le lancement du système "TURBINE" qui serait capable de gérer potentiellement le déploiement de millions de logiciels espions. La NSA a par ailleurs lancé 231 cyberattaques en 2011.

Le 30 août 2013, le Washington Post dévoile un projet secret de la NSA, portant le nom de GENIE, d'espionnage informatique de milliers d'équipements informatiques à l'étranger. Dôté d'un budget de 652 millions de dollars, ce projet vise à implanter des logiciels espions dans des dizaines de milliers d'ordinateurs, de routeurs ou de pare-feu afin de récupérer à distance des informations confidentielles. À la fin de 2012, la NSA avait ainsi pour objectif de contrôler ainsi 85 000 équipements informatiques à distance, contre 68 975 en 2011 et 21 252 en 2008. Ce projet, mené en collaboration avec la CIA, vise en priorité l'Iran, la Corée du Nord, la Chine, la Russie, mais aussi l'Afghanistan, le Pakistan, le Yémen, L'Iraq et la Somalie. La prochaine phase de ce projet est le lancement du système "TURBINE" qui serait capable de gérer potentiellement le déploiement de millions de logiciels espions. La NSA a par ailleurs lancé 231 cyberattaques en 2011.

Ce même 30 août 2013, le Washington Post dévoile que la NSA paye, depuis les années 1970, des centaines de millions de US$ aux compagnies opérant les backbones (les colonnes vertébrales de l'Internet) pour un accès illégal à leurs réseaux de transports de données. Ces projets ont pour noms BLARNEY, OAKSTAR, FAIRVIEW et STORMBREW (le tout sous un nom collectif : UPSTREAM). Ils capturent les données qui transitent sur les câbles à fibres optiques et les passerelles qui orientent le trafic mondial de communication. Le 1er septembre 2013, le Spiegel révèle que la France figure sur la liste officielle des cibles de la NSA et a espionné le ministère français des Affaires étrangères. Un document classé "top secret" de la NSA datant de juin 2010 et fourni par Edward Snowden, indique que l'agence de renseignement américaine a réussi à accéder au réseau informatique du Quai d'Orsay, qui relie Paris à ses ambassades et consulats pourtant protégé par un VPN (Virtual Private Network), ainsi qu'à certains sites liés au domaine internet diplomatie.gouv.fr. Un autre document de la NSA daté de septembre 2010 montre que la NSA a espionné les communications de la représentation française aux Nations unies à New York ("opération Blackfoot") et de l'ambassade française à Washington ("opération "Wabash") grâce à des micros. Un troisième document indique que les services de renseignements américains s'intéressent aussi à la politique étrangère française, notamment en matière d'industrie militaire et de stabilité économique.

Le 1er septembre 2013, le Spiegel révèle que la France figure sur la liste officielle des cibles de la NSA et a espionné le ministère français des Affaires étrangères. Un document classé "top secret" de la NSA datant de juin 2010 et fourni par Edward Snowden, indique que l'agence de renseignement américaine a réussi à accéder au réseau informatique du Quai d'Orsay, qui relie Paris à ses ambassades et consulats pourtant protégé par un VPN (Virtual Private Network), ainsi qu'à certains sites liés au domaine internet diplomatie.gouv.fr. Un autre document de la NSA daté de septembre 2010 montre que la NSA a espionné les communications de la représentation française aux Nations unies à New York ("opération Blackfoot") et de l'ambassade française à Washington ("opération "Wabash") grâce à des micros. Un troisième document indique que les services de renseignements américains s'intéressent aussi à la politique étrangère française, notamment en matière d'industrie militaire et de stabilité économique.

01.09.2013 - Spegel - 'Success Story': NSA Targeted French Foreign Ministry (VPN)

01.09.2013 - France24 - La NSA qualifie son espionnage du Quai d'Orsay de "réussite" (VPN)

02.09.2013 - Le Monde - La NSA a espionné le ministère français des affaires étrangères (VPN) Le même jour, le Spiegel révèle dans un second article que la chaîne de télévision qatarienne Al Jazeera a été espionné, tout comme le système de réservation en ligne de la compagnie aérienne nationale russe Aeroflot. Un document daté du 23 mars 2006 indique que la chaîne, qui diffuse depuis une dizaine d'années les messages d'Al-Qaïda, a été surveillée afin d'accéder aux communications protégées du groupe de télévision avec des « cibles intéressantes ».

Le même jour, le Spiegel révèle dans un second article que la chaîne de télévision qatarienne Al Jazeera a été espionné, tout comme le système de réservation en ligne de la compagnie aérienne nationale russe Aeroflot. Un document daté du 23 mars 2006 indique que la chaîne, qui diffuse depuis une dizaine d'années les messages d'Al-Qaïda, a été surveillée afin d'accéder aux communications protégées du groupe de télévision avec des « cibles intéressantes ». Le même jour, le journaliste Glenn Greenwald indique, lors de l'émission Fantastico du groupe audiovisuel brésilien Globo, que les emails du futur président mexicain Enrique Peña Nieto (élu le 31 août) ont été espionnés par la NSA. Sur la base d'un document de juin 2012 fourni par Edward Snowden et intitulé "Infiltration intelligente de données, étude de cas du Brésil et du Mexique", le journaliste précise que la NSA a cherché à avoir "une meilleure compréhension des méthodes de communication et des interlocuteurs" de la présidente brésilienne Dilma Rousseff et de ses collaborateurs.

Le même jour, le journaliste Glenn Greenwald indique, lors de l'émission Fantastico du groupe audiovisuel brésilien Globo, que les emails du futur président mexicain Enrique Peña Nieto (élu le 31 août) ont été espionnés par la NSA. Sur la base d'un document de juin 2012 fourni par Edward Snowden et intitulé "Infiltration intelligente de données, étude de cas du Brésil et du Mexique", le journaliste précise que la NSA a cherché à avoir "une meilleure compréhension des méthodes de communication et des interlocuteurs" de la présidente brésilienne Dilma Rousseff et de ses collaborateurs. Le 2 septembre 2013, le Washington Post indique le gouvernement américain suspecte que des personnes liées à des organisations hostiles telles que Al-Qaïda, le Hamas ou le Hezbollah ou d'agences de renseignement étrangères ont essayé, de manière répétée, d'infiltrer les agences de renseignement américaines, et notamment la CIA. La surveillance des employés des agences de renseignements pour lutter contre le risque de fuite d'informations était prévu depuis plusieurs années, mais le projet avait été repoussé à plusieurs reprises. Mais, suite à l'affaire Edward Snowden, la NSA a prévu d'enquêter sur au moins 4 000 employés en possession d'une habilitation de sécurité, notamment grâce à l'analyse des milliards de frappes sur les claviers des ordinateurs de travail, de l'accès aux bases de données confidentielles et au téléchargement de certains documents sensibles.

Le 2 septembre 2013, le Washington Post indique le gouvernement américain suspecte que des personnes liées à des organisations hostiles telles que Al-Qaïda, le Hamas ou le Hezbollah ou d'agences de renseignement étrangères ont essayé, de manière répétée, d'infiltrer les agences de renseignement américaines, et notamment la CIA. La surveillance des employés des agences de renseignements pour lutter contre le risque de fuite d'informations était prévu depuis plusieurs années, mais le projet avait été repoussé à plusieurs reprises. Mais, suite à l'affaire Edward Snowden, la NSA a prévu d'enquêter sur au moins 4 000 employés en possession d'une habilitation de sécurité, notamment grâce à l'analyse des milliards de frappes sur les claviers des ordinateurs de travail, de l'accès aux bases de données confidentielles et au téléchargement de certains documents sensibles.HTTPS, SSL, VOIP, 4G et 30 types de VPN sont déjà crackés en temps réel

Le Guardian, le New York Times et ProPublica révèlent que les services de renseignements des États-Unis et britanniques ont craqué avec succès la plupart des cryptages en ligne (y compris les VPN) invoqués quotidiennement par des centaines de millions de personnes pour protéger la confidentialité de leurs données personnelles et privées, leurs transactions en ligne et leurs courriels, et par les entreprises pour sécuriser leurs échanges électroniques, selon des documents top secrets révélés par l'ancien contractant Edward Snowden.

Un programme nommé BullRun, utilisé par la NSA (et son équivalent britannique s'appelle Edgehill) décrypte en temps réel, à la volée, les protocoles de protection et de chiffrement HTTPS, SSL et VOIP. 30 types de VPN sont actuellement crackés et ce nombre devrait passer à 300 d'ici 2015.

S'assurer le contrôle sur l'établissement des normes américaines et internationales de chiffrement

Le Guardian, le New York Times et ProPublica expliquent que les méthodes utilisées par les agences de renseignement anglo-saxonnes incluent des mesures pour s'assurer le contrôle sur l'établissement de normes américaines et internationales de chiffrement (NIST, normes ISO).

Intégrer, dès la conception, des portes dérobées dans les solutions de chiffrement

Le Guardian, le New York Times et ProPublica révèlent la collaboration des agences de renseignement avec des sociétés technologiques pour intégrer, dès la conception, des portes dérobées dans leurs solutions de chiffrement (logiciels ou puces électroniques).

Les trois médias révèlent, avec des fournisseurs de services Internet, récupérer des certificats de chiffrement, ainsi que l'utilisation de supercalculateurs pour casser le chiffrement avec la technique dite de "force brute", voire des cyberattaques ou l'espionnage des sociétés pour leur voler leurs clés numériques. Le Guardian et le New York indique que les agences ont déployé beaucoup d'efforts sur les principaux protocoles ou technologies utilisés sur internet (HTTPS/SSL, VPN) ou la 4G pour la téléphonie mobile, avec des avancées majeures en 2010, afin d'être capable d'intercepter et de déchiffrer en temps réel des volumes très importants de données qui circulent quotidiennement dans les câbles Internet. Les solutions de chiffrement et les communications liées à Hotmail, Yahoo, Facebook et surtout Google font l'objet d'analyses approfondies. Plusieurs experts supposent que la NSA exploite principalement des failles identifiées dans l'implémentation des logiciels de chiffrement (Microsoft CryptoAPI (en), OpenSSL) plutôt que dans les algorythmes.

Un autre programme, nom de code Cheesy Name, a pour but de repérer les clés de chiffrement, appelées « certificats », qui pourraient être vulnérables et crackées par les superordinateurs du GCHQ (Government Communications HeadQuarters).

05.09.2013 - Le Monde - Affaire Snowden : Comment la NSA déjoue le chiffrement des communications (VPN)

06.09.2013 - The Guardian - Revealed: how US and UK spy agencies defeat internet privacy and security (VPN)

06.09.2013 - Le Monde - Espionnage : pour casser les clefs de chiffrement, la NSA a dû “tricher”

06.09.2013 - Le Monde - Cybersurveillance : les Etats-Unis tentent de dédramatiser les dernières révélations

06.09.2013 - ArcInfo - Internet: même les échanges cryptés ne résistent pas à la NSA (VPN)

06.09.2013 - L'Express - Espionnage: la NSA capable de déchiffrer les données cryptées sur Internet (VPN) Le 7 septembre 2013, le magazine Der Spiegel indique que la NSA et le GCHQ peuvent espionner les principales données des smartphones Iphone d'Apple, BlackBerry de RIM (depuis mars 2010) et Android de Google, incluant notamment les sms, les listes de contacts, les notes et les coordonnées GPS. Dans un article traduit en anglais et diffusé en le 9 septembre 2013 sur son site internet, le magazine dévoile une partie des modes opératoires d'espionnage pour chaque type de smartphone.

Le 7 septembre 2013, le magazine Der Spiegel indique que la NSA et le GCHQ peuvent espionner les principales données des smartphones Iphone d'Apple, BlackBerry de RIM (depuis mars 2010) et Android de Google, incluant notamment les sms, les listes de contacts, les notes et les coordonnées GPS. Dans un article traduit en anglais et diffusé en le 9 septembre 2013 sur son site internet, le magazine dévoile une partie des modes opératoires d'espionnage pour chaque type de smartphone. Le 9 septembre 2013, le journaliste Glenn Greenwald indique, lors de l'émission Fantastico du groupe audiovisuel brésilien Globo, que la NSA a réalisé des opérations d'espionnage économique en surveillant le groupe pétrolier Petrobras, une entreprise de l'État brésilien. Le reportage indique aussi que les réseaux du ministère français des affaires étrangères, de Google et le réseau interbancaire SWIFT ont été espionné, ainsi que des banques (dont les noms n'ont pas été dévoilés).

Le 9 septembre 2013, le journaliste Glenn Greenwald indique, lors de l'émission Fantastico du groupe audiovisuel brésilien Globo, que la NSA a réalisé des opérations d'espionnage économique en surveillant le groupe pétrolier Petrobras, une entreprise de l'État brésilien. Le reportage indique aussi que les réseaux du ministère français des affaires étrangères, de Google et le réseau interbancaire SWIFT ont été espionné, ainsi que des banques (dont les noms n'ont pas été dévoilés).  Le 9 septembre 2013, le magazine Der Spiegel indique que les services de renseignements allemands (BfV et BND) ont élaboré un partenariat en 2005 avec la CIA sous le nom de "Projet 6". Des équipes des trois services de renseignements étaient stationnées à Neuss, à proximité de Düsseldorf. Ce partenariat, actif jusqu'en 2010, visait à échanger des informations sur des personnes, incluant des citoyens allemands, liées à Al-Qaïda.

Le 9 septembre 2013, le magazine Der Spiegel indique que les services de renseignements allemands (BfV et BND) ont élaboré un partenariat en 2005 avec la CIA sous le nom de "Projet 6". Des équipes des trois services de renseignements étaient stationnées à Neuss, à proximité de Düsseldorf. Ce partenariat, actif jusqu'en 2010, visait à échanger des informations sur des personnes, incluant des citoyens allemands, liées à Al-Qaïda. Le 11 septembre 2013, le Guardian révèle que la NSA partage une partie de ses données avec Israël. Le protocole de collaboration entre la NSA et les services de renseignement israéliens, qui aurait été signé en mars 2009, indique qu'Israël est destinataire de certains signaux SIGINT (des interceptions de données brutes telles que des conversations téléphoniques, fax, télex, métadonnées, contenus) fournies par les États-Unis. Le protocole précise que si ces données contiennent des informations liées au gouvernement américain, la NSA demande à Israël de les supprimer. Néanmoins, le Guardian n'indique pas l'objectif de ce partage et ne précise pas la source ou l'origine de ces données collectées. Par ailleurs, le Guardian indique que dans un autre document top-secret de 2008, des officiers de la NSA mentionne que « D'un côté, les Israéliens sont d'excellents partenaires pour nous, mais de l'autre, ils nous espionnent pour apprendre nos positions sur les problèmes du Moyen-Orient ». Enfin, le Guardian dévoile que la France espionne le département de la Défense des États-Unis.

Le 11 septembre 2013, le Guardian révèle que la NSA partage une partie de ses données avec Israël. Le protocole de collaboration entre la NSA et les services de renseignement israéliens, qui aurait été signé en mars 2009, indique qu'Israël est destinataire de certains signaux SIGINT (des interceptions de données brutes telles que des conversations téléphoniques, fax, télex, métadonnées, contenus) fournies par les États-Unis. Le protocole précise que si ces données contiennent des informations liées au gouvernement américain, la NSA demande à Israël de les supprimer. Néanmoins, le Guardian n'indique pas l'objectif de ce partage et ne précise pas la source ou l'origine de ces données collectées. Par ailleurs, le Guardian indique que dans un autre document top-secret de 2008, des officiers de la NSA mentionne que « D'un côté, les Israéliens sont d'excellents partenaires pour nous, mais de l'autre, ils nous espionnent pour apprendre nos positions sur les problèmes du Moyen-Orient ». Enfin, le Guardian dévoile que la France espionne le département de la Défense des États-Unis. Le 15 septembre 2013, le magazine Der Spiegel révèle que la NSA espionne les paiements internationaux, les transactions bancaires et les opérations réalisées par cartes bancaires. L'espionnage est réalisé par un service dédié appelé "Follow the Money" (FTM). Les informations sont ensuite stockées dans une base de données connue sous le nom de "Tracfin", une base de données qui contenait 180 millions d'enregistrements en 2011 dont 84% étaient liés à des transactions effectuées par carte bancaire. Le magazine indique aussi que les transactions des clients du réseau VISA étaient surveillés, notamment en Europe, Moyen-Orient et Afrique. De plus, certaines transactions SWIFT sont notamment récupérées grâce à la division Tailored Access Operations (en) (TAO) de la NSA spécialisée dans le cyber-espionnage.

Le 15 septembre 2013, le magazine Der Spiegel révèle que la NSA espionne les paiements internationaux, les transactions bancaires et les opérations réalisées par cartes bancaires. L'espionnage est réalisé par un service dédié appelé "Follow the Money" (FTM). Les informations sont ensuite stockées dans une base de données connue sous le nom de "Tracfin", une base de données qui contenait 180 millions d'enregistrements en 2011 dont 84% étaient liés à des transactions effectuées par carte bancaire. Le magazine indique aussi que les transactions des clients du réseau VISA étaient surveillés, notamment en Europe, Moyen-Orient et Afrique. De plus, certaines transactions SWIFT sont notamment récupérées grâce à la division Tailored Access Operations (en) (TAO) de la NSA spécialisée dans le cyber-espionnage. Le 16 septembre 2013, le magazine Der Spiegel confirme l'ampleur de l'espionnage de secteur financier par la NSA. La base d'informations financière "Tracfin", qui compte des dizaines de millions de transactions (20 millions en 2008, 180 millions en 2011) sauvegardées pendant au moins cinq ans, a plusieurs sources dont le réseau de cartes bancaires Mastercard et les transactions Bitcoin en plus des réseaux SWIFT ou Visa. De plus, sous le nom de code "Dishfire", la NSA aurait accès depuis le printemps 2009 aux transactions réalisées par cartes bancaires de plus de 70 banques. La plupart d'entre elles sont domiciliées dans des régions « en crise », incluant des banques italiennes, espagnoles et grecques. Les données proviendraient également des messages de confirmation SMS envoyés par les établissements bancaires à leur client. Par ailleurs, les analystes de la NSA auraient aussi pénétré le réseau chiffré d'un grand opérateur de réseau financier au Moyen-Orient ainsi que ses filiales. Enfin, l'article précise le haut niveau de sensibilité politique et économique de ces opérations de par l'implication étroite du Département du Trésor des États-Unis dans le choix des objectifs d'espionnage du programme, la NSA mettant même à la disposition de ce département certains de ses analystes.

Le 16 septembre 2013, le magazine Der Spiegel confirme l'ampleur de l'espionnage de secteur financier par la NSA. La base d'informations financière "Tracfin", qui compte des dizaines de millions de transactions (20 millions en 2008, 180 millions en 2011) sauvegardées pendant au moins cinq ans, a plusieurs sources dont le réseau de cartes bancaires Mastercard et les transactions Bitcoin en plus des réseaux SWIFT ou Visa. De plus, sous le nom de code "Dishfire", la NSA aurait accès depuis le printemps 2009 aux transactions réalisées par cartes bancaires de plus de 70 banques. La plupart d'entre elles sont domiciliées dans des régions « en crise », incluant des banques italiennes, espagnoles et grecques. Les données proviendraient également des messages de confirmation SMS envoyés par les établissements bancaires à leur client. Par ailleurs, les analystes de la NSA auraient aussi pénétré le réseau chiffré d'un grand opérateur de réseau financier au Moyen-Orient ainsi que ses filiales. Enfin, l'article précise le haut niveau de sensibilité politique et économique de ces opérations de par l'implication étroite du Département du Trésor des États-Unis dans le choix des objectifs d'espionnage du programme, la NSA mettant même à la disposition de ce département certains de ses analystes. Le 20 septembre 2013, le magazine Der Spiegel révèle que l'agence britannique de surveillance des communications espionnait, depuis 2010, le principal opérateur téléphonique belge, l'entreprise d'état Belgacom, qui a notamment comme clients la Commission Européenne, le Conseil Européen et le Parlement Européen. Sous le nom de code "Operation Socialist", le GCHQ a infiltré le réseau informatique interne de cette entreprise à l'aide de trojans portant le nom de "Quantum Insert". Cette opération visait notamment la filiale BICS de Belgacom, qui a comme autres actionnaires l'opérateur suisse Swisscom et l'opérateur sud-africain Telekomkonzern. L'objectif principal de ce cyber-espionnage était d'être capable de surveiller le contenu de communications de "cibles" utilisant des smartphones, grâce à une technique appelée "Man-in-the-middle". Dans la présentation classifiée "top-secret" fournie par Edward Snowden, le second objectif était de mieux comprendre le fonctionnement des points d'interconnexion entre opérateurs de télécommunications (GIX). La révélation de cette affaire d'espionnage britannique intervient 4 jours après que le quotidien belge néerlandophone De Standaard ait dévoilé que Belgacom avait déposé une plainte suite à la découverte d'une intrusion digitale sur son réseau; Le quotidien supposait que la NSA en était l'auteur.

Le 20 septembre 2013, le magazine Der Spiegel révèle que l'agence britannique de surveillance des communications espionnait, depuis 2010, le principal opérateur téléphonique belge, l'entreprise d'état Belgacom, qui a notamment comme clients la Commission Européenne, le Conseil Européen et le Parlement Européen. Sous le nom de code "Operation Socialist", le GCHQ a infiltré le réseau informatique interne de cette entreprise à l'aide de trojans portant le nom de "Quantum Insert". Cette opération visait notamment la filiale BICS de Belgacom, qui a comme autres actionnaires l'opérateur suisse Swisscom et l'opérateur sud-africain Telekomkonzern. L'objectif principal de ce cyber-espionnage était d'être capable de surveiller le contenu de communications de "cibles" utilisant des smartphones, grâce à une technique appelée "Man-in-the-middle". Dans la présentation classifiée "top-secret" fournie par Edward Snowden, le second objectif était de mieux comprendre le fonctionnement des points d'interconnexion entre opérateurs de télécommunications (GIX). La révélation de cette affaire d'espionnage britannique intervient 4 jours après que le quotidien belge néerlandophone De Standaard ait dévoilé que Belgacom avait déposé une plainte suite à la découverte d'une intrusion digitale sur son réseau; Le quotidien supposait que la NSA en était l'auteur. Le 23 et le 24 septembre 2013, le journal indien The Hindu rappelle que l'Inde est le cinquième pays le plus surveillé par la NSA (XKeyscore: 6,3 milliards de métadonnées internet et 6,2 milliards de métadonnées téléphoniques en mars 2013). Dans une première série d'articles réalisés avec le journaliste Gleen Greenwald, il dévoile que le programme PRISM est utilisé par la NSA pour surveiller les intérêts géopolitiques et économiques indien, et en particulier ceux liés au nucléaire, à l'aérospatiale et à la politique.

Le 23 et le 24 septembre 2013, le journal indien The Hindu rappelle que l'Inde est le cinquième pays le plus surveillé par la NSA (XKeyscore: 6,3 milliards de métadonnées internet et 6,2 milliards de métadonnées téléphoniques en mars 2013). Dans une première série d'articles réalisés avec le journaliste Gleen Greenwald, il dévoile que le programme PRISM est utilisé par la NSA pour surveiller les intérêts géopolitiques et économiques indien, et en particulier ceux liés au nucléaire, à l'aérospatiale et à la politique. Le 25 septembre 2013, le journal The Hindu révèle que la NSA a espionné la mission permanente indienne à l'ONU et l'ambassade indienne à Washington. Selon un document top-secret de 2010 fourni par Edward Snowden, la NSA a utilisé quatre différents types de dispositifs d'espionnage électronique: "Lifesaver" pour la copie intégrale des disques durs, "Highlands" pour la récupération d'informations depuis des trojans, "vagrant" pour les copies d'écran et "Magnetic" pour la collecte de signaux.numériques.

Le 25 septembre 2013, le journal The Hindu révèle que la NSA a espionné la mission permanente indienne à l'ONU et l'ambassade indienne à Washington. Selon un document top-secret de 2010 fourni par Edward Snowden, la NSA a utilisé quatre différents types de dispositifs d'espionnage électronique: "Lifesaver" pour la copie intégrale des disques durs, "Highlands" pour la récupération d'informations depuis des trojans, "vagrant" pour les copies d'écran et "Magnetic" pour la collecte de signaux.numériques. Le 28 septembre 2013, le New York Times révèle que, depuis 2010, la NSA a commencée à réaliser des profilages de citoyens du monde entier, en incluant des citoyens américains. Les personnes visées en priorité par ce profilage sont liées au terrorisme, au trafic d'armes, de drogue ou à la cybercriminalité, ou bien encore peuvent être des hommes politiques, des hommes d'affaires ou des activistes non américains. Les analystes de la NSA pourraient générer un profil détaillé d'une personne avec notamment ses activités sociales, ses affiliations religieuses ou politiques. Les profils pourraient en effet être enrichis de nombreux types de données (96 types de données différents comme les numéros de téléphone, les adresses email ou les adresses IP); Ces données peuvent être issues de données bancaires, d'assurances, de données de services de géolocalisation comme TomTom, de réseaux sociaux comme Facebook, de factures, de données de voyage, d'inscription sur les listes électorales. De plus, les connexions entre une personne et ses contacts (196 types différents de connexions sont possibles comme "X est employé de Y", "X a échangé sur le forum de discussion Y") peuvent ainsi visualiser sous forme de cartes. Les données peuvent provenir des multiples bases de données de la NSA, dont la base de métadonnées téléphoniques Mainway (en) (700 millions collectées chaque jour début 2011, plus 1,1 milliard chaque jour liées aux appels depuis les téléphones mobiles depuis août 2011), mais aussi de sources publiques comme Google, ou d'origine commerciales.

Le 28 septembre 2013, le New York Times révèle que, depuis 2010, la NSA a commencée à réaliser des profilages de citoyens du monde entier, en incluant des citoyens américains. Les personnes visées en priorité par ce profilage sont liées au terrorisme, au trafic d'armes, de drogue ou à la cybercriminalité, ou bien encore peuvent être des hommes politiques, des hommes d'affaires ou des activistes non américains. Les analystes de la NSA pourraient générer un profil détaillé d'une personne avec notamment ses activités sociales, ses affiliations religieuses ou politiques. Les profils pourraient en effet être enrichis de nombreux types de données (96 types de données différents comme les numéros de téléphone, les adresses email ou les adresses IP); Ces données peuvent être issues de données bancaires, d'assurances, de données de services de géolocalisation comme TomTom, de réseaux sociaux comme Facebook, de factures, de données de voyage, d'inscription sur les listes électorales. De plus, les connexions entre une personne et ses contacts (196 types différents de connexions sont possibles comme "X est employé de Y", "X a échangé sur le forum de discussion Y") peuvent ainsi visualiser sous forme de cartes. Les données peuvent provenir des multiples bases de données de la NSA, dont la base de métadonnées téléphoniques Mainway (en) (700 millions collectées chaque jour début 2011, plus 1,1 milliard chaque jour liées aux appels depuis les téléphones mobiles depuis août 2011), mais aussi de sources publiques comme Google, ou d'origine commerciales. Le 30 septembre 2013, le Guardian dévoile que la NSA sauvegarde chaque jour les métadonnées de millions d'utilisateurs concernant l'historique des pages web consultées, les détails de chaque connexion, l'activité des mails et même certains mots de passe, dans une base de données appelée Marina.

Le 30 septembre 2013, le Guardian dévoile que la NSA sauvegarde chaque jour les métadonnées de millions d'utilisateurs concernant l'historique des pages web consultées, les détails de chaque connexion, l'activité des mails et même certains mots de passe, dans une base de données appelée Marina.

James Ball, « NSA stores metadata of millions of web users for up to a year, secret files show »

ZDNet - « Rien à vous reprocher ? La NSA ne gardera vos données qu'un an » Le 4 octobre 2013, le Guardian révèle, avec le support de l'expert en sécurité informatique Bruce Schneier, que la NSA et le GCHQ ont déployé sur internet un réseau secret de "serveurs" (nom de code Quantum), capables d'intercepter les requêtes adressées à des sites internet par des personnes ciblées. L'interception du flux est rendu possible grâce aux partenariats avec les opérateurs internet qui permettent aux agences de placer leurs serveurs aux points névralgiques du réseau internet. Ce dispositif est complété par un deuxième réseau secret de serveurs (nom de code FoxAcid) capables d'injecter un logiciel malveillant dans la requête internet. Ainsi, avec cette technique de détournement appelée "Man-in-the-middle", un internaute ciblé navigue sans se rendre compte qu'un logiciel malveillant s'est installé à son insu sur son équipement en exploitant une vulnérabilité. Dans la série d'articles, le Guardian révèle aussi que le réseau Tor, utilisé par 500 000 personnes chaque jour, qualifié de meilleur outil d'anonymisation par la NSA et principalement financé par le Département de la Défense des États-Unis, est aussi espionné par les agences de renseignements électroniques des Five Eyes (GCHQ, NSA, CSTC, DSD et GCSB) afin d'identifier ses utilisateurs. Un document top-secret de la NSA fait apparaître l'utilisation par la NSA, d'Evercookie (une technologie pour rendre les cookies totalement persistants) pour traquer les utilisateurs du réseau anonyme TOR.

Le 4 octobre 2013, le Guardian révèle, avec le support de l'expert en sécurité informatique Bruce Schneier, que la NSA et le GCHQ ont déployé sur internet un réseau secret de "serveurs" (nom de code Quantum), capables d'intercepter les requêtes adressées à des sites internet par des personnes ciblées. L'interception du flux est rendu possible grâce aux partenariats avec les opérateurs internet qui permettent aux agences de placer leurs serveurs aux points névralgiques du réseau internet. Ce dispositif est complété par un deuxième réseau secret de serveurs (nom de code FoxAcid) capables d'injecter un logiciel malveillant dans la requête internet. Ainsi, avec cette technique de détournement appelée "Man-in-the-middle", un internaute ciblé navigue sans se rendre compte qu'un logiciel malveillant s'est installé à son insu sur son équipement en exploitant une vulnérabilité. Dans la série d'articles, le Guardian révèle aussi que le réseau Tor, utilisé par 500 000 personnes chaque jour, qualifié de meilleur outil d'anonymisation par la NSA et principalement financé par le Département de la Défense des États-Unis, est aussi espionné par les agences de renseignements électroniques des Five Eyes (GCHQ, NSA, CSTC, DSD et GCSB) afin d'identifier ses utilisateurs. Un document top-secret de la NSA fait apparaître l'utilisation par la NSA, d'Evercookie (une technologie pour rendre les cookies totalement persistants) pour traquer les utilisateurs du réseau anonyme TOR.

04.10.2013 - TheGuardian - Attacking Tor: how the NSA targets users' online anonymity Le 6 octobre 2013, la chaîne de télévision brésilienne Globo, a révélé, dans le cadre de son émission Fantastico, que le Canada a lui aussi réalisé des opérations d'espionnage économique au Brésil; en visant notamment le Ministère brésilien de Mines et de l'Énergie. Lors de cette émission, un document top-secret du service de renseignement électronique du gouvernement canadien (CSTC) a été dévoilé. Il avait été présenté lors d'une réunion d'analystes du renseignement des Five Eyes (États-Unis, Royaume-Uni, Canada, Australie et Nouvelle-Zélande) en juin 2012. Ce document mentionne que les communications entrantes et sortantes (email, internet, appel téléphoniques) du Ministère avaient été espionnées, à l'aide d'un programme nommé "Olympia". La chaîne brésilienne précise que la motivation économique de l'espionnage laisse peu de doutes, trois des quatre plus grandes entreprises mondiales minières ayant leurs sièges sociaux au Canada.

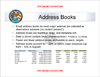

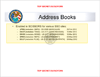

Le 6 octobre 2013, la chaîne de télévision brésilienne Globo, a révélé, dans le cadre de son émission Fantastico, que le Canada a lui aussi réalisé des opérations d'espionnage économique au Brésil; en visant notamment le Ministère brésilien de Mines et de l'Énergie. Lors de cette émission, un document top-secret du service de renseignement électronique du gouvernement canadien (CSTC) a été dévoilé. Il avait été présenté lors d'une réunion d'analystes du renseignement des Five Eyes (États-Unis, Royaume-Uni, Canada, Australie et Nouvelle-Zélande) en juin 2012. Ce document mentionne que les communications entrantes et sortantes (email, internet, appel téléphoniques) du Ministère avaient été espionnées, à l'aide d'un programme nommé "Olympia". La chaîne brésilienne précise que la motivation économique de l'espionnage laisse peu de doutes, trois des quatre plus grandes entreprises mondiales minières ayant leurs sièges sociaux au Canada. Le 15 octobre 2013, le Washington Post révèle que la NSA collecte des centaines de millions de listes de contacts par l'intermédiaire des messageries électroniques ou de messageries instantanées. En une seule journée de 2012, la NSA a par exemple intercepté 444 743 listes de contacts courriels de comptes Yahoo!, 82 857 de comptes Facebook, 33 697 de comptes Gmail, et 22 881 d'autres fournisseurs Internet, comme mentionné dans un document de l'agence divulgué par le journal. Extrapolés sur une année, ces chiffres correspondraient à la collecte de 250 millions de listes de carnets de contacts grâce à des interceptions directement sur les câbles internationaux qui composent l'internet.

Le 15 octobre 2013, le Washington Post révèle que la NSA collecte des centaines de millions de listes de contacts par l'intermédiaire des messageries électroniques ou de messageries instantanées. En une seule journée de 2012, la NSA a par exemple intercepté 444 743 listes de contacts courriels de comptes Yahoo!, 82 857 de comptes Facebook, 33 697 de comptes Gmail, et 22 881 d'autres fournisseurs Internet, comme mentionné dans un document de l'agence divulgué par le journal. Extrapolés sur une année, ces chiffres correspondraient à la collecte de 250 millions de listes de carnets de contacts grâce à des interceptions directement sur les câbles internationaux qui composent l'internet.Capture des listes de contacts, carnets d'adresses et cercles de connaissances - NSA

page 1/7

page 2/7

page 3/7

page 4/7

page 5/7

page 6/7

page 7/715.10.2013 - Washington Post - NSA collects millions of e-mail address books globally

15.10.2013 - Washington Post - SCISSORS: How the NSA collects less data

15.10.2013 - Le Monde - La NSA a accès à des millions de carnets d'adresses numériques Le 17 octobre 2013, le Washington Post confirme que la NSA est impliquée dans les attaques de drones de la CIA. Sur la base de documents d'Edward Snowden, le journal indique que la surveillance numérique effectuée par la NSA a permis de localiser un responsable d'Al-Qaïda, Hassan Ghul, tué ensuite lors d'une attaque américaine de drones au Pakistan en octobre 2012. Le journal précise que la cybersurveillance est réalisée grâce à la division Tailored Access Operations (en) de la NSA qui utilise la technique de détournement en temps réel sur le réseau internet appelée Attaque de l'homme du milieu, ainsi que la technologie "Quantum Insert" (logiciels espions) déjà révélée le 20 septembre 2013.

Le 17 octobre 2013, le Washington Post confirme que la NSA est impliquée dans les attaques de drones de la CIA. Sur la base de documents d'Edward Snowden, le journal indique que la surveillance numérique effectuée par la NSA a permis de localiser un responsable d'Al-Qaïda, Hassan Ghul, tué ensuite lors d'une attaque américaine de drones au Pakistan en octobre 2012. Le journal précise que la cybersurveillance est réalisée grâce à la division Tailored Access Operations (en) de la NSA qui utilise la technique de détournement en temps réel sur le réseau internet appelée Attaque de l'homme du milieu, ainsi que la technologie "Quantum Insert" (logiciels espions) déjà révélée le 20 septembre 2013. Le 20 octobre 2013, le magazine Der Spiegel révèle que la NSA a espionné en mai 2010 la messagerie électronique du président mexicain Felipe Calderón ; cette opération portait le nom de code « Flatliquid ». En août 2009, la NSA avait aussi espionné plusieurs collaborateurs du Secrétariat de la Sécurité publique du Mexique, notamment en charge de la lutte contre le trafic de drogue; cette opération, sous de nom de code "Whitetamale", avait permis de récupérer 260 documents confidentiels. Ces opérations ont été réalisés par le département de cyberespionnage de la NSA (Tailored Access Operations (en)) ainsi que par le service d'espionnage conjoint de la CIA et de la NSA (Special Collection Service) qui opère notamment depuis l'ambassade américaine à Mexico pour surveiller les conversations téléphoniques et les messages échangés sur le réseau de téléphonie mobile mexicain.

Le 20 octobre 2013, le magazine Der Spiegel révèle que la NSA a espionné en mai 2010 la messagerie électronique du président mexicain Felipe Calderón ; cette opération portait le nom de code « Flatliquid ». En août 2009, la NSA avait aussi espionné plusieurs collaborateurs du Secrétariat de la Sécurité publique du Mexique, notamment en charge de la lutte contre le trafic de drogue; cette opération, sous de nom de code "Whitetamale", avait permis de récupérer 260 documents confidentiels. Ces opérations ont été réalisés par le département de cyberespionnage de la NSA (Tailored Access Operations (en)) ainsi que par le service d'espionnage conjoint de la CIA et de la NSA (Special Collection Service) qui opère notamment depuis l'ambassade américaine à Mexico pour surveiller les conversations téléphoniques et les messages échangés sur le réseau de téléphonie mobile mexicain. Le 21 octobre 2013, le journal Le Monde révèle, dans une première série d'articles réalisée en collaboration avec le journaliste Glenn Greenwald, l'ampleur de l'espionnage de la France par la NSA américaine. Le journal confirme ainsi que 70,3 millions de communications téléphoniques de français ont été interceptées entre le 10 décembre 2012 et le 8 janvier 2013, comme déjà révélé par Der Spiegel le 29 juin 2013 mais sans déclencher de réactions de la classe politique en France à l'époque.

Le 21 octobre 2013, le journal Le Monde révèle, dans une première série d'articles réalisée en collaboration avec le journaliste Glenn Greenwald, l'ampleur de l'espionnage de la France par la NSA américaine. Le journal confirme ainsi que 70,3 millions de communications téléphoniques de français ont été interceptées entre le 10 décembre 2012 et le 8 janvier 2013, comme déjà révélé par Der Spiegel le 29 juin 2013 mais sans déclencher de réactions de la classe politique en France à l'époque.

Par ailleurs, le Monde révèle que « quand certains numéros de téléphone sont utilisés dans l'Hexagone, ils activent un signal qui déclenche automatiquement l'enregistrement de certaines conversations. Cette surveillance récupère également les SMS et leur contenu en fonction de mots-clés. Et de manière systématique, la NSA conserve l'historiquedes connexions de chaque cible ». Le journal indique ne pas avoir d'indication sur l'installation (SIGAD) US-985D qui est à la source de la communication quotidienne de ces données à la NSA; Cette source pourrait être un opérateur de télécommunications oeuvrant en France de part la typologie des métadonnées collectées (62,5 millions liées à des communications de téléphones mobiles et 7,7 millions liés à des communications téléphoniques fixes).

D'autre part, l'article indique que « les documents donnent suffisamment d'explications pour penser que les cibles de la NSA concernent aussi bien des personnes suspectées de liens avec des activités terroristes que des individus visés pour leur simple appartenance au monde des affaires, de la politique ou à l'administration française » Le journal illustre cette intrusion dans la vie privée des citoyens français comme dans les secrets de grandes entreprises nationales, à travers le ciblage des communications liées à l'opérateur internet et fournisseur de messagerie électronique grand public Wanadoo et à l'équipementier de réseaux de télécommunications Alcatel-Lucent.

Le Monde publie aussi des diapositives exclusives, issues de la présentation du programme PRISM. Ces diapositives confirment les capacités de surveillance en temps réel par la NSA des données de PRISM et de l'Upstream program (en) qui permet l'interception des données dans les infrastructures d'Internet. Le 22 octobre 2013, le quotidien Le Monde détaille les méthodes utilisées par la NSA pour espionner la diplomatie française. Selon un document classé «top secret» dévoilé par le journal, la NSA dispose d'un arsenal de dispositifs (logiciels espions implantés à distance, copie intégrale des diques durs, surveillance des imprimantes, captation des données sur les écrans, etc.) pour espionner les diplomates. L'article cite par ailleurs un document de la NSA d'août 2010, selon lequel les informations ainsi obtenues par l'espionnage des ambassades françaises à l'ONU et Washington auraient joué un grand rôle pour faire voter de nouvelles sanctions contre l'Iran au Conseil de sécurité des Nations unies.

Le 22 octobre 2013, le quotidien Le Monde détaille les méthodes utilisées par la NSA pour espionner la diplomatie française. Selon un document classé «top secret» dévoilé par le journal, la NSA dispose d'un arsenal de dispositifs (logiciels espions implantés à distance, copie intégrale des diques durs, surveillance des imprimantes, captation des données sur les écrans, etc.) pour espionner les diplomates. L'article cite par ailleurs un document de la NSA d'août 2010, selon lequel les informations ainsi obtenues par l'espionnage des ambassades françaises à l'ONU et Washington auraient joué un grand rôle pour faire voter de nouvelles sanctions contre l'Iran au Conseil de sécurité des Nations unies. Le 24 octobre 2013, le journal The Guardian révèle que la NSA a surveillé 35 leaders mondiaux. Le mémo confidentiel de la NSA, daté d'octobre 2006, est une demande formulée à de hauts responsables employés notamment à la Maison Blanche, au Département d'Etat ou encore au Pentagone de « partager leurs carnets d'adresses pour que l'agence puisse ajouter ces responsables premier plan (hommes politiques ou responsables militaires) à leur système de surveillance ».

Le 24 octobre 2013, le journal The Guardian révèle que la NSA a surveillé 35 leaders mondiaux. Le mémo confidentiel de la NSA, daté d'octobre 2006, est une demande formulée à de hauts responsables employés notamment à la Maison Blanche, au Département d'Etat ou encore au Pentagone de « partager leurs carnets d'adresses pour que l'agence puisse ajouter ces responsables premier plan (hommes politiques ou responsables militaires) à leur système de surveillance ». Le 25 octobre 2013, le journal Le Monde dévoile une note interne classée « top secret » de la NSA évoquant une opération de cyberespionnage subie par la présidence française en mai 2012. Cette note, préparatoire à la visite de hauts fonctionnaires français de la DGSE et de l'ANSSI le 12 avril 2013, indique que la France soupçonne la NSA d'être responsable de l'attaque. L'auteur de cette note indique que l'ensemble des agences de renseignements américaines, mais aussi anglo-saxonnes réfutent être à l'origine de l'attaque. Néanmoins, l'auteur sous-entend que Israël pourrait à l'origine de l'origine de cette cyberattaque.

Le 25 octobre 2013, le journal Le Monde dévoile une note interne classée « top secret » de la NSA évoquant une opération de cyberespionnage subie par la présidence française en mai 2012. Cette note, préparatoire à la visite de hauts fonctionnaires français de la DGSE et de l'ANSSI le 12 avril 2013, indique que la France soupçonne la NSA d'être responsable de l'attaque. L'auteur de cette note indique que l'ensemble des agences de renseignements américaines, mais aussi anglo-saxonnes réfutent être à l'origine de l'attaque. Néanmoins, l'auteur sous-entend que Israël pourrait à l'origine de l'origine de cette cyberattaque. Le 26 octobre 2013, le magazine Der Spiegel révèle que le téléphone portable de la Chancelière allemande Angela Merkel est espionné depuis 2002. Der Spiegel ajoute que des équipes du Special Collection Service (gérées conjointement par la CIA et la NSA) existent dans environ 80 ambassades ou consulats à travers le monde, dont 19 en Europe notamment à Paris, Madrid, Rome, Prague, Genève et Francfort.