Assiste.com

DropMyRights permet d'abaisser les droits lors d'un travail sous un compte avec droits administratifs, sous Windows XP (ce que Microsoft a définitivement corrigé à partir de Windows Vista et toutes les versions suivantes de Windows).

cr 23.08.2020 r+ 22.10.2024 r- 22.10.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Internet est la source de la quasi-totalité des attaques et de l'insécurité. Internet est un monde trompeur et menteur. Vous ne devez ni surfer sur le Web, ni consulter vos e-mail ni accéder sous quelque forme que ce soit (messagerie instantanée, P2P, etc.) à l'Internet lorsque vous êtes identifié en tant qu'administrateur.

DropMyRights est un petit outil de sécurité, essentiel et gratuit, permettant de travailler sans les privilèges administratifs, même si on a ouvert une session en tant qu'administrateur.

Sous les anciennes versions de Windows (Windows XP et versions antérieures), DropMyRights permet d'abaisser les niveaux de privilèges qui sont au niveau le plus élevé lorsque l'on s'identifie avec un compte administratif. DropMyRights n'est plus nécessaire sous Windows Vista, Windows 2008 Server, Windows 7, Windows 8, Windows 10, etc., car, par défaut, les utilisateurs, mêmes administrateurs, ne peuvent utiliser leurs droits administratifs sans une manipulation spéciale appelée « autorisation d’élévation de privilèges », qui fait exactement l'inverse de ce que ferait un administrateur sous Windows XP avec DropMyRights pour baisser ses privilèges (principe de moindre privilège).

DropMyRights va permettre de prendre le minimum de risques avec les applications utilisées : principe du Moindre Privilège : ne jamais utiliser des privilèges élevés alors qu'on n'en a pas besoin.

Il est très vivement conseillé de prendre ce minimum de risques, tout particulièrement, avec les applications se connectant au Web où se situent les plus nombreuses menaces et par où entreront les plus nombreuses attaques. Il s'agit donc, essentiellement, de vos navigateurs Web (Firefox, Internet Explorer, Opera, Google Chrome, Safari, K-Meleon, etc.), de vos clients de messagerie (Outlook, Thunderbird, IncrediMail, etc.), de vos clients de messagerie instantanée, de vos clients FTP, P2P, etc.

Mais, comme vous avez pu télécharger une application qui ne se connecte pas au Web, mais qui est compromise, ce sont toutes les applications qui doivent être lancées sous le contrôle de DropMyRights.

DropMyRights permet d'exploiter toutes les applications dans un contexte plus sûr (non administratif) en restreignant les droits et privilèges des processus bien que l'utilisateur soit identifié en tant qu'administrateur.

Une alternative (préférable) à DropMyRights

Une alternative (préférable) à DropMyRights est de basculer définitivement et totalement son compte administrateur en compte utilisateur et, lorsque le besoin s'en fait sentir, d'élever ponctuellement les droits d'un processus, juste pour la durée de son exploitation, en lançant ce processus avec « Exécuter en tant que... » (Explorateur de Windows ![]() Localiser le processus

Localiser le processus ![]() « Clic droit »

« Clic droit » ![]() « Exécuter en tant que... » et s'identifier, pour ce processus, avec un compte administratif). Tous les autres processus restent en privilèges restreints, y compris s'ils sont déjà en cours d'exécution.

« Exécuter en tant que... » et s'identifier, pour ce processus, avec un compte administratif). Tous les autres processus restent en privilèges restreints, y compris s'ils sont déjà en cours d'exécution.

DropMyRights permet donc de limiter les droits de n'importe quelle application exécutée depuis un compte administrateur.

Trois articles publiés par l'auteur de DropMyRights (Michael Howard - Microsoft Security Engineering) :

https://msdn.microsoft.com/fr-fr/library/ms972827.aspx

https://www.cnet.com/news/every-windows-xp-user-should-drop-their-rights/

https://www.cnet.com/news/dropmyrights-part-2-installing-and-configuring/

|

DropMyRights permet d'abaisser les droits lors d'un travail sous un compte avec droits administratifs, sous Windows XP (ce que Microsoft a définitivement corrigé à partir de Windows Vista et toutes les versions suivantes de Windows).

Perdre ses droits, inutiles et dangereux lorsque l'on n'en a pas besoin, c'est-à-dire tout le temps sauf à d'infimes rares exceptions, n'est pas quelque chose de frustrant ou une brimade, c'est de l'intelligence et de la prudence !

Le Web est la source de la quasi-totalité des attaques et de l'insécurité. Vous ne devez ni surfer sur le Web, ni consulter vos e-mails, ni accéder sous quelque forme que ce soit (messagerie instantanée, P2P, etc.) au Web lorsque vous êtes en privilèges d'Administrateur.

On ne le répète jamais assez et on le redit encore une fois

Vous ne devez jamais travailler de manière courante, sous Windows, en mode Administrateur, cela est dangereux pour votre ordinateur et vos données. Le mode Administrateur donne des droits extrêmement étendus dont on a besoin extrêmement rarement, comme lors de la modification de Windows lui-même lors d'une mise à jour (Windows Update - Microsoft Update) ou lors de l'installation d'un antivirus.

Chaque application que vous lancez hérite des droits du compte qui lance cette application. Si vous vous êtes identifié (logué) en mode administrateur, les applications que vous lancez ont, toutes, tous les droits administratifs (les droits les plus élevés). Si une application compromise se connecte alors que vous êtes en mode Administrateur, elle hérite des droits les plus étendus et un attaquant (cybercriminel) peut profiter de ce mode Administrateur et prendre le contrôle total de votre machine, en faire un Zombie et l'injecter dans un BotNet, ou voler vos données, ou les compromettre, ou prendre toutes vos données en otage avec un cryptoware et vous demander de payer une rançon pour en retrouver l'usage, etc.

Jamais sur le Web en tant qu'administrateur

Aucune application se connectant au Web (à l'Internet) ne doit bénéficier des privilèges administratifs.

Les parasites les plus dangereux s'installent et fonctionnent correctement à cause de vous ! Parce que vous êtes allé sur le Web ou avez consulté vos e-mails sous votre compte Administrateur. Ils n'auraient rien pu faire, ou bien moins, si vous étiez allé sur le Web avec un compte utilisateur normal.

Les crapules du Net n'ont pas besoin d'implanter un RootKit si vous leur donnez les privilèges administratifs ! Lire le papier de Symantec (Norton Antivirus) à propos de w32.beagle.av@mm (en particulier l'onglet « Détails techniques »).

Si vous êtes connecté en mode restreint, toutes les applications que vous lancez ont des droits restreints. Avec des droits restreints, il ne serait pas possible à un parasite de :

- Créer des fichiers dans le répertoire system32

- Tuer des processus

- Désactiver le pare-feu Windows

- Télécharger et écrire des fichiers dans le répertoire system32

- Détruire des valeurs du Registre Windows dans HKLM

- Etc. ...

Aucun usage quotidien de Windows ne justifie le mode Administrateur (sauf pour de très rares personnes dont vous ne faites probablement pas partie). Aucune application liée au Web (communicante), comme les navigateurs, les messageries instantanées, les clients de messagerie, les clients de P2P, etc. ne devrait jamais être lancée dans un contexte « Administrateur ».

À partir de Windows Vista, même si vous vous êtes identifié sous un compte administratif (votre compte administrateur du système), tout ce que vous faites est exécuté avec des privilèges réduits. Il faut demander une élévation de privilège pour pouvoir utiliser les droits administratifs attachés au compte administrateur.

Pour en savoir plus sur ce fonctionnement, à partir de Windows Vista, lire :

- Contrôle de compte utilisateur (UAC)

- Ouvrir une invite de commande (Comment...)

- Comment exécuter un programme en tant qu'administrateur ?

L'incroyable risque sécuritaire que représente la folie de travailler avec un compte administratif existe pour toutes les versions de Windows antérieures à Windows Vista, dont Windows XP qui représente encore 20% des systèmes Windows installés à la date où Microsoft cesse de mettre à jour ce système (le 08.04.2014). À la moindre pénétration de votre ordinateur par un cybercriminel, il se retrouve avec les droits les plus élevés alors que vous-même n'en avez pas besoin et ne vous en servez pas !

Principe de moindre privilège : Un document PDF d'Assiste.com (47 pages - français)

Appliquer le principe de Moindre Privilège aux comptes utilisateurs sous Windows XP.

Ne s'applique qu'à Windows XP - À partir des versions suivantes de Windows, vous travaillez toujours en mode réduit même si votre compte est un compte administratif.

Le document suivant doit être lu pour bien s'imprégner du niveau de risques induits avec les privilèges d'administration (pas seulement sous Windows XP et antérieurs).

|

Vous disposez, par défaut, de 4 profils de travail avec Windows XP. Créez un compte dans le profil « Utilisateurs » et travaillez sous ce compte. N'exploitez votre compte dans le profil « Administrateur » qu'exceptionnellement.

- Administrateur

Ont un droit d'accès illimité à l'ordinateur - Utilisateurs avec pouvoirs - ( Power User )

Possèdent quelques droits administratifs sur une machine, comme partager des fichiers, installer des imprimantes locales, changer la date et l'heure du système. Ils possèdent des pouvoirs étendus pour accéder aux fichiers dans les répertoires système. - Utilisateurs - (Users)

Ils possèdent des droits limités et totalement suffisants pour utiliser les applications et faire tout ce qui concerne le travail courant avec un ordinateur sous Windows. Ils ne peuvent effectuer des changements, accidentels ou volontaires, dans le système, ne peuvent ouvrir un port dans le pare-feu, ne peuvent lancer un service (ni en arrêter un). C'est un compte créé dans ce profil que vous devez utiliser, exclusivement, pour tout l'usage de votre ordinateur. - Invités

Droits restreints par rapport aux droits « Utilisateurs ».

Que faire pour les irréductibles du contexte inutile et dangereux d'administrateur ? Utiliser DropMyRights !

DropMyRights permet de lancer certaines applications, choisies, dans un contexte de droits réduits bien que l'utilisateur soit identifié en tant qu'administrateur.

Techniquement, Windows XP et Windows Server 2003 (et les versions supérieures) permettent d'utiliser ce que l'on appelle des « jetons restreints » (« Restricted tokens ») grâce à une fonctionnalité nommée « Software Restriction Policy » (aussi appelée SAFER) qui permet d'exécuter du code avec moins de privilèges que ceux dont dispose le compte qui lance l'application. Ainsi, un administrateur peut lancer une application en tant qu'utilisateur normal en supprimant (restreignant) certains SIDs et privilèges du jeton au lancement du processus de cette application.

|

DropMyRights va vous permettre de créer des raccourcis de lancement des applications que vous choisissez. Chaque raccourci va lancer DropMyRights et c'est DropMyRights qui va lancer l'application dans un contexte à droits restreints. Vous créez donc autant de raccourcis que vous avez d'applications, surtout, toutes celles se connectant au Web. Les raccourcis habituels de lancement de vos applications en mode non sécurisé restent inchangés et vous pouvez toujours les utiliser (mais cela est vivement déconseillé).

Idée:

Nommez ces raccourcis du même nom que celui qui lance l'application de manière non sécurisée et ajoutez simplement un préfixe ou un suffixe, toujours le même, à ces noms, pour les distinguer. Par exemple :

- Internet Explorer

DMR Internet Explorer ou Sécur Internet Explorer

DMR Internet Explorer ou Sécur Internet Explorer - Outlook Express

DMR OutLook Express ou Sécur OutLook Express

DMR OutLook Express ou Sécur OutLook Express - Etc.

Ensuite, vous pouvez, accessoirement, créer un menu et grouper tous ces raccourcis de lancements sécurisés.

- Télécharger DropMyRights

Téléchargez DropMyRights et enregistrez-le dans un dossier à lui (par exemple c:\DropMyRights ou C:\dmr). - Vérifiez le téléchargement

Vérifiez que le téléchargement n'est pas corrompu. Utilisez SummerPropreties (ou HashTab). Les condensats (Hashcodes) doivent être identiques à ceux donnés ci-dessus sous la rubrique « Taille » de la carte d'identité de DropMyRights. - Installez DropMyRights

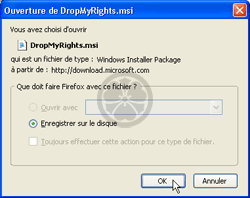

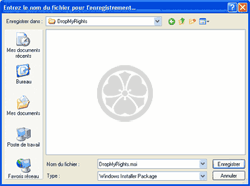

- Faites un « double click » sur le fichier téléchargé (DropMyRights.msi) pour en lancer l'exécution. Les fichiers .msi utilisent l'installateur de Microsoft : Windows Installer dont vous devriez disposer (normalement).

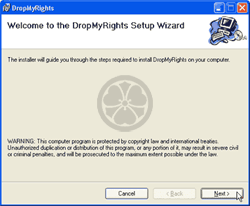

Nota : Windows Installer va tenter d'accéder au Web (aux serveurs de Microsoft), mais on ne voit pas pour quelle raison, donc on le lui interdit au niveau du pare-feu. - Premier écran d'installation - cliquez sur le bouton .

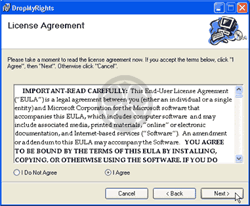

- Second écran d'installation - Acceptez les conditions de licence et cliquez sur le bouton .

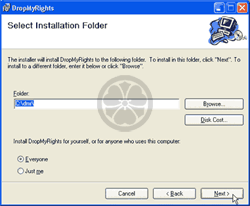

- Troisième écran d'installation - Choisissez un répertoire d'installation, par exemple C:\dmr\ et rendez-le exploitable par tous les utilisateurs de cet ordinateur en cochant le bouton radio Everyone. Cliquez sur le bouton .

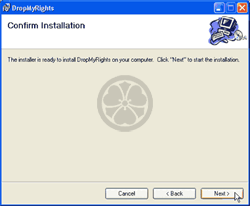

- Quatrième écran d'installation - Windows Installer vous dit qu'il est prêt à installer DropMyRights - Cliquez sur le bouton .

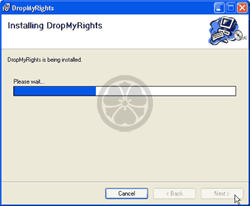

- Cinquième écran d'installation - Attendez une dizaine de secondes environ.

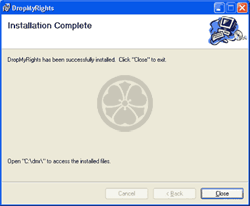

- Sixième écran d'installation - C'est fini : DropMyRights est installé.

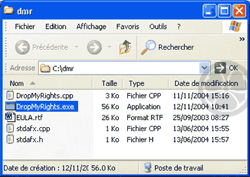

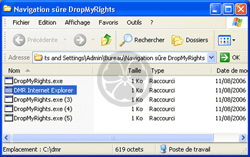

- Dans le répertoire d'installation, vous devez avoir ces 5 fichiers, dont le programme DropMyRights.exe (dont le chemin d'accès, dans cet exemple, est c:\dmr\DropMyRights.exe)

- Faites un « clic droit » (clic avec le bouton droit de la souris -

) sur DropMyRights.exe

) sur DropMyRights.exe Créer un raccourci

Créer un raccourci - Faites un « clic droit » sur le raccourci

Copier

Copier

- Faites un « double click » sur le fichier téléchargé (DropMyRights.msi) pour en lancer l'exécution. Les fichiers .msi utilisent l'installateur de Microsoft : Windows Installer dont vous devriez disposer (normalement).

- Utilisez DropMyRights

- Créez un menu d'accueil sur votre bureau

Nous allons créer des raccourcis permettant de lancer certaines applications en mode sûr. Il est possible de laisser traîner ces raccourcis sur le bureau de Windows, mais il est préférable et plus propre de les grouper. Nous allons donc créer un menu (un groupe - un dossier) pour accueillir ces raccourcis.

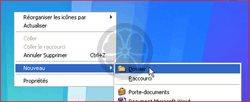

« Clic droit » sur votre bureau Nouveau

Nouveau  Dossier

Dossier  appelez-le, par exemple, « Navigation sûre DropMyRights »

appelez-le, par exemple, « Navigation sûre DropMyRights » - Insérer des raccourcis vers DropMyRights

Nous allons mettre dans ce groupe plusieurs raccourcis vers DropMyRights - nous en aurons besoin tout à l'heure.

Clic une fois sur ce nouveau dossier pour le sélectionner (ou double clic pour l'ouvrir - le résultat sera le même) « Clic droit »

« Clic droit »  Coller (vous venez de coller dedans la copie du raccourci vers DropMyRights que nous avions faite ici).

Coller (vous venez de coller dedans la copie du raccourci vers DropMyRights que nous avions faite ici).

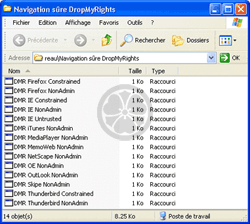

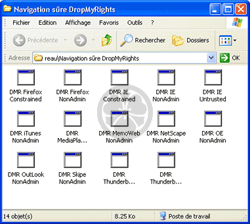

Refaites « clic droit » Coller plusieurs fois. Vous devez obtenir ceci :

Coller plusieurs fois. Vous devez obtenir ceci : - Créez les raccourcis sûrs

Allez, par exemple, au hasard, sur votre icône de lancement d'Internet Explorer

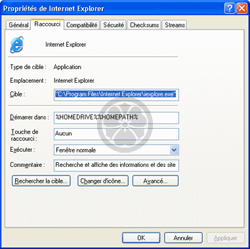

« Clic droit » (clic avec le bouton droit de la souris) Propriétés (le champ « Cible » est déjà entièrement sélectionné)

Propriétés (le champ « Cible » est déjà entièrement sélectionné)  « Clic droit » sur le champ « Cible »

« Clic droit » sur le champ « Cible »  Copier

Copier

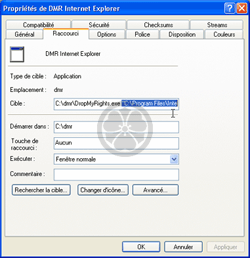

Sur votre bureau, ouvrez le dossier « Navigation sûre DropMyRights » « Clic droit » sur l'un des nombreux raccourcis DropMyRights.exe que l'on vient de créer

« Clic droit » sur l'un des nombreux raccourcis DropMyRights.exe que l'on vient de créer  Propriétés

Propriétés  Dans le champ cible mettez le point d'insertion à la droite du chemin d'accès à DropMyRights (à la droite de « C:\dmr\DropMyRights.exe » dans l'exemple donné)

Dans le champ cible mettez le point d'insertion à la droite du chemin d'accès à DropMyRights (à la droite de « C:\dmr\DropMyRights.exe » dans l'exemple donné)  insérez UN espace

insérez UN espace coller

coller  Appliquer

Appliquer  Ok.

Ok.

C'est terminé, le raccourci pour une navigation un peu plus sûre qu'en mode « Administrateur » et prêt.

Renommez ce raccourci, par exemple, en « DMR Internet Explorer »

Clic sur le raccourci Saisissez le nom que vous voulez lui donner.

Saisissez le nom que vous voulez lui donner.

(Dans le cas d'Internet Explorer c'est "C:\Program Files\Internet Explorer\iexplore.exe" - notez que des guillemets ouvrants et fermants entourent la valeur de ce champ, car ce chemin d'accès contient des caractères « espace ». Il n'y a pas de guillemet (ou ils sont inutiles) lorsque le chemin d'accès ne comporte pas d'espace). - Personnaliser le raccourci

Pour finir, éventuellement, une fois le raccourci créé, il suffit de cliquer sur Propriétés du raccourci « Changer icône »

« Changer icône »  puis clic sur « Autres icônes »

puis clic sur « Autres icônes »  et choisir une icône dans la liste présentée pour personnaliser le raccourci.

et choisir une icône dans la liste présentée pour personnaliser le raccourci. - Recommencez

Recommencez autant de fois que nécessaire, à partir de ce point, pour vos autres applications se rendant sur le Web.

Les chemins d'accès montrés ici en exemple ne correspondent probablement pas aux vôtres. Vos applications sont, par défaut, installées dans le répertoire « Program Files » du disque système (généralement C:) et sont dans un sous répertoire du nom de l'application. Vous pouvez récupérer leurs chemins d'accès complets en faisant un « Clic droit » Propriété sur leurs icônes de lancement actuel.

Propriété sur leurs icônes de lancement actuel.

Exemples :

Outlook Express : "C:\Program Files\Outlook Express\msimn.exe"

Outlook : C:\ms_office\Office\OUTLOOK.EXE

Firefox : C:\Navigateurs\Firefox\firefox.exe

Thunderbird : C:\Courrieleurs\Thunderbird\thunderbird.exe

Windows Media Player : "C:\Program Files\Windows Media Player\wmplayer.exe" /prefetch:1

Etc.

À la fin, vous obtenez un groupe, sur votre bureau, du genre de celui-ci (affichage en liste ou en icônes selon votre réglage de votre Explorateur de Windows) :

- Créez un menu d'accueil sur votre bureau

- Il y a incompatibilité entre DropMyRights et une connexion SSL (HTTPS) sous Internet Explorer. Si vous devez aller sur un site en mode SSL (HTTPS) avec Internet Explorer, par exemple votre banque, lancez votre navigateur en mode normal et pas en mode restreint. Cela semble fonctionner normalement avec Firefox (navigateur Web vivement recommandé) en mode restreint.

http://blogs.msdn.com/paranoidmike/archive/2005/01/26/360704.aspx

http://blogs.msdn.com/paranoidmike/archive/2005/01/26/360704.aspx - Dito ci-dessus : Il y a incompatibilité entre DropMyRights et une connexion SSL (HTTPS) avec Outlook et Outlook Express. Votre compte ****@gmail.com par exemple, qui utilise une connexion sécurisée SSL (HTTPS), devrait, selon la remarque ci-dessus, être joint en mode normal (non sûr) avec Outlook et Outlook Express et pas en mode restreint. Cela semble fonctionner normalement, y compris avec le commutateur « U », avec FoxMail (Foxmail lancé avec DropMyRights commutateur « U » accepte de relever des mails sur @gmail en mode SSL sur le port 995 nous fait remarquer « Félix le chat » sur nos forums).

- Allez sur Windows Update - (Microsoft Update - anciennement exclusivement sous Internet Explorer à cause de la technologie ActiveX - cette restriction n'existe plus, Microsoft ayant abandonné la technologie scélérate ActiveX), en mode normal (avec droits administratifs - sinon vos tentatives de modifications du système (mises à jour) en tant qu'utilisateur à droits restreints seraient, très logiquement, rejetées).

- Il existe des options, dans DropMyRights, qui peuvent être insérées dans la ligne de commande. La syntaxe est :

DropMyRights.exe {path} [N|C|U]- DropMyRights.exe est le chemin complet d'accès à DropMyRights.exe, comme nous l'avons vu ci-dessus. Dans nos exemples, c'est :

C:\dmr\DropMyRights.exe - {path} est le chemin complet d'accès à l'application que DropMyRights doit lancer.

Exemple :

"C:\Program Files\Internet Explorer\iexplore.exe"

C:\Utilitaires\quicktme\iTunes.exe

[N|C|U] est l'option dont nous parlons ici. C'est un « argument » (un « commutateur ») qui est « passé » à DropMyRights. Vous pouvez faire suivre {path} (le chemin d'accès à DropMyRights) d'un espace puis de N ou C ou U.

Utilisez le mode « Normal » (commutateur « N ») pour la plupart des applications et « Constrained » (commutateur « C ») pour surfer sur des sites hostiles ou des sites Web potentiellement dangereux.- Le commutateur N lance l'application en mode utilisateur normal. C'est la valeur par défaut si vous ne fournissez pas d'argument

Exemple : les 2 lignes suivantes sont équivalentes :

C:\dmr\DropMyRights.exe "C:\Program Files\Internet Explorer\iexplore.exe"

C:\dmr\DropMyRights.exe "C:\Program Files\Internet Explorer\iexplore.exe" N - Le commutateur C lance l'application en tant que « constrained user »

Exemple :

C:\dmr\DropMyRights.exe "C:\Program Files\Internet Explorer\iexplore.exe" C - Le commutateur U lance l'application en tant que « untrusted user ». Cela peut perturber certaines applications.

Exemple :

C:\dmr\DropMyRights.exe "C:\Program Files\Internet Explorer\iexplore.exe" U

- Le commutateur N lance l'application en mode utilisateur normal. C'est la valeur par défaut si vous ne fournissez pas d'argument

- DropMyRights.exe est le chemin complet d'accès à DropMyRights.exe, comme nous l'avons vu ci-dessus. Dans nos exemples, c'est :

- Il existe une autre version de DropMyRights, appelée DropMyRights.NET qui est une réécriture en C# du DropMyRights originel de Michael Howard (Microsoft). Développée par « The Mentalis.org Team », sa syntaxe est :

C:\...\DropMyRights.exe [N|C|U] {path} {command-line parameters}

Attention à l'emplacement de l'option [N|C|U] qui n'est pas le même que dans le DropMyRights originel.

Cette version apporte 2 petits « plus » :- Lors du lancement d'une application avec DropMyRights originel, il y a un très bref affichage (à peine visible sur une machine rapide) d'une fenêtre. DropMyRights.NET évite cet affichage.

- DropMyRights.NET permet de passer des arguments à l'application lancée alors que le DropMyRights originel ne le permet pas (si vous en indiquez, ils sont simplement ignorés). Par exemple, le lancement de Windows Media Player se fait avec un switch qui, sous DropMyRights originel, est « oublié ». Dans la ligne suivante, /prefetch:1 est un argument passé à WMP que DropMyRights originel fait tomber alors que DropMyRights.NET le passe à WMP.

Sous DropMyRights.NET, la syntaxe est :

C:\dmr\DropMyRights.exe C "C:\Program Files\Windows Media Player\wmplayer.exe" /prefetch:1

- Lors du lancement d'une application avec DropMyRights originel, il y a un très bref affichage (à peine visible sur une machine rapide) d'une fenêtre. DropMyRights.NET évite cet affichage.

- Il existe d'autres utilitaires pour ne pas travailler en mode administrateur, comme RunAsAdmin par exemple. L'avantage de DropMyRights est qu'il n'y a aucune incidence sur des utilitaires de sécurité qui nécessitent une session en mode administrateur, son action se limitant aux seules applications dont on lui demande de contrôler le raccourci.

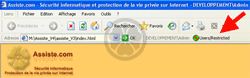

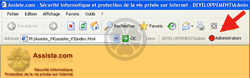

- Sous Internet Explorer (sous Windows XP et Windows Server 2003 uniquement), il est possible de se rendre compte du mode sous lequel on travaille en installant la PrivBar de Aaron Margosis.

la PrivBar, d'Aaron Margosis, vous permet de visualiser sous quel mode de privilèges vous travaillez

la PrivBar, d'Aaron Margosis, vous permet de visualiser sous quel mode de privilèges vous travaillez

la PrivBar, d'Aaron Margosis, vous permet de visualiser sous quel mode de privilèges vous travaillez- Téléchargez l'outil dans un emplacement sur votre disque dur.

- Dézippez (décompressez) PrivBar.zip (double clic dessus) et choisissez un emplacement pour recevoir l'archive décompressée. Vous obtenez 2 fichiers : la Dll (PrivBar.dll) et son outil d'enregistrement (PrivBarReg.reg).

- Copiez PrivBar.dll (« Clic droit »

copier) et collez (« Clic droit »

copier) et collez (« Clic droit »  coller) dans un endroit accessible à tous les utilisateurs - par exemple dans le répertoire Windows (c:\windows par défaut).

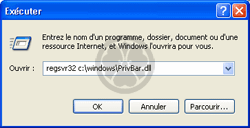

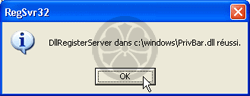

coller) dans un endroit accessible à tous les utilisateurs - par exemple dans le répertoire Windows (c:\windows par défaut). - En mode administrateur, faites Démarrer

Exécuter et, dans la boîte de dialogue, saisissez (« path » étant le chemin d'accès à la dll) :

Exécuter et, dans la boîte de dialogue, saisissez (« path » étant le chemin d'accès à la dll) :

regsvr32 path\PrivBar.dll

Clic sur Ok - En mode administrateur, double cliquez sur PrivBarReg.reg pour enregistrer (installer) la PrivBar et cliquez sur dans les 2 fenêtres qui vont s'ouvrir.

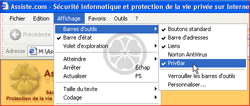

- Dans Internet Explorer, autorisez cette nouvelle barre d'outils à s'afficher. Faites Affichage

Barres d'outils

Barres d'outils  Privbar.

Privbar.

- Téléchargez l'outil dans un emplacement sur votre disque dur.

|

↑ [01] Applying the Principle of Least Privilege to User Accounts on Windows XP

Application du principe du moindre privilège aux comptes utilisateur sous Windows XP

Browsing the Web and Reading E-mail Safely as an Administrator

Naviguer sur Internet et lire ses E-mails de manière sécurisée en tant qu'administrateur

PrivBar Update, d'Aaron Margosis - version mise à jour pour Windows Vista et 7 - remplace l'ancienne version et fonctionne également sous Windows XP et Windows Server 2003

Collection de dossiers : Les logithèques |

|---|

Télécharger et installez gratuitement

Télécharger et installez gratuitement