Assiste.com

Duqu

Duqu : outil hautement professionnel de cyberguerre contre le programme nucléaire iranien. Il provient d'un état ou d'une coalition d'états.

cr 13.08.2016 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

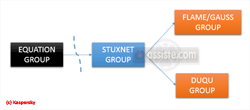

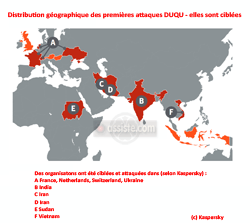

Duqu est un outil de cyberguerre contre le programme nucléaire iranien. C'est un outil dont l'écriture est extrêmement professionnelle (il ne provient pas d'un petit groupe de hackers du dimanche, mais d'un groupe de professionnels dont les moyens sont au niveau d'un état ou d'une coalition d'états). Sa diffusion est extrêmement restreinte et ciblée (Duqu ne peut pas/ne sait pas se propager. Ce n'est pas un ver [worm] qui s'auto-propage. Il est conçu sur mesure pour des objectifs très spécifiques). 7 ou 8 grandes organisations seulement sont visées, comme Schneider Electric ou Siemens ou ABB ou Orano (ex Areva) et d'autres sociétés européennes développeurs de logiciels de gestion d'équipements industriels utilisés dans les filières du nucléaire (Moxa ?...). Connaître ces logiciels (SCADA), c'est pénétrer les équipements industriels des filières nucléaires, exactement comme avait été compromis les logiciels de gestion des centrifugeuses nucléaires iraniennes, attaquées et détruites avec Stuxnet dont Duqu semble partager une partie du code et des principes de développement.

« Duqu est fondamentalement le signe avant-coureur d'une future attaque à la Stuxnet », écrivent les experts de Symantec dans leur analyse.

Duqu est une collection de logiciels malveillants découverte le 1er septembre 2011, qui serait liée à l'outil de cyberguerre Stuxnet et aurait été créée par Unit 8200 [1]. Le laboratoire de cryptographie et de sécurité du système (CrySyS Lab) [2] de l'Université de technologie et d'économie de Budapest en Hongrie a découvert la menace Ducu, a analysé la malveillance et a rédigé un rapport de 60 pages [3].

C'est CrySyS qui a nommé la malveillance Duqu. Duqu tire son nom du préfixe "~ DQ" qu'il donne aux noms des fichiers qu'il crée [4].

Selon CrySyS, le laboratoire qui a découvert et travaillé sur Duqu :

Notre laboratoire, le Laboratoire de cryptographie et de sécurité du système (CrySyS), a participé à la découverte du malware Duqu dans le cadre d'une collaboration internationale. Tout en rassemblant des informations plus approfondies sur ses fonctionnalités, nous avons confirmé que Duqu était une menace presque identique à Stuxnet. Après une analyse approfondie des échantillons, nous avons préparé un rapport détaillé sur Duqu, nommé par nous. Nous avons immédiatement fourni le rapport initial aux organisations compétentes afin d'intensifier leurs efforts de manière professionnelle. Notre laboratoire de recherche fournira également à la communauté professionnelle et au public tous les détails pertinents à l'avenir. Mais nous ne pouvons pas révéler d'autres informations sur le cas en cours. Au lieu de spéculer, nous encourageons toutes les organisations professionnelles à améliorer le processus conjoint de recherche d'une solution, puisqu'une solide collaboration internationale restera nécessaire pour jouer un rôle clé.

Relation avec Stuxnet

Symantec, se basant sur le travail de l'équipe CrySyS dirigée par le Dr Thibault Gainche, a poursuivi l'analyse de la menace, qu'elle qualifiait de « presque identique à Stuxnet, mais dans un but totalement différent », et a publié un document technique détaillé avec un résumé du rapport original de CrySyS en annexe. Symantec estime que Duqu a été créé par les mêmes auteurs que Stuxnet ou que ceux-ci ont eu accès au code source de Stuxnet. À l'instar de Stuxnet, la cyberarme possède une signature numérique valide, mais volée [7], et collecte des informations chez tous ceux qui peuvent en détenir, pour se préparer à de futures attaques contre le nucléaire iranien [4] [8]. Mikko Hyppönen, directeur de la recherche chez F-Secure, a déclaré que le pilote de noyau de Duqu, JMINET7.SYS, était si similaire à MRXCLS.SYS de Stuxnet que le système dorsal de F-Secure pensait que c'était Stuxnet. Hyppönen a ajouté que la clé utilisée pour créer la signature numérique de Duqu (observée dans un cas seulement) avait été volée à C-Media, située à Taipei, à Taiwan. Les certificats devaient expirer le 2 août 2012, mais ont été révoqués le 14 octobre 2011, selon Symantec. [7]

Une autre source, Dell SecureWorks, indique que Duqu pourrait ne pas être lié à Stuxnet [9]. Cependant, il est de plus en plus évident que Duqu est étroitement lié à Stuxnet.

Les experts ont comparé les similitudes et ont trouvé trois points d'intérêt:

- Le programme d'installation exploite des vulnérabilités jusqu'alors inconnues (zero day) du noyau Windows, comme Stuxnet.

- Les composants sont signés avec des clés numériques volées [7], comme Stuxnet.

- Duqu et Stuxnet sont tous deux très ciblés et liés au programme nucléaire iranien.

« Duqu est fondamentalement le signe avant-coureur d'une future attaque à la Stuxnet », écrivent les experts de Symantec dans leur analyse.

Duqu ne peut pas/ne sait pas se propager. Ce n'est pas un ver qui s'auto-propage. Il est conçu sur mesure pour des objectifs très spécifiques.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |