Assiste News Dossiers Encyclopédie Comment Logithèque Alternathèque Crapthèque Outils Forum Boutique ? W TDF

Assiste.com

|

|

|

Méthodes classiques de déploiement des attaques et malveillances

Dernière mise à jour : 2018-10-12T14:52 - 12.10.2018

03.06.2015 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour

Méthodes classiques de déploiement des attaques et malveillances : les grands classiques utilisés par les cybercriminels pour nous piéger et compromettre nos ordinateurs.

Méthodes classiques de déploiement des attaques et malveillances

Méthodes classiques de déploiement des attaques et malveillances

- Fausses alertes de sécurité

Fausses alertes de sécurité qui ne sont, en fait, que des publicités comme les autres, passant par une régie publicitaire peu regardante avec ses clients (il y a de très nombreuses régies publicitaires connues pour ne pas filtrer les annonces cybercriminelles - il y a de très nombreux sites Internet qui utilisent, volontairement, ces régies publicitaires piégeant systématiquement leurs visiteurs car ces régies sont très rémunératrices). Du côté de l'utilisateur (l'internaute), il y a un manque manifeste de culture du Web (Absence ou insuffisance de communications et alertes, Permis de PC) pour croire qu'une page Web visitée peut être capable de détecter une faille de sécurité dans votre ordinateur et afficher un message vous mettant en garde et vous suggérant de lancer (donc télécharger et installer du code logiciel) une analyse. Si vous cliquez sur cette " offre " ( ce message publicitaire gratuit, conseillé, recommandé, etc. ...), vous installez un PUP ou un Rogue ou un Crapware ou un Virus ou un Rootkit (ou toutes autres formes de virus ou malveillances diffusées par cette méthode d'attaque très répendue, dont les terribles rootkits ou les irréversibles cryptowares).

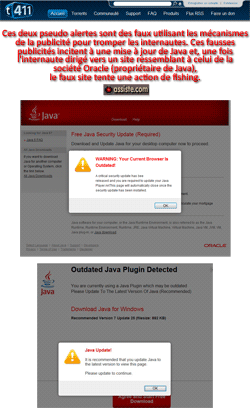

- Fausses alertes de mises à jour des technologies

Fausses alertes de mises à jour des technologies comme Java ou JavaScript ou Silverlight ou Flash, etc. ... qui ne sont, en fait, que des publicités comme les autres. Du côté de l'utilisateur (l'internaute), comme pour les fausses alertes de sécurité ci-dessus, il y a un manque manifeste de culture du Web (Absence ou insuffisance de communications et alertes, Permis de PC) pour croire qu'une page Web visitée peut être capable de détecter une technologie obsolète et vous proposer une mise à jour. Absolument aucun éditeur d'une technologie ne fait cela, jamais, sur aucun site. C'est à vous d'aller sur leurs sites officiels pour chercher une mise à jour de leur technologie ou vérifier le niveau de mise à jour de votre version installée. Si vous cliquez sur ces publicités mensongères, vous installez un PUP ou un Rogue ou un Crapware ou un Virus ou un Rootkit (ou toutes autres formes de virus ou malveillances diffusées par cette méthode d'attaque très répendue, dont les terribles rootkits ou les irréversibles cryptowares).

- Pour mettre à jour les technologies installées dans votre ordinateur, utilisez, par exemple :

- Quelle est ma version d'Adobe Acrobat Reader et mise à jour d'Adobe Acrobat Reader

- Quelle est ma version de DirectX et mise à jour de DirectX. Comment avoir plusieurs versions de DirectX ?

- Quelle est ma version de Flash Player et mise à jour de Flash Player

- Quelle est ma version de Java - Mise à jour ou Installation de Java

- Quelle est ma version de JavaScript et mise à jour

- Quelle est ma version de Silverlight et mise à jour

- Quelle est ma version d'OpenGL et mise à jour d'OpenGL

- Simplifiez-vous les mises à jour des technologies :

Des failles de sécurité sont découvertes sans cesse, par les cybercriminels, dans ces technologies, qui sont présentes dans tous les ordinateurs du monde et, à ce titre, sont l'une des meilleures méthodes du monde pour pénétrer un maximum d'ordinateurs. Pour vous simplifiez la vie, utilisez, une à deux fois par jour, l'outil gratuit développé et proposé par la Fondation Mozilla : Mise à jour de toutes les technologies (de tous les plugins) d'un seul clic dans tous vos navigateurs ou allez sur chacun des sites d'origine de ces technologies (à faire une ou deux fois par jour).

- Pour mettre à jour les technologies installées dans votre ordinateur, utilisez, par exemple :

- Logiciels de hack, crack, keygen, etc. ...

Pratiquement tous les logiciels de hack, crack, keygen, etc. ... sont, dans 99,999% des cas, des virus (ou toutes autres formes de virus ou malveillances diffusées par cette méthode d'attaque très répendue, dont les terribles rootkits ou les irréversibles cryptowares). - Pièce jointe à un courriel (e-mail)

Pratiquement toutes les pièces jointes à un courriel (e-mail) reçue d'un inconnu, et même de l'un de vos correspondants connu et de confiance (puisque votre carnet d'adresses et souvent piraté et vos cercles de connaissances révélés), que vous ouvrez sans précaution, est un piège. Si vous ouvrez cette pièce jointe, de quelque nature qu'elle soit, y compris une image, vous installez ainsi un virus (ou toutes autres formes de virus ou malveillances diffusées par cette méthode d'attaque très répendue, dont les terribles rootkits ou les irréversibles cryptowares). - Sites Web compromis

Sites Web compromis à l'insu de leurs webmasters (un cybercriminel a exploité une faille de sécurité sur le serveur hébergeant ces sites Web et injecte systématiquement du code, à l'insu de tous, dans les pages Web que visitent les internautes). Lorsqu'un internaute visite une page de l'un de ces sites compromis, il est redirigé silencieusement (sans apparence externe, par l'utilisation d'une iFrame cachée) vers l'une des machines d'un cybercriminel installant automatiquement l'attaque (toutes formes de virus ou malveillances diffusées par cette méthode d'attaque très répendue, dont les terribles rootkits ou les irréversibles cryptowares). Il s'agit du classique schéma dit " Drive-by download ". Les machines des cybercriminels sont dotées de scanners de failles de sécurité (les mêmes que ceux utilisés en sécurité informatique ou d'autres, spécialisés, comme Blackhole Exploit Toolkit (un logiciel qui recherche et exploite les failles de sécurité, par exemple dans les versions des technologies PDF, JAVA, HCP, MDAC, etc. ... intallées dans l'ordinateur du visiteur) ou Bleeding Life Toolkit, etc. ...). Ces scanners analysent immédiatement les ports de communication de la machine du visiteur, cherchent, derrière ces ports, un service (logiciel) actif, cherche une faille de sécurité connue du cybercriminel dans ce service, et l'exploite immédiatement. La fréquence à laquelle n'importe quel ordinateur du monde est scanné est effrayante : vous avez 4 minutes pour survivre. - Réseaux de P2P (Peer to Peer)

Les réseaux (sites traqueurs torrents) de P2P (Peer to Peer) non modérés sont un nid à malveillances et virus. Lire : L'argent que rapportent les crapwares, rogues etc. ...

- Ces sites gagnent des sommes colossales d'argent en implantant des attaques (directes ou par cheval de Troie) au profit de cybercriminels qui payent ces sites (ou développent eux-mêmes ces sites). Les cybercriminels vont, à leur tour, gagner des sommes colossales d'argent en exploitant l'ordinateur du visiteur, transformé en zombie et injecté dans un botnet).

- Ces sites gagnent des sommes colossales d'argent en proposant des crapwares (faux logiciels ou logiciels crapuleux), des rogues (contrefaçons de logiciels), etc. ... Les éditeurs de ces crapwares, rogues etc. ... rémunèrent ces sites à chaque implantation réussie de la compromission.

- Ces sites gagnent des sommes colossales d'argent en implantant des attaques (directes ou par cheval de Troie) au profit de cybercriminels qui payent ces sites (ou développent eux-mêmes ces sites). Les cybercriminels vont, à leur tour, gagner des sommes colossales d'argent en exploitant l'ordinateur du visiteur, transformé en zombie et injecté dans un botnet).

- Etc. ...

Historique des mises à jour de cette page

18.06.2013 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour de notre article antérieur (versions 1997-2007)

18.06.2013 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour de notre article antérieur (versions 1997-2007)

|

|

|