Assiste.com

Botnet (réseau d'appareils coordonnés)

Botnet : réseau d'ordinateurs exécutant un même code « bot » et coordonnés par « le maître des robots » appelé « C&C - Command and Control ».

cr 01.04.2012 r+ 21.08.2020 r- 20.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Totalement similaire au "Calcul distribué", mais dans un but criminel au lieu d'un but humanitaire, un BotNet (acronyme de Bot (Robot) et Net (Réseau)) est un réseau de milliers à plusieurs millions d'ordinateurs compromis par un parasite de zombification. Ces " Machines Zombies " sont regroupées sous le commandement d'un pirate qui peut ainsi exploiter la somme des puissances de calcul et des largeurs de bandes passantes de tous "ses" Zombies.

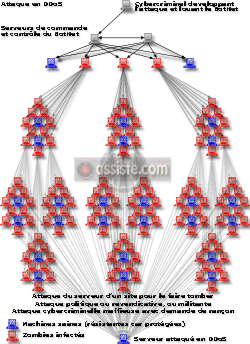

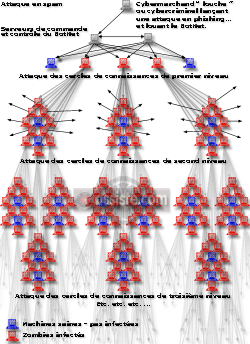

Fragments d'un BotNet hiérarchique, avec machines C&C commandant des grappes, utilisés en attaque d'une unique cible (DDoS)

Fragments d'un BotNet hiérarchique, avec machines C&C commandant des grappes, utilisés en attaque d'une unique cible (DDoS)

Ces BotNets sont loués à des commanditaires, (d'autres cybercriminels), pour lancer de violentes vagues de Spam ou de Phishing ou des attaques en Déni de service Distribué (DDoS) faisant " tomber " les serveurs internet des cibles contre lesquelles on s'oppose où dont on veut extorquer de l'argent (gouvernements, administrations, sociétés commerciales, banques, sites de jeu en ligne, etc. ...).

Vidéo : La guerre invisible (Une émission de ARTE Théma - Un film de Antoine Vitkine - 1 h 15 mn)

On peut également regarder le film "Die Hard 4", avec Bruce Willis. Un peu exagéré car toutes les attaques sont simultanées et entre les mains d'un seul homme, depuis la prise de contrôle des feux de signalisation, jusqu'aux codes attaque d'avions de chasse, mais toutes sont crédibles et dans le domaine du possible (et même déjà mise en oeuvre pour plusieurs d'entre elles). Quoique...

Mai 2007 - Un pays entier (l'Estonie) tombe sous une attaque en DDoS

Début mai 2007 (à partir du 27 avril 2007), l'Estonie, un pays sans paperasse, où tout est informatisé et se passe sur le WEB, est victime d'une violente attaque en DDoS, identifiée plus tard comme venant de la Russie, suite à un différent diplomatique (une statue russe, remontant à l'époque de l'URSS, retirée). Tout est bloqué dont et surtout les services bancaires, empêchant la population de s'acheter à manger. Cette cyberattaque bloque tout le pays durant plusieurs semaines et conduit à de gigantesques émeutes. Cet acte cybercriminel a été assimilé à une guerre.

18.05.2007 - Le Monde - L'OTAN s'alarme des cyberattaques dont est victime l'Estonie

Wikipedia - 2007 cyberattacks on Estonia

Wikipedia - Chronologie des cyberattaques notables (dont assimilables à des actes de guerre entre états)

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Un botnet est un ensemble cohérent d'agents logiciels implantés dans un vaste parc d'ordinateurs compromis, actifs et connectés à l'Internet à un moment donné, pilotés par un système de commande et de contrôle fait d'un à plusieurs serveurs, et concourant ensembles à une action.

- " Bot " est un raccourci pour " Robot " et désigne l'agent logiciel implanté (le parasite).

- " Net " signifie " réseau " en anglais.

- " Botnet " est l'ensemble, actif à un instant, de tous les exemplaires d'un agent logiciel donné, constituant un réseau communiquant.

- " Zombie " est un terme qualifiant un ordinateur compromis car il n'est plus sous le contrôle de son propriétaire mais sous celui d'un tiers inconnu à cause de l'agent logiciel (le virus, le malware) implanté.

- " Cheval de Troie " désigne l'agent logiciel vecteur d'une charge active (l'agent logiciel robot), par exemple un faux logiciel antivirus (ou un logiciel totalement légitime mais modifié par un cybercriminel qui l'a offert en téléchargement depuis un site autre que le site officiel de son éditeur - par exemple sur des trackers P2P Torrent) embarquant l'agent logiciel à implanter (le parasite). L'autre méthode d'implantation du parasite étant l'exploitation d'une faille de sécurité pour implanter un parasite par une pratique dite " Drive by Download ".

- Voir la page Zombie pour plus d'informations spécifiques aux ordinateurs sous contrôle.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Ces exemples de BotNet ont été choisi pour leurs diversités d'attaques et leurs diversités de finalités. Il existe des dizaines de milliers de BotNet et il y a une chance sur quatre que votre ordinateur soit un zombie dans un BotNet.

| Aidez Assiste – autorisez quelques publicités et cliquez-les |

Le débat qui a suivi ce film :

| Aidez Assiste – autorisez quelques publicités et cliquez-les |