Assiste.com

Appel téléphonique frauduleux

Appel téléphonique frauduleux - Ingénierie sociale manipulation de l'esprit) vous persuadant de révéler vos identifiants, codes secrets, comptes et cartes bancaires, etc.

cr 04.05.2012 r+ 21.08.2020 r- 16.02.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Vishing est une contraction de Voice phishing.

Les mises en garde contre le phishing sont omniprésentes, en particulier chez tous les opérateurs financiers (banques, assurances, sites gouvernementaux, fournisseurs d'accès Internet, sites de sécurité, etc.).

En plus, de nombreux organismes, dont toutes les banques, ont averti qu'ils ne prendraient pas en charge et ne rembourseraient pas les escroqueries dès lors que c'est la victime elle-même qui a révélé les identifiants des comptes piratés (dans le même esprit que le Risque juridique de complicité passive de l'internaute).

On peut considérer que tout le monde est informé à propos du phishing, et est méfiant, mis à part un reliquat inexpugnable de primates convaincus qu'Internet est un monde de bisounours.

Qu'à cela ne tienne : les criminels et cybercriminels reprennent les mêmes techniques d'ingénierie sociale (manipulations psychologiques – manipulations mentales – manipulations de l'esprit) à haute voix, au téléphone. C'est le même phishing en VoIP, le vishing : l'hameçonnage vocal.

Cela ne leur coûte rien : le téléphone sur Internet (la VoIP – Voix sur IP ) est gratuit.

Le but reste le même : tromper et convaincre un interlocuteur, par ingénierie sociale, et le conduire à divulguer l'information désirée.

Il existe d'innombrables manières d'opérer en vishing et ils en inventent de nouvelles sans cesse, mais elles entrent dans des schémas globaux comme :

Exemple de ce que pourrait être une accroche en vishing

Ce texte a été imaginé par Assiste en 2007

Nous sommes le centre de traitement des opérations financières de votre banque. Nous avons relevé des mouvements de sommes importants et inhabituels pouvant laisser supposer que vous êtes victimes d'un escroc tentant de vider votre compte. Veuillez appeler le 11.22.33.44.55 et vous authentifier avec les informations qui vous seront demandées. Un conseiller prendra votre appel. Je répète : 11.22.33.44.55. Pour ré-écouter ce message, tapez 1, sinon raccrocher.

Vishing par appel robotisé : Opération inhabituelle détectée sur votre compte

Un logiciel robot d'appels téléphoniques (logiciel de phone marketing) est utilisé pour appeler tous les numéros de téléphone détenus dans un fichier (tableur Excel, etc.) ou récupérés, avec des outils de pillage, sur des annuaires comme les « pages blanches » ou les « pages jaunes ».

La « cible » décroche et un message pré-enregistré, prétendument provenant de sa banque, prévient qu'une opération inhabituelle a été détectée sur son compte. Une confirmation est demandée. Il faut rappeler un numéro de téléphone (probablement surtaxé, mais c'est habituel avec les banques). En appelant, la « cible » tombe sur une boîte vocale (une autre forme de robot téléphonique) qui lui demande de s'identifier pour vérification en composant ses identifiants bancaires (numéro de carte bancaire, date d'expiration, éventuellement le cryptogramme visuel). Si la « cible » donne ces informations, elle devient une victime et des opérations frauduleuses vont être effectuées.

Comme il n'existe aucun moyen de vérifier ce que saisit la « cible », un jeu consiste à saisir n'importe quoi, ce qui fait perdre du temps au cybercriminel (et de l'argent s'il tente de fabriquer une fausse carte…).

Vishing par appel humain : Opération inhabituelle détectée sur votre compte

Le cybercriminel appelle la « cible » et se présente comme un contrôleur de sa banque ou de son réseau de carte bancaire (sans jamais préciser quelle banque ou quel réseau puisque l'information est inconnue à ce stade). Il informe qu'un achat (imaginaire) douteux, dont il donne des détails fantaisistes (où, quand, quoi…), a été détecté et demande à la « cible » si elle est légitimement l'auteur de cette opération. La « cible » répond évidemment « non ». Le cybercriminel donne alors un aspect « officiel » à la prétendue fraude en créant un prétendu « procès-verbal de fraude » et communique un « numéro de procès-verbal » à la « cible » qui, si elle est naïve, entre en confiance. Le cybercriminel demande alors à la « cible », pour garantir le procès-verbal, de prouver qu'elle est bien la titulaire de la carte et qu'elle est bien en sa possession en communiquant les coordonnées de la carte bancaire (numéro de carte bancaire, date d'expiration, éventuellement le cryptogramme visuel). Si la « cible » donne ces informations, elle devient une victime et des opérations frauduleuses vont être effectuées.

Si la « cible » a compris le manège, et comme il n'existe aucun moyen de vérifier la validité des informations données, sauf à utiliser la carte, un jeu consiste à faire durer la conversation, afin de faire perdre du temps au cybercriminel et lui donner des coordonnées bidon (ce qui lui fera perdre de l'argent s'il tente de fabriquer une fausse carte ou le fera bannir du milieu des cybercriminels s'il se met à vendre de fausses coordonnées bancaires…).

Comment fonctionne l'ingénierie sociale dans ce cas ?

Les criminels et cybercriminels créent un climat de stress et de peur et font passer un sentiment d'urgence, ne laissant pas le temps à la victime de comprendre ce qui se passe sauf qu'elle a été, ou risque d'être victime d'une fraude (imaginaire). La victime n'a pas le temps intellectuel de comprendre qu'on lui présente une fausse fraude et qu'une vraie fraude est en cours de construction.

Comment agir, réagir et se protéger ?

Ne jamais appeler/rappeler un numéro de téléphone que l'on vous suggère. Éventuellement, dans le doute ou si vous avez besoin de vous rassurer, appelez votre vrai conseiller dont les coordonnées apparaissent sur vos vrais factures, vos vrais relevés de comptes, etc. (sur son numéro surtaxé, lui aussi !)

Jamais aucune banque ou aucun organisme ne vous demandera, par courriel, fax ou téléphone, ce genre de renseignements. Ne donnez jamais ce genre de renseignements, JAMAIS. Ne donnez jamais votre mot de passe au téléphone, même si la personne qui vous appelle se fait passer pour votre patron, votre directeur, votre responsable informatique, etc. Si vous le faites et êtes ensuite victime d'opérations frauduleuses, vous ne pourrez pas vous retourner contre l'organisme (votre banque, etc.). Vous pourriez même être considéré comme un complice du criminel. L'imbécillité et le crétinisme ne sont pas des moyens de défense (mais un bon moyen de se faire virer par son employeur).

Si vous avez compris le manège, prévenez votre banque ou organisme afin de protéger la communauté.

Contact : judiciaire@gendarmerie.interieur.gouv.fr

Vishing est une contraction de Voice phishing.

Les mises en garde contre le phishing sont omniprésentes, en particulier chez tous les opérateurs financiers (banques, assurances, sites gouvernementaux, fournisseurs d'accès Internet, sites de sécurité, etc.).

En plus, de nombreux organismes, dont toutes les banques, ont averti qu'ils ne prendraient pas en charge et ne rembourseraient pas les escroqueries dès lors que c'est la victime elle-même qui a révélé les identifiants des comptes piratés (dans le même esprit que le Risque juridique de complicité passive de l'internaute).

On peut considérer que tout le monde est informé à propos du phishing, et est méfiant, mis à part un reliquat inexpugnable de primates convaincus qu'Internet est un monde de bisounours.

Qu'à cela ne tienne : les criminels et cybercriminels reprennent les mêmes techniques d'ingénierie sociale (manipulations psychologiques – manipulations mentales – manipulations de l'esprit) à haute voix, au téléphone. C'est le même phishing en VoIP, le vishing : l'hameçonnage vocal.

Cela ne leur coûte rien : le téléphone sur Internet (la VoIP – Voix sur IP ) est gratuit.

Le but reste le même : tromper et convaincre un interlocuteur, par ingénierie sociale, et le conduire à divulguer l'information désirée.

Il existe d'innombrables manières d'opérer en vishing et ils en inventent de nouvelles sans cesse, mais elles entrent dans des schémas globaux comme :

Exemple de ce que pourrait être une accroche en vishing

Ce texte a été imaginé par Assiste en 2007

Nous sommes le centre de traitement des opérations financières de votre banque. Nous avons relevé des mouvements de sommes importants et inhabituels pouvant laisser supposer que vous êtes victimes d'un escroc tentant de vider votre compte. Veuillez appeler le 11.22.33.44.55 et vous authentifier avec les informations qui vous seront demandées. Un conseiller prendra votre appel. Je répète : 11.22.33.44.55. Pour ré-écouter ce message, tapez 1, sinon raccrocher.

Vishing par appel robotisé : Opération inhabituelle détectée sur votre compte

Un logiciel robot d'appels téléphoniques (logiciel de phone marketing) est utilisé pour appeler tous les numéros de téléphone détenus dans un fichier (tableur Excel, etc.) ou récupérés, avec des outils de pillage, sur des annuaires comme les « pages blanches » ou les « pages jaunes ».

La « cible » décroche et un message pré-enregistré, prétendument provenant de sa banque, prévient qu'une opération inhabituelle a été détectée sur son compte. Une confirmation est demandée. Il faut rappeler un numéro de téléphone (probablement surtaxé, mais c'est habituel avec les banques). En appelant, la « cible » tombe sur une boîte vocale (une autre forme de robot téléphonique) qui lui demande de s'identifier pour vérification en composant ses identifiants bancaires (numéro de carte bancaire, date d'expiration, éventuellement le cryptogramme visuel). Si la « cible » donne ces informations, elle devient une victime et des opérations frauduleuses vont être effectuées.

Comme il n'existe aucun moyen de vérifier ce que saisit la « cible », un jeu consiste à saisir n'importe quoi, ce qui fait perdre du temps au cybercriminel (et de l'argent s'il tente de fabriquer une fausse carte…).

Vishing par appel humain : Opération inhabituelle détectée sur votre compte

Le cybercriminel appelle la « cible » et se présente comme un contrôleur de sa banque ou de son réseau de carte bancaire (sans jamais préciser quelle banque ou quel réseau puisque l'information est inconnue à ce stade). Il informe qu'un achat (imaginaire) douteux, dont il donne des détails fantaisistes (où, quand, quoi…), a été détecté et demande à la « cible » si elle est légitimement l'auteur de cette opération. La « cible » répond évidemment « non ». Le cybercriminel donne alors un aspect « officiel » à la prétendue fraude en créant un prétendu « procès-verbal de fraude » et communique un « numéro de procès-verbal » à la « cible » qui, si elle est naïve, entre en confiance. Le cybercriminel demande alors à la « cible », pour garantir le procès-verbal, de prouver qu'elle est bien la titulaire de la carte et qu'elle est bien en sa possession en communiquant les coordonnées de la carte bancaire (numéro de carte bancaire, date d'expiration, éventuellement le cryptogramme visuel). Si la « cible » donne ces informations, elle devient une victime et des opérations frauduleuses vont être effectuées.

Si la « cible » a compris le manège, et comme il n'existe aucun moyen de vérifier la validité des informations données, sauf à utiliser la carte, un jeu consiste à faire durer la conversation, afin de faire perdre du temps au cybercriminel et lui donner des coordonnées bidon (ce qui lui fera perdre de l'argent s'il tente de fabriquer une fausse carte ou le fera bannir du milieu des cybercriminels s'il se met à vendre de fausses coordonnées bancaires…).

Comment fonctionne l'ingénierie sociale dans ce cas ?

Les criminels et cybercriminels créent un climat de stress et de peur et font passer un sentiment d'urgence, ne laissant pas le temps à la victime de comprendre ce qui se passe sauf qu'elle a été, ou risque d'être victime d'une fraude (imaginaire). La victime n'a pas le temps intellectuel de comprendre qu'on lui présente une fausse fraude et qu'une vraie fraude est en cours de construction.

Comment agir, réagir et se protéger ?

Ne jamais appeler/rappeler un numéro de téléphone que l'on vous suggère. Éventuellement, dans le doute ou si vous avez besoin de vous rassurer, appelez votre vrai conseiller dont les coordonnées apparaissent sur vos vrais factures, vos vrais relevés de comptes, etc. (sur son numéro surtaxé, lui aussi !)

Jamais aucune banque ou aucun organisme ne vous demandera, par courriel, fax ou téléphone, ce genre de renseignements. Ne donnez jamais ce genre de renseignements, JAMAIS. Ne donnez jamais votre mot de passe au téléphone, même si la personne qui vous appelle se fait passer pour votre patron, votre directeur, votre responsable informatique, etc. Si vous le faites et êtes ensuite victime d'opérations frauduleuses, vous ne pourrez pas vous retourner contre l'organisme (votre banque, etc.). Vous pourriez même être considéré comme un complice du criminel. L'imbécillité et le crétinisme ne sont pas des moyens de défense (mais un bon moyen de se faire virer par son employeur).

Si vous avez compris le manège, prévenez votre banque ou organisme afin de protéger la communauté.

Contact : judiciaire@gendarmerie.interieur.gouv.fr

Où, quand, comment, auprès de qui signaler ou porter plainte ?

Valables pour la France et quelques extensions européennes :

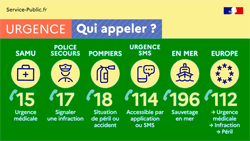

- Téléphones d'urgence gratuits

Si vous êtes témoin ou victime, en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 17 ou le 112 sur votre téléphone.

Si vous êtes témoin ou victime, dans tous les pays européens, y compris en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 112 sur votre téléphone.

Samu (urgence médicale) : 15

Pompiers : 18

Numéro d'urgence pour personnes sourdes ou malentendantes 114

Sauvetage dans les airs : 191

Sauvetage en mer : 196

Trouver votre brigade de gendarmerie ou votre commissariat de police.

Pour faire une déclaration à la « Brigade de Lutte contre la Cybercriminalité » (BL2C), anciennement la BEFTI (B.E.F.T.I.), adresses-vous à votre brigade de gendarmerie ou votre commissariat de police.

Contacter Info-escroquerie au 0811 02 02 17 (n° vert gratuit).

Pour signaler une escroquerie ou tentative d'escroquerie parvenue par courriel (spam).

Signaler un courriel ou un site suspect, un contenu ou un comportement illicite.

Dossier (collection) : Le Droit et la Plainte |

|---|

Où, quand, comment porter plainte Risque juridique de complicité de l'Internaute Porter plainte lorsque vous êtes victime de : Phishing Les textes protégeant la vie privée et les données à caractère personnel Droit - Charte sur la Publicité Ciblée et la Protection des internautes |

Dossier (collection) : L'essentiel |

|---|

|