Assiste.com

Appâtage

Appâtage est l'une des propositions de traduction en français de l'une des plus fleurissantes escroqueries sur l'Internet : le phishing. Utilisant l'ingénierie sociale, l'hameçonnage vise à vous faire révéler ce qui devrait rester caché, essentiellement vos coordonnées financières (bancaires).

cr 01.04.2012 r+ 21.08.2020 r- 18.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Le sujet est traité à phishing. Voir ce mot.

Le « Phishing » (« Hameçonnage » ou « Filoutage ») est une attaque de type « Ingénierie sociale » consistant à récupérer les identifiants des internautes, tout simplement en leur demandant de les donner, sans éveiller le moindre soupçon de leur part.

La méthode consiste à convaincre l'internaute, d'une manière ou d'une autre, de se rendre sur une page Web imitant parfaitement une page d'un site officiel d'une banque ou d'un organisme ou d'une administration ou d'un site quelconque de très grande taille, comme Yahoo!, utilisant des données d'authentification.

Fabrication d'une page de phishing

Une imitation parfaite d'une page réelle d'un site est d'une simplicité enfantine à réaliser. Vous pouvez, vous-même, copier une page d'un site, en faisant, dans votre navigateur, « Fichier » ![]() « Enregistrer sous... ». Vous récupérez instantanément une copie exacte d'une page réelle d'un site réel, avec tout son code HTML, toute sa mise en page, son design, sa charte graphique, tous les liens réels vers les images réelles, les logos réels, les autres pages réelles du site... Les liens présents sont réels et envoient bien vers toutes les rubriques réelles du site réel, etc. ... Le système de navigation est réel... Ouvrez votre sauvegarde de cette page, dans votre navigateur Web, et promenez le curseur de votre souris sur tous ces liens. Regardez les URL - Elles sont toutes réelles. Cliquez sur ces liens. Ils vous envoient réellement vers les pages réelles du site réel.

« Enregistrer sous... ». Vous récupérez instantanément une copie exacte d'une page réelle d'un site réel, avec tout son code HTML, toute sa mise en page, son design, sa charte graphique, tous les liens réels vers les images réelles, les logos réels, les autres pages réelles du site... Les liens présents sont réels et envoient bien vers toutes les rubriques réelles du site réel, etc. ... Le système de navigation est réel... Ouvrez votre sauvegarde de cette page, dans votre navigateur Web, et promenez le curseur de votre souris sur tous ces liens. Regardez les URL - Elles sont toutes réelles. Cliquez sur ces liens. Ils vous envoient réellement vers les pages réelles du site réel.

Il ne vous reste plus qu'à effacer le milieu de la page et mettre, à la place, un formulaire de saisie d'identifiants, numéros de compte, numéro de carte bancaire, code secret, etc. ... et un bouton d'envoi !

Le bouton d'envoi masquera l'URL de destination par un simple script, en JavaScript, faisant apparaître un lien factice vers le site réel afin de rassurer la victime. Le clic sur ce bouton enverra le formulaire, méticuleusement complété par le gogo naïf, ailleurs, sur la machine du cybercriminel.

Une fois cette page d'usurpation réalisée, il suffit de l'héberger sur un serveur (un serveur piraté (hacké), car possédant une faille de sécurité, d'un webmaster quelconque qui ne se rend compte de rien. Il existe des logiciels de recherche de failles de sécurité et de vulnérabilités permettant de détecter des serveurs ou des sites Web mal protégés).

La mise en exploitation de cette page d'usurpation consiste à lancer un vaste filet pour capturer le maximum d'internautes crédules en très peu de temps, raison pour laquelle la peur est souvent employée (menaces, votre compte va être fermé, pseudo dette et menace d'huissiers et de poursuites judiciaires immédiates, vous avez 24 heures pour vous mettre à jour, etc. ...).

La campagne de spam (méthode privilégiée) utilise un Botnet que le cybercriminel auteur du phishing loue, pour une quinzaine de minutes, à un autre cybercriminel « propriétaire » d'un Botnet. Ils se connaissent tous dans le Web caché (le Dark Web). Ils ont des forums de discussions cachés où ils vendent et achètent de tout en matière de cybercriminalités. Quinze minutes coûtent une centaine d'€ et sont suffisantes pour envoyer des dizaines de millions de spams. Le serveur qui héberge la page contrefaite se trouve dans un pays off-shore et la page contrefaite n'est disponible que quelques heures puis disparaît. Elle n'est pas traçable et le mal est fait.

Le cybercriminel va à la pêche aux informations qui devraient rester cachées, et c'est vous-même qui allez les lui donner. C'est vous qui êtes le poisson que le cybercriminel ferre (« Phishing » dérive du verbe signifiant « aller à la pêche » en anglais - « fishing », une forme verbale (Participe présent / le gérondif) du verbe « To fish » (pêcher, aller à la pêche). Des pirates vont à la pêche et vont ferrer le poisson (l'internaute naïf).).

Le cas d'usage le plus répandu du « Phishing » (« Hameçonnage ») est l'envoi massif d'un message, par email (« Spam ») ou par SMS (« SMiShing ») accrocheur afin de récupérer des milliers d'identifiants - Mots de passe - N° de cartes bancaires - N° de comptes bancaires, etc. ... en quelques minutes.

Le site frauduleux (cette imitation parfaite d'une page d'un site réel d'une banque, d'un fournisseur d'accès Internet, d'un e-commerçant, d'une administration, etc. ...), vers lequel le gogo crédule est dirigé, va être détecté par des organismes de surveillance comme Lexsi, mais, entre temps, le cybercriminel, quelque part dans le monde, aura récupéré les données de quelques milliers de victimes et les aura déjà dépouillées.

Pour une raison quelconque, le texte va vous convaincre de donner votre « login » et votre « mot de passe », et d'autres données (carte bancaire, numéro de compte, code secret...), que l'attaquant récupère en clair, tout simplement, pour s'attaquer ensuite à vos ressources (piller votre compte bancaire, hacker vos sites Internet, fabriquer une carte de crédit falsifiée, tout savoir sur vous, etc. ...).

Des « Spam » de « Phishing » sont envoyés par milliards chaque jour, dans le monde entier. Qui n'a pas reçu, parfois plusieurs fois par jour, des courriels du genre :

"EDF - Coupure de votre fourniture d'électricité demain - Veuillez régler immédiatement - Service contentieux."

"EDF - Dernière démarche amiable avant coupure"

"Suite à un crash de nos systèmes, vérification et réactivation de votre compte"

"Urgent - Suspension de votre compte"

"Demande de mouvement financier suspect sur votre compte - Veuillez vérifier"

"Crédit Lyonnais - Mise à jour de notre système de sécurité"

"Confirmation de facturation - Vérifiez les informations"

"Société Générale : Une importante information"

"Notification de restriction de l'accès au compte"

"Problème concernant votre compte"

"Notification de connexion à votre compte !"

"[Free] Coordonnées non à jour - Ref. #4657682356789"

"Confirmation de création de votre espace abonné"

"Votre contrat a été modifié"

"Confirmez votre adresse de courriel"

"Problème sur votre carte bancaire !"

"Votre compte d'accès a été limité"

"Problème de non-réception d'argent sur votre compte"

"Problème facture N337624364 du 02/03/2013"

"Si vous ne mettez pas à jour vos références, votre compte sera clos sous 24 heures."

"Mouvements suspects sur votre compte, vérifiez vos coordonnées."

"Le séjour avec hébergement payé que vous avez gagné - Nous n'avons pas reçu votre formulaire de réservation"

"Concernant votre compte"

"Prélèvement impayé - il vous reste 24 heures avant déclenchement de la procédure judiciaire."

"Vous avez gagné le tirage de mercredi."

Etc.

Tous les titres qui ressemblent, de près ou de loin, à ceux-là sont des cybercriminalités de type « Phishing » ou « SMiShing ». Ne jamais les ouvrir !

Où, quand, comment, auprès de qui signaler ou porter plainte ?

Valables pour la France et quelques extensions européennes :

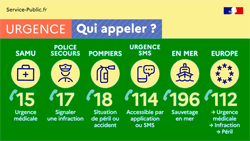

- Téléphones d'urgence gratuits

Si vous êtes témoin ou victime, en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 17 ou le 112 sur votre téléphone.

Si vous êtes témoin ou victime, dans tous les pays européens, y compris en France, de faits nécessitant une intervention immédiate de toute urgence d'une ambulance, des services d'incendie ou de la police, composez gratuitement le 112 sur votre téléphone.

Samu (urgence médicale) : 15

Pompiers : 18

Numéro d'urgence pour personnes sourdes ou malentendantes 114

Sauvetage dans les airs : 191

Sauvetage en mer : 196

Trouver votre brigade de gendarmerie ou votre commissariat de police.

Pour faire une déclaration à la « Brigade de Lutte contre la Cybercriminalité » (BL2C), anciennement la BEFTI (B.E.F.T.I.), adresses-vous à votre brigade de gendarmerie ou votre commissariat de police.

Contacter Info-escroquerie au 0811 02 02 17 (n° vert gratuit).

Pour signaler une escroquerie ou tentative d'escroquerie parvenue par courriel (spam).

Signaler un courriel ou un site suspect, un contenu ou un comportement illicite.

FAQ (QFP - Questions fréquemment posées)

FAQ (QFP - Questions fréquemment posées)

- Phishing

- Phiching

- Fishing

- Fiching

- Hameçonnage

- Filoutage

- Attaque par phishing

- Attaque par phiching

- Attaque par fishing

- Attaque par fiching

- Attaque par hameçonnage

- Attaque par filoutage

- Est-ce du phishing ?

- Phish

- Phisher

- Spam de phishing

- Spam escroquerie

- SMiShing

- Scam

- Message frauduleux

1 - -

Dossier (collection) : Le Droit et la Plainte

Où, quand, comment porter plainte

Risque juridique de complicité de l'Internaute

Signaler (à la PHAROS)

Porter plainte (où, comment, pour quoi...)

Escroquerie - Définition du délit d'escrquerie

Info escroquerie - 0811 02 02 17

La PHAROS - Exemple de signalement

Le Befti

Porter plainte lorsque vous êtes victime de :

Phishing

Forex

Robots de trading

Fraude 419 (par e-mail, fax, courrier postal, téléphone...)

Ingénierie sociale

Escroquerie à la fausse loterie Microsoft

Chaîne pyramidale

Chaine d'argent

Ventes pyramidales

Boule de neige

Pyramide de Ponzi

Vente multiniveau

CPM - Commercialisation à paliers multiples

CPM - ou « Multi-Level Marketing »

CPM - ou « MLM »

Jeu de l'avion

Cercles de dons

Rondes d'abondance

Roues d'abandance

Karus

Spam « MMF »

Spam « Make Money Fast »

Faux héritages

Fausses transactions commerciales

Utilisation frauduleuse de moyens de paiement

Escroqueries financières diverses

Les textes protégeant la vie privée et les données à caractère personnel

Droit - Charte sur la Publicité Ciblée et la Protection des internautes

Droit - Code Civil - Code des Postes et Telecommunications - Secret de la correspondance

Droit - Loi 78-17 du 6 janvier 1978 relative à l'informatique, aux fichiers et aux libertés

Droit - Directive européenne n°95/46/CE du 24 octobre 1995 (Texte fondateur)

Dossier (collection) : L'essentiel

Les bonnes attitudes : l'essentiel

Avant d'entrer dans un site : l'essentiel

Fausses alertes et escroqueries : l'essentiel

Choix d'un antivirus (obligatoire) : l'essentiel

Anticiper et prévenir : l'essentiel

Entretenir et petits travaux : l'essentiel

- Mises à jour périodiques (Windows Update)

- Mises à jour périodiques (hors Windows Update)

- Nettoyage périodique - Décrassage - Réparations

- Faire l'inventaire de son matériel et de ses logiciels

- Vérifier l'état des disques et fichiers (CHKDSK)

- Vérifier l'état des fichiers système (SFC)

- Défragmenter les fichiers et disques

- Nettoyer, défragmenter, compresser le Registre Windows

Vitesses - Accélérer : l'essentiel

Actions de décontamination : l'essentiel

- Phishing

- Phiching

- Fishing

- Fiching

- Hameçonnage

- Filoutage

- Attaque par phishing

- Attaque par phiching

- Attaque par fishing

- Attaque par fiching

- Attaque par hameçonnage

- Attaque par filoutage

- Est-ce du phishing ?

- Phish

- Phisher

- Spam de phishing

- Spam escroquerie

- SMiShing

- Scam

- Message frauduleux

Dossier (collection) : Le Droit et la Plainte |

|---|

Où, quand, comment porter plainte Risque juridique de complicité de l'Internaute Porter plainte lorsque vous êtes victime de : Phishing Les textes protégeant la vie privée et les données à caractère personnel Droit - Charte sur la Publicité Ciblée et la Protection des internautes |

Dossier (collection) : L'essentiel |

|---|

|