Assiste.com

Vent Stellaire (NSA)

La NSA dispose d'« Echelon », depuis 1948 (espionnage mondial des signaux analogiques) et de « Vent Stellaire », opérationnel depuis 2013 (espionnage mondial des signaux numériques et du cyberespace).

cr 04.05.2012 r+ 21.08.2020 r- 18.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

La NSA dispose du réseau mondial Echelon, commencé avec le pacte UKUSA ("United Kingdom – United States of America Agreement") en 1948, pour l'espionnage, la capture et l'analyse des communications radiofréquence de la planète (télécommunications et courriers électroniques) en fonction de mots clés ? Depuis 2008 est mis en chantier « Vent Stellaire » qui, opérationnel en 2013, fait la même chose qu'Echelon pour tout ce qui est trafic numérique (réseau informatique et Internet, cyberespace, etc.). La technologie sous-jacente est la Deep Packet Inspection et la Deep Content Inspection. Comme d'habitude, les moyens de la NSA sont illimités et le secret est le plus total.

Echelon, les « Grandes Oreilles » de l'espionnage du monde entier par la NSA (agence d'espionnage des USA et des pays associés du pacte UKUSA), avec le gigantisme de ses stations d'écoute au sol et son réseau de satellites géostationnaires, fait aujour'hui figure de simple galop d'essai archaïque par rapport à « Vent Stellaire » (« Stellar wind » ou « StellarWind »).

Le nom de « StellarWind » ( « Vent Stellaire » ) a été donné comme nom de code permanent à ce projet le 31 octobre 2001 (page 12, note 3 du document 1).

Avec « Vent Stellaire », l'espionnage des communications radiofréquence mondiales est désormais complété par l'espionnage des communications numériques à l'échelle planétaire.Si UKUSA, devenu Echelon, est opéré par la NSA avec le Royaume Uni, le Canada, l'Australie et la Nouvelle-Zélande, il n'en est pas de même de « Vent Stellaire » que la NSA garde pour elle, sans partage. « Vent Stellaire » est déployé au seul profit militaire, industriel et commercial des Etats Unis, et lui seul.

Le projet a été voté par le congrès en 2008 sous Georges W. Bush, malgré l'opposition du ministère de la justice qui jugeait « Vent Stellaire » inconstitutionnel. En effet, avec « Vent Stellaire », il s'agit ni plus ni moins que d'espionner toutes les communications qui entrent aux USA mais aussi toutes les communications intérieures, donc de légaliser la surveillance en flux continu et permanent de la population américaine.

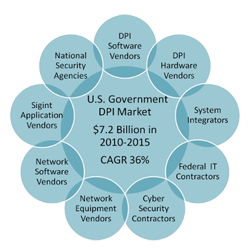

Grâce à un lobbying appuyé des industriels oeuvrant dans les domaines des logiciels d'analyse des contenus circulant sur les réseaux et des fabricants de matériel, grâce aussi à l'excellent alibi que représente les attentats du 11 septembre (naissance des états policier et perte des libertés individuelles), un faramineux budget est partagé entre tous ces lobbyistes. Rien que pour la Deep Packet Inspection, une estimation des sommes mises en circulation sur quelques années est vertigineuse :

Le principe de base est assez simple, il s'agit de surveiller au moyen du DPI (Deep Packet Inspection) tout ce qui passe par les réseaux numériques (voix, données...). Le système fonctionne à deux niveaux.

- Soit comme Echelon à partir d'un système de mots clés : dès que le mot apparaît dans une communication le système enregistre toutes les données de l'utilisateur (contenus des e-mails, des tchats, pages Internet consultées, comptes bancaires, feuilles d'impôt, etc.).

- Soit en partant des numéros de téléphone (du moment que le système a un numéro de téléphone, il enregistre toutes les données correspondantes automatiquement).

Mais « Vent Stellaire » ne veut pas simplement faire du super-Echelon. Le but est aussi d'explorer le deepnet, cette partie du World Wide Web qui n'est pas/ne peut pas être indéxée par les moteurs de recherche : sites payant, données payantes, sites ou données sécurisées (il faut être membre avec procédure par cooptation), Contenus chiffrés (cryptographie), échanges de fichiers par FTP ou P2P payants ou uniquement accessibles à des membres cooptés ou parainés, etc.

Les algorithmes de chiffrement utilisés (aussi bien par des navigateurs web usuels, que par des États, des institutions financières, et, bien sûr, les terroristes), comme l'AES (Advanced Encryption Standard), sont, pour l'instant, impossible à casser, sauf à utiliser la méthode dite de la « Force Brute » (recherche exhaustive). Pour ce faire il faut deux choses :

- d'abord, cela paraît évident, des ordinateurs surpuissants qui peuvent attaquer le chiffrement. La NSA y travaille actuellement dans le Tennessee.

- Ensuite, pour pouvoir casser le chiffrement, il faut pouvoir stocker le maximum de données pour chaque source. Plus le nombre de messages stockés utilisant un chiffrement particulier est important, plus il sera facile de repérer un schéma récurrent dans le cryptage permettant ainsi de le casser.

Visiblement dans l'Utah, près de Salt Lake City. Le projet s'est fait discret depuis 2008. La NSA s'est lancée dans la construction d'un complexe pharaonique. Une enquête très complète sur ce complexe a été publiée le 15 mars 2012 par James Bamford, sur Wired. Le but est de pouvoir stocker des quantités astronomiques de données.

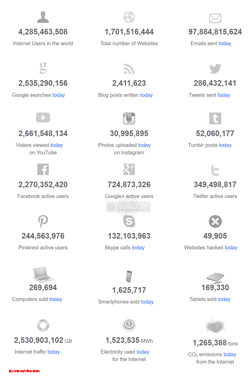

Selon un rapport de Cisco (leader mondial des réseaux), le trafic Internet mondial quadruple entre 2010 et 2015, pour atteindre 966 exabytes par an (un million d'exabytes = un yottabyte). En termes d'échelle, Eric Schmidt, ancien PDG de Google, a, une fois, estimé que le total de toutes les connaissances humaines créées depuis l'aube de l'humanité à 2003 totalise 5 exaoctets. Le flux de données ne montre aucun signe de ralentissement. En 2011, plus de 2 milliards des 6,9 milliards d'habitants de la planète étaient connectés à l'Internet. Vers 2015, la firme de recherches IDC estimait qu'il y aurait 2,7 milliards d'utilisateurs de l'Internet. En juillet 2019, ils sont près de 4,3 milliards et il y a plus de 1,7 milliards de de site Web.

Un téraoctet de données peut désormais être stocké sur une carte flash de la taille de l'ongle du petit doigt d'un homme (les cartes mémoire SDXD devraient atteindre, selon une communication de l'association SD regroupant les principaux acteurs du développement des cartes SD, lors du Consumer Electronics Show de 2009, la capacité de 2 téraoctets). Le composant mémoire fait environ 1 cm² !

Le stockage d'un exabyte (1.000.000 de térabytes), soit le trafic internet mondial sur un an selon CISCO, tiendrait donc sur 1.000.000 de cm² soit 100 m² de mémoire flash, 100.000 m² pour un zettabyte et 1.000.000 m² pour un yottabyte. Empilées sur une centaine de couches, il ne suffirait que d'une surface au sol (sans les équipements : racks, alimentations etc. ...) de 10.000 m² ! Si la NSA devait atteindre un yottabyte d'informations stockées dans son centre de calcul de Bluffdale, dans l'Utah, cela équivaudrait à environ 500 trillions (500.000.000.000.000.000.000) de pages de texte.

Ainsi, la NSA a besoin de locaux et le centre de calcul de Bluffdale, dans l'Utah, qui devrait être fini de construire en 2013, serait d'environ 93.000 m² (tous locaux confondus).

La quantité totale potentielle d'informations qui pourrait être stockée dans le centre de calcul de la NSA, à Bluffdale, dans l'Utah, est véritablement stupéfiante mais sa croissance est de même nature que la croissance exponentielle de la quantité de données de renseignement produites chaque jour par les capteurs d'écoute Echelon de la NSA et d'autres agences de renseignement.

La conséquence de cette « expansion du théâtre d'opération des capteurs satellitaires et autres sondes de réseaux », comme le fait remarquer un rapport du ministère de la Défense de 2007, est que le Pentagone tente d'étendre son réseau mondial de communications, connu sous le nom de « Global Information Grid », pour gérer des yottabytes de données. (Un yottabyte est 10 puissance 24 octets, une valeur si grande que personne n'a encore inventé un terme pour une unité de mesure qui lui serait supérieure).

La NSA se donne donc les moyens de la surveillance totale dont elle rêve. Un pas de plus vient d'être franchi dans le fichage, le flicage et la destruction de la vie privée, et ce à l'échelle planétaire. Le futur s'annonce merveilleux.

Note :

En mars 2012, le magazine Wired a publié un article dans lequel il ressort que « Vent Stellaire » serait déjà opérationnel.

La NSA dispose des deux plus grands réseaux d'espionnage (écoute, capture et analyse) du monde :

↑ [01] Le Washington Post a obtenu une copie de ce document de travail d'un rapport top secret de la NSA sur la collecte de données privées (espionnage) dans le cadre du renseignement intérieur. La copie originale de ce document contenait des modifications et commentaires dans les marges, qui n'ont pas été reproduites.

24.03.2009 - NSA - Rapport de l'inspecteur général sur le Programme de surveillance du président (top secret - pdf - 57 pages) Archive Assiste

Dossier (collection) : Espionnage institutionnel |

|---|

Les dispositifs internationaux Prism et Cie - Révélations Snowden Le dossier NSA NSA - Les moyens d'écoute et d'analyse (vidéo) Technologies spécifiques Deep Packet Inspection Surveillance à partir du Web 2.0 Carnivore |