Assiste.com

Shields Up! - Test des pare-feu par Steve Gibson (GRC)

Shields Up! - Test des pare-feu par Steve Gibson (GRC - Gibson Research Corporation). ShieldsUp! est un groupe de tests gratuits en ligne d'opacité de votre ordinateur (blocages de pénétration).

cr 01.04.2012 r+ 21.08.2020 r- 18.04.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Shields UP! (de GRC - Gibson Research Corporation) - Première mise en ligne de ce scan de ports le 06.10.1999.

Steve Gibson est le gourou de l'anti-spyware, découvreur du 1er spyware et auteur du 1er anti-spyware, consultant en sécurité des systèmes d'informations aux Etats Unis.

Shields Up!, parfois écrit Shields Up, (y compris par Steve Gibson lui-même !) ou encore ShieldsUp! ou ShieldsUp, est un groupe de tests gratuits, en ligne, d'opacité de votre ordinateur.

Shields Up! permet de tester l'efficacité de votre pare-feu contre des tentatives entrantes.

Des analyses (scans) de ports ont lieu continuellement, sur l'Internet, et avoir un pare-feu est une obligation.

- Certaines analyses sont légitimes mais d'autres sont effectuées par des cybercriminels qui cherchent, avec des scanners de ports, si un port est ouvert.

- S'ils en trouvent un (ou plusieurs) c'est qu'il y a un logiciel ou un service qui est à l'écoute derrière.

- Ils cherchent alors immédiatement, avec un scanner de failles (scanner d'exploits), si ce logiciel ou service est affecté d'une faille de sécurité connue et bonne à exploiter.

Les cybercriminels tentent de pénétrer les ordinateurs pour diverses raisons (vol de données, zombification pour constitution de Botnet, surveillance et flicage des personnes physiques et morales, attaques destructrices dans des guerres cybernétiques (la dernière en date, au moment de la mise à jour de cet article, est le déferlement mondial de , implantation de ransomwares (blocage avec demande de rançon), implantation de cryptowares (blocage avec chiffrement des données de l'utilisateur et demande de rançon, etc.).

Sans pare-feu, vous avez, en moyenne, 4 minutes pour survivre sur l'Internet.

Se rendre, en toute confiance, sur la page Shields Up! de GRC. Cette page regroupe plusieurs tests de l'étanchéité de votre ordinateur (analyse du travail de votre pare-feu et de vos réglages).

Ne faites ce genre de tests que si votre machine est toute seule connectée au Web avec sa propre adresse IP.

Attention : Quand ne pas faire ce genre de test

Si vous n'êtes pas sûr, ne faites rien. Des simulations d'attaques vont être lancées contre l'adresse IP de cette machine, contre ses ports et ses services. Si vous êtes en entreprise ou en réseau, ne faites rien.

Une fois arrivé sur la page d'accueil (en anglais), cliquez sur le bouton vers le milieu de la page. Si votre navigateur affiche une fenêtre d'avertissement de sécurité (demande d'élévation de privilège), acceptez et continuez.

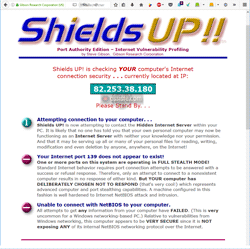

Au bout d'environ 5 secondes, vous recevez cette image, pour vous faire un peu peur, qui vous dit, en substance (traduction ci-dessous) que vous n'avez pas de pare-feu ou qu'il est désactivé pour une raison ou pour une autre (vous l'avez désactivé ou une malveillance l'a désactivé) ou qu'il est réglé comme une passoire.

ShieldsUP! (de Gibson Research Corporation) - Scan de ports en ligne

Félicitations !

Sans que vous le sachiez ou sans votre permission explicite, la technologie réseau de Windows, qui connecte votre ordinateur à Internet, peut offrir certaines ou toutes les données se trouvant dans votre ordinateur au monde entier en ce moment même !

Ce qui nous intéresse, ce sont tous les tests à faire, juste en-dessous. Il y en a huit :

Test 1 - uPnP

uPnP=Universal Plug and Play (reconnaissance automatique des composants de l'ordinateur). L'intention apparente de Microsoft, en introduisant uPnP dans Windows XP, était : « Faites votre réseau vous-même, à la maison ou en entreprise, sans rien y connaître. ». L'intention semblait tellement bonne qu'uPnP fut déployé dans les autres versions de Windows.

uPnP permet à des composants WiFi, donc dans un rayon de 20 à 30 mètres, d'être reconnus immédiatement et de s'intégrer au réseau WiFi local. L'ajout d'un ordinateur WiFi, d'une imprimante WiFi, d'une console de jeux, etc. ... est facilité, voire automatisé. Les " Box " WiFi reconnaissent uPnP.

Mais uPnP comportait, à son lancement, de très nombreuses failles de sécurité. En plus, uPnP n'est, n'y plus n'y moins, qu'un espion faisant l'inventaire de votre configuration d'ordinateur d'une manière systématique et avec un protocole standardisé, ce qui a conduit les CERT - Computer Emergency Response Team et le FBI à recommander sa désactivation immédiate. Le FBI a retiré, depuis, son avis de désactivation, mais l'approche espionne systématique du FBI ne conduit pas à penser que le retrait de son avis soit exempt d'arrières pensées - voir Prism et Cie.

Clic sur le gros bouton orange .

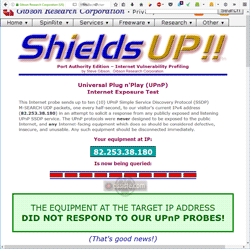

Tous les systèmes Windows ne sont pas vulnérable à l'uPnP. Seuls des versions anciennes de Windows le sont. Dans tous les cas, vous devez obtenir ce résultat de test :

Si ce n'est pas le cas :

Rendez-vous sur la page uPnP pour comprendre de quoi il retourne

Rendez-vous sur la page UnPlug n' Pray - Gérer/tuer la fonction uPnP (contre-mesure à uPnP - un outil gratuit de Steve Gibson, du GRC) .

Test 2 - File sharing

Clic sur le bouton

Test 3 - Ports communs

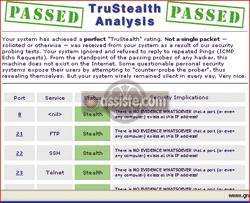

Clic sur le bouton . Ce test dure environ 5 secondes et sonde les ports les plus courants : 0, 21, 22, 23, 25, 79, 80, 110, 113, 119, 135, 139, 143, 389, 443, 445, 1002, 1024, 1025, 1026, 1027, 1028, 1029, 1030, 1720 et 5000. Chacun de ces ports de communication doit ressortir en mode « Stealth », c'est-à-dire totalement invisible.

Un second test envoie un « ping » (une requête appelée ICMP Echo) depuis le serveur du GRC vers votre adresse IP et votre ordinateur ne devrait pas répondre par un signal signifiant « Coucou, j’existe et je suis là, bien visible sur l'Internet, et voici mon temps de réponse ». Ce sont les pare-feu commerciaux qui bloquent la réponse à ce signal (le pare-feu de Microsoft Windows ne le bloque pas). Certains serveurs ont toutefois besoin de cette réponse, comme les serveurs de jeux en ligne.

Shields UP! (de Gibson Research Corporation) - Scan des ports les plus communs et test de réponse à un « ping »

Cliquez sur Common_Ports. Vous devez obtenir ceci (tout en vert).

Shields UP! (de Gibson Research Corporation) - Scan des ports les plus communs et test de réponse à un « ping »

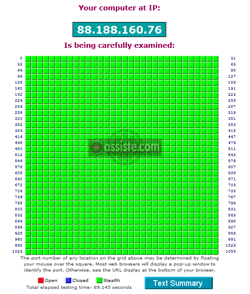

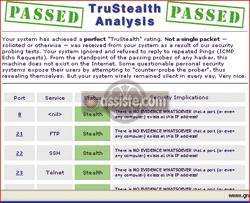

Test 4 - Tous les ports

Cliquez sur le bouton . Vous devez obtenir ceci (tout vert) :

Test 5 - Test d'un vieux truc : Messenger Spam

Normalement, vous n'êtes plus sensible, depuis longtemps, à cet usage abusif d'un mécanisme légal d'affichage de messages. Cela s'est arrêté après Windows XP.

Cliquez sur le bouton . Vous ne devez rien obtenir.

Pour savoir de quoi il retourne, lisez l'article complet sur Messenger Spam.

Test 6 - Qu'est-ce que votre navigateur Web envoie aux serveurs, chaque fois que vous faîtes une requête ?

Cliquez sur le bouton .

Regardez un peu plus bas. Le contenu du « header » (l'entête) de cette requête est affiché.

Pour en savoir plus sur ce que sont les requêtes et leurs « headers », un véritable cheval de Troie de la navigation sur le Web, lire :

Requête HTTP - Entête HTTP (et tracking)

Test 7 - Scan de ports que vous désignez

Saisir un, une liste ou un intervalle de ports (ou ces trois méthodes simultanément) dans la boîte de saisie.

Il ne doit pas y avoir plus de 64 ports à analyser, chaque fois.

Exemples de syntaxes admises :

| 1, 10, 100, 1000, 10000 |

| 21 23 80 135-139 1024-1030 |

| 4000/14/512/416/28/10101/50000 |

| 65516-65535 |

| 1-10-1 |

Cliquez sur le bouton .

Test 8 - Informations générales sur un port en particulier (en anglais)

Saisir un numéro de ports dans la boîte de saisie.

Cliquez sur le bouton .

Une description de ce port et de son usage s'affiche (en anglais). Vous pouvez copier le texte qui s'affiche et en demander la traduction à :