Assiste.com

| |

Comment supprimer Exploit-CVE2012-0158.h!rtf

Exploit-CVE2012-0158.h!rtf est identifié comme : - Exploit : Comment le supprimer et décontaminer mon ordinateur, mes logiciels, mon système d'exploitation ?

09.01.2024 : Pierre Pinard.

Dossier (collection) : Comment supprimer gratuitement |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Exploit-CVE2012-0158.h!rtf est identifié (classifié) en tant que :

Exploit (Exploitation d'une faille de sécurité)

Exploit-CVE2012-0158.h!rtf est un exploit, un code malveillant exploitant une faille de sécurité détectée par un scanner de failles. Toutes les applications du monde, systèmes d'exploitation, microcodes des processeurs, pilotes, technologies, etc. comportent des failles. Il n'existe pas de code 100% sans erreur (error free). Lire backdoor (Porte dérobée).

L'exploit est la malveillance exploitant la faille découverte par le scanner de failles.

Vous devez impérativement supprimer [WM-Field: Titre raw]. Les failles seront corrigées par les éditeurs et vous devez impérativement mettre vos logiciels à jour. Suivre quotidiennement la publication des avis et alertes de sécurité, au jour le jour. Lire :

| Annonce |

Découverte de la présence de Exploit-CVE2012-0158.h!rtf

Vous découvrez la présence de Exploit-CVE2012-0158.h!rtf à l'occasion de l'exécution d'un antivirus ou d'un antimalware ou d'un outil spécifique gratuit comme :

Antivirus/Antimalware

Etc.

Outils

Lorsque l'objet [*] identifié sous le nom de Exploit-CVE2012-0158.h!rtf est découvert dans un appareil fonctionnant sous le système d'exploitation Microsoft Windows, il convient très probablement, selon la/les classe(s) à/aux quelles il appartient, de le supprimer.

[*] L'objet découvert peut être constitué de multiples fichiers, services, clés du registre, valeurs de clés, DLLs, répertoires, etc. C'est la raison pour laquelle certains outils de nettoyage/sécurité/décontamination déclarent avoir trouvé, pour un seul objet réel proposé à la suppression, la présence de 20, 30, 50 menaces, ce qui relève de la fréquente tentative d'élévation de la peur et l'affolement chez l'utilisateur afin de le conduire à l'acte d'achat immédiat d'un logiciel ou service dans une démarche qui se rapproche de la démarche frauduleuse des scarewares.

| Annonce |

Utilisez la version gratuite de Malwarebytes

Vous pouvez également utiliser Malwarebytes dans le cadre de la procédure étendue gratuite de décontamination

Stinger est compétent contre Exploit-CVE2012-0158.h!rtf.

| Annonce |

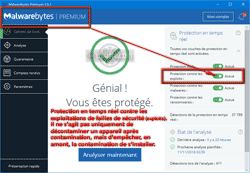

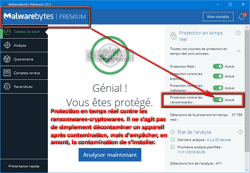

Votre protection en temps réel, AVANT l'infection, est obligatoire (Malwarebytes Premium pour le particulier ou Malwarebytes Endpoint en entreprise vivement recommandé).

Il ne s'agit pas de décontaminer votre ordinateur après contamination avec un outil faisant une analyse en temps différé (à la demande (« On-demand »)), mais d'empêcher sa contamination, en amont, avec un outil fonctionnant en temps réel (« On-access » ou, mieux, « On-execution »).

Malwarebytes Premium (ou Endpoint) fait les 2 :

Pratique du mode « On-execution » (fonctionnement en temps réel en parfaite entente quel que soient les autres outils de sécurité installés)

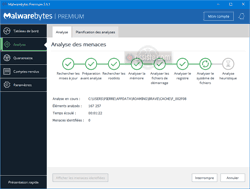

Peut être utilisé à tout moment en mode à la demande (« On-demand ») pour lancer des analyses périodiques

Malwarebytes - Paramétrage

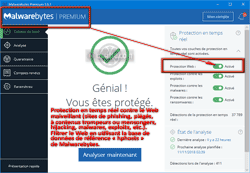

Protection en temps réel (« Real time ») de la

navigation sur le Web, dont grâce à hphosts

Malwarebytes - Paramétrage

Protection en temps réel (« Real time ») contre les malveillances (malwares)

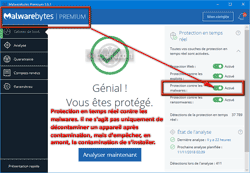

Malwarebytes - Paramétrage

Protection en temps réel (« Real time ») contre les

ransomwares et crypto-ransomwares

| Annonce |

Protégez-vous, pour vous et pour tous les autres internautes du monde.

Protégez-vous pour ne pas courir le risque juridique de complicité passive.

Si la compromission de votre ordinateur est utilsée pour propager des attaques vers d'autres ordinateurs ou personnes, alors que vous n'avez pas protégé et maintenu à jour votre appareil et ses logiciels, votre responsabilité est juridiquement engagée. Vous n'êtes pas victime, mais complice des agresseurs, par votre négligence.

Il y a des centaines... des milliers de formes de malveillances. Leurs auteurs/acteurs sont constamment à l'affut pour vous piéger/infecter ! En voici juste quelques-unes :

Les virus

Les ransomwares

Les spywares

Les keyloggers

Les adwares

Les barres d'outils

Les rogues

Les crapwares

Les scarewares

Les inutilitaires

Les hijackers

Les zombificateurs

Les spywares

Les backdoor

Les exploitations des failles de sécurité - Avis et alertes de failles de sécurité et leurs correctifs au jour le jour

Etc.

Il y a des centaines... des milliers de causes et gestes conduisant à l'infection. En voici juste quelques-uns. Certains sont entièrement de votre faute.

Voir l'article étendu : Comment je me fais avoir, comment je me fais infecter

| Annonce |