Assiste News Dossiers Encyclopédie Comment Logithèque Alternathèque Crapthèque Outils Forum Boutique ? W TDF

Assiste.com

|

|

|

Cheval de Troie - Confusion entre vecteur et parasite

Cheval de Troie - Confusion totale entre vecteur et parasite - Un cheval de Troie n'est pas un parasite. S'il s'agit d'un parasite, ce n'est pas un cheval de Troie.

|

||

|---|---|---|

Cheval de Troie - Faute universelle d'utilisation du terme

Cheval de Troie - Faute universelle d'utilisation du terme

Cheval de Troie désigne l'agent logiciel vecteur d'une Charge active (un virus, un malware, Phishing, Spyware, Keylogger, Ver, Malware, Rogue, Déni de service, Deni de service, SmartScreen, Spoofing, Spam, Antivirus, Man in the Middle, Pup, Heuristique, Hacker, Virus, etc. …). Un Cheval de Troie est un programme utilisé comme véhicule pour introduire dans un dispositif un à plusieurs autres programmes, généralement des parasites, cachés à l'intérieur du premier.

Un virus ne se propage pas par l'usage d'un Cheval de Troie. Ce qui caractérise un virus est sa capacité à s'auto-répliquer et sauter d'un organisme à un autre (d'un ordinateur à un autre), sans aucune aide extérieure, sinon ce n'est pas un virus mais une malveillance de l'une des innombrables classes de malveillances.

Cette dichotomie complète et absolue entre le véhicule et le parasite caractérise les chevaux de Troie. Le cheval de Troie est un moyen pour lancer une attaque, il n'est pas l'attaque en elle-même : il la précède.

- De très nombreux petits logiciels gratuits (freewares) intéressants, donc souvent téléchargés, sont modifiés, par des cybercriminels, à l'insu des auteurs de ces logiciels, pour y lier, de manière invisible (par un mécanisme appelé Binder), un parasite. Plus rarement, le cybercriminel développe à dessein un logiciel qui va servir de véhicule. Les KeyGen, les CoDecs, les technologies Java, SilverLight, Flash, les photos et vidéos pornographiques prétendant nécessiter un codec particulier pour être ouvertes, les gestionnaires de téléchargements (downloader) totalement inutiles mais prétendant accélérer un téléchargement et/ou s'assurer que celui-ci s'est bien passé, etc. ... sont très largement utilisés en tant que véhicule (cheval de Troie) de malveillances.

- Ces chevaux de Troie sont ensuite mis en téléchargement sur des sites opérés par les cybercriminels, maîtrisant parfaitement l'optimisation du référencement dans les moteurs de recherche (SEO (Search Engine Optimisation)). Par exemple, lors d'une recherche avec un moteur de recherche, comme le moteur Google, la version transformée en Cheval de Troie apparaîtra avant la version légitime sur le site de son auteur. Les internautes, ne lisant plus rien, cliqueront sur le premier lien venu !

- Un mécanisme appelé dropper lâche et installe le parasite tandis que le logiciel téléchargé par l'utilisateur s'installe.

Le logiciel utilisé pour y cacher la malveillance est le Cheval de Troie, le véhicule, rien d'autre.

Le parasite lâché est la charge utile et peut appartenir à n'importe quelle classe de parasites (backdoor, spyware, keylogger, adware, zombificateur, crapware, scareware, rogue, etc. ...).

Cheval de Troie ou pas Cheval de Troie : exemple avec un backdoor

Un backdoor n'est pas un cheval de Troie, c'est un backdoor (une porte dérobée) qu'un pare-feu bien installé maintiendra fermé ou, à tout le moins, vous signalera et vous demandera quoi faire). Pour le faire pénétrer dans les ordinateurs :

- Le backdoor peut être déployé en utilisant un véhicule quelconque que l'utilisateur télécharge depuis un site inconnu (ne jamais rien télécharger ailleurs que depuis le site officiel de l'auteur du logiciel). Ce véhicule est le cheval de Troie et, lors de son installation, le logiciel véhicule est installé ainsi qu'un second logiciel, caché dans le premier, mais dont l'activité est totalement indépendante du premier. Le premier est le cheval de Troie et le second est le backdoor (de préférence sous forme de quelque chose d'actif en permanence et d'apparence anodine ou n'éveillant pas de soupçon, tel qu'un service de Windows ouvrant une porte, ou un CoDec, ou une technologie modifiée, ou un pseudo service de surveillance des mises à jour des programmes et pilotes, etc. ...). L'élimination du backdoor, par un scanner antivirus/antimalwares, laisse le logiciel légitime poursuivre son fonctionnement.

- Le backdoor peut être déployé directement, par exemple sous forme d'un CoDec piégé ou d'un service piégé de surveillance des mises à jour des programmes et pilotes, etc. ... C'est le backdoor et il n'y a pas d'usage de cheval de Troie.

Note : on peut comprendre que les backdoors soient assimilés à des Chevaux de Troie (Trojans) par une vague analogie avec l'ouverture des portes de Troie par les Grecs, après pénétration dans la ville de Troie, mais il y a eu, là aussi, usage préalable d'un véhicule (le Cheval de Troie (Trojans)).

Le Cheval de Troie n'est pas le parasite.

La charge utile lâchée n'est pas le cheval de Troie, mais est le parasite.

S'il n'y a pas de véhicule, on ne parle pas de cheval de Troie.

Les deux (le Cheval de Troie et la charge utile) poursuivent leurs activités (leur vie) séparément. Si le Cheval de Troie est désinstallé, la charge utile (le parasite) poursuit son travail et inversement.

Cheval de Troie - Les outils de la transformation d'un logiciel en cheval de Troie

Cheval de Troie - Les outils de la transformation d'un logiciel en cheval de Troie

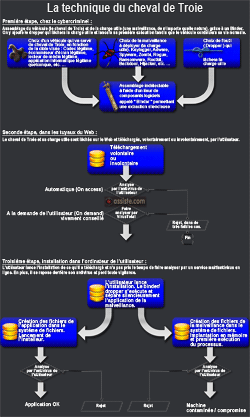

Deux outils (deux mécanismes), totalement appairés, sont utilisés :

Le Binder :

Un mécanisme est utilisé pour lier le logiciel qui va servir de véhicule à une " charge utile " (" payload ") : Le Binder. Ce mécanisme fabrique un mono fichier exécutable contenant :

- Le véhicule

- La malveillance

- Le mécanisme qui servira à les délier et lâcher la charge utile.

Le Binder permet de lier les trois, silencieusement (de manière chiffrée, indétectable).

Le Dropper :

Un mécanisme, ajouté au véhicule et à la malveillance, va s'exécuter lorsque l'utilisateur va lancer pour la première fois le programme qu'il a téléchargé. Ce mécanisme, le Dropper, véritable miroir du Binder, va délier silencieusement le véhicule et la charge utile (lâcher la charge utile) et lancer les installations du véhicule et de la charge utile. Lui-même va s'autodétruire.

Fonctionnement de la mécanique des Chevaux de Troie :

La distinction est aisée entre véritable Cheval de Troie et droppers purs qui, eux, sont des programmes développés spécialement par un cybercriminel pour servir de véhicule exclusif à une cybercriminalité exclusive. Le vrai Cheval de Troie existe par lui-même et a une activité légitime, mais est modifié par un cybercriminel pour en faire le vecteur de propagation d'une infection d'un système informatique cible.

10.01.2013 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour de notre article antérieur (versions 1997-2007)

|

|

|