Assiste News Dossiers Encyclopédie Comment Logithèque Alternathèque Crapthèque Outils Forum Boutique ? W TDF

Assiste.com

|

|

|

CAMP (Content-Agnostic Malware Protection)

CAMP (Content-Agnostic Malware Protection) - Ces technologies permettraient d'arrêter 99% des malwares durant la navigation.

CAMP (Content-Agnostic Malware Protection)

CAMP (Content-Agnostic Malware Protection)

CAMP (Content-Agnostic Malware Protection) sont des technologies actuellement développées par Microsoft et Google et dont on ne sait pas grand chose. Elles permettraient d'arrêter 99% des malwares lors de la navigation en empêchant l'utilisateur de cliquer sur un lien conduisant à une attaque.

CAMP serait exécuté pour partie côté serveur et, pour partie, côté client (l'utilisateur). La partie client est intégrée aux technologies actuelles de protection de la navigation : Microsoft SmartScreen pour Microsoft et Google Safe Browsing pour Google (au 17.12.2013, cela semble n'être implémenté, pour l'instant, que dans l'implémentation de Safe Browsing dans Chrome, pas dans l'implémentation dans Safari et Firefox - cela semble également limité à un échantillon d'utilisateurs et donc être encore en phase de tests).

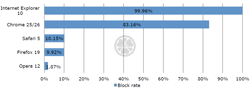

Effet de CAMP (Content-Agnostic Malware Protection) selon NSS Labs en mai 2013

Les valeurs les plus élevées sont les meilleures

Seuls Chrome et Internet Explorer testent ces technologies pour l'instant.

Les % indiqueraient le taux de malwares bloqués.

Note : Les résultats d'Internet Explorer sont identiques à ceux de Chrome à 0,1% près. La différence vient de l'adjonction, par Microsoft, d'un module de Web-Réputation, ce qui peut conduire à de nombreux faux positifs.

Google et Microsoft sont en concurrence et développent deux projets aux résultats assez proches. Il est impératif, dans l'avenir, d'offrir la navigation la plus sûre pour drainer des utilisateurs des moteurs de recherche (Bing et Google). C'est là que se situe, essentiellement, la manne financière, exprimée en milliards de US$, des revenus publicitaires.

Microsoft, à la traîne de Google (Google est, de très loin, la plus importante régie publicitaire du monde, toutes les autres ne se partagent que des miettes), a tenté d'attaquer selon deux axes :

- Discréditer Google (Microsoft à développé un site anti-google et l'expression " Arrêter de vous faire engoogler ") - une stratégie qui a fait Flop (qui en a entendu parler ? Où est-ce que ça en est ? Qu'est-ce que ça a donné ?)

- Se présenter comme quelqu'un qui lave plus blanc que blanc. Microsoft a été considéré comme une société ayant une culture du trou de sécurité depuis sa création, Internet Explorer a été considéré comme un générateur de failles de sécurité, la technologie ActiveX comme un générateur de failles de sécurité en flux continu, Etc. ... Microsoft développe diverses approches comme le comportement crispant d'Internet Explorer, sous prétexte de protéger l'utilisateur, ou cette publicité ridicule sur le fait de pré-cocher le bit DNT (Do Not Track - une idée géniale de Mozilla, pour Firefox, en cours de normalisation, mais qui ne fonctionne pas et ne fonctionnera probablement jamais puisque basé sur la confiance).

Google, qui agit, fait de la croissance externe et achète VirusTotal le 07 septembre 2012.

La technologie CAMP de l'un et de l'autre utilise des listes de signatures : les signatures sont les condensats (hashcode) de type MD5, SHA-1 ou SHA-256 des fichiers, analysés probablement par des batteries d'antivirus et d'anti-malwares. C'est là que l'on comprend la stratégie de rachat de VirusTotal, ce services multi-antivirus / multi-anti-malwares, par Google, ce qui lui donne accès à une immense base de données de condensats, constituée depuis plusieurs années.

Mais les capacités des cybercriminels à faire muter très rapidement les serveurs de malwares et le code binaire des malwares rendent l'usage des listes noires de condensats malaisées. Ces listes noires s'étendent sans fin. Il en est de même des listes interminables de condensats des exécutables sains. Il n'est plus possible de les télécharger dans les machines des utilisateurs. On voit là s'ouvrir l'une des raisons qui vont nous être assénées pour migrer vers les Clouds, avec perte de nos programmes et de nos données (et, en arrière plan, comme l'ont mis sur la place publique les révélations feuilletonnées de Snowden, bien que nous nous en doutions depuis des années, la volonté de la NSA de casser absolument tous les codes de chiffrement, d'une manière ou d'une autre).

Quant aux exécutables ne figurant dans aucune de ces deux listes, des analyses des caractéristiques de l'exécutable doivent être exécutées. Pour se faire, CAMP doit extraire le maximum d'informations du lien cliqué, en particulier car les cybercriminels utilisent moult techniques pour camoufler le binaire et empêcher son analyse. Comme cette analyse doit se faire avant d'autoriser ou d'interdire à l'utilisateur de télécharger l'objet, cette analyse doit se faire sur un serveur de Microsoft ou de Google, par l'usage de machines virtuelles.

Enfin, surveiller tous les binaires que tente d'utiliser chaque internaute représente un pur bonheur pour un espion comme Google ou Microsoft, qui refilent ensuite toutes ces informations à la NSA. Non seulement on sait quels sont les programmes installés dans la maichine mais on sait, d"sormais, quelles sont les intentions de chaque internaute, même si l'installation du binaire est abandonnée. Comment savoir sur quoi on clique sans avoir à venir le lire dans nos machines ! Fi de tous les pare-feu et de toutes nos préventions. La vie privée est un concept archaïque (ou un problème de vieux cons, comme pose la question Jean-Marc Manach).

En matière de protection de la vie privée, CAMP pose les mêmes problèmes, accentués, que les dispositifs natifs Microsoft SmartScreen et Google Safe Browsing (ainsi que tous les autres dispositifs additionnels de cette nature).Enfin, est-ce que l'industrie des antivirus et des anti-malwares est touchée par CAMP. Non, à mon sens, car CAMP s'appuie sur les résultats des antivirus (les bases de données de VirusTotal, par exemple). Ensuite CAMP ne concerne que la navigation Internet : il y a bien d'autres moyens de pénétration dans un ordinateur.

Contre-mesures

Contre-mesures

Références

Références

Ressources

Ressources

CAMP (Content-Agnostic Malware Protection) - Moheeb Abu Rajab, Lucas Ballard, Noé Lutz, Panayiotis Mavrommatis, Niels Provos - Google Inc.09.04.2013 - Computerworld - CAMP for Chrome catches 99% of malware, Google says

13.05.2013 - NSS Labs - 2013 CAR Browser Socially Engineered Malware (pdf - 719.12 K)

14.05.2013 - Infoworld - Internet Explorer 10 beats Chrome and Firefox at blocking malware downloads

Requêtes similaires

Requêtes similaires

18.05.2013 - 00h00 - Paris - (Assiste - Pierre Pinard) - Initial

|

|

|