Assiste.com

Botnet Windigo

Botnet Windigo : réseau de millions d'ordinateurs compromis et regroupés sous le commandement d'un pirate qui exploite la somme des puissances.

cr 01.04.2012 r+ 21.08.2020 r- 16.02.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Encyclopédie |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

| Sommaire (montrer / masquer) |

|---|

Rappel :

Les réseaux criminels de « calcul distribué » s'appellent des « botnets » (réseaux de « bots » (« robots »)) et chaque appareil (ordinateur) dans le réseau est appelé « zombies ». Les « zombies » sont des ordinateurs individuels utilisés frauduleusement, squattés à l'insu de leurs propriétaires. Un « botnet » peut être constitué de plus d'un million d'ordinateurs zombifiés.

Voir les articles :

Cette attaque fait, simultanément, deux types de victimes :

Les administrateurs et opérateurs de serveurs Web sous Linux/Unix, dont les serveurs sont compromis.

Les utilisateurs finaux sous Windows, les internautes, visitant les sites hébergés sur ces serveurs compromis.

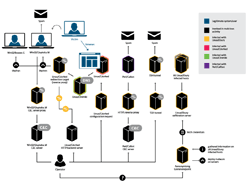

La découverte du botnetWindigo a été annoncée le 18.03.2014 par Eset (fournisseur d'antivirus et de solutions de sécurité). Eset a travaillé en équipe avec le Cern (Centre Européen de Recherches Nucléaires) et le CERT-Bund (Computer Emergency Response Team - Organisation fédérale allemande). Le botnetWindigo, au moment de sa découverte (21 février 2014 - publication de l'analyse d'un malware côté serveur, Linux/Ebury, maintenant ouverte une porte dérobée (backdoor)), compromettait plus de 25 000 serveurs Web ! Des milliers d'administrateurs ont été avertis. Au 18.03.2014, le botnetWindigo compromet encore 10.000 serveurs, selon Eset.

Ces serveurs, tous sous Linux, hébergent des dizaines de milliers de sites Web que des centaines de millions d'internautes visitent (500 millions par jour).

Pour donner la mesure du risque, environ 60% de tous les serveurs du monde sont sous Linux (classiquement : LAMP (Linux-Apache-MySQL-PHP)).

Windigo est suffisamment sophistiqué pour être resté plus de deux ans et demi totalement inaperçu de la communauté de la sécurité.

Les cybercriminels ont trouvé une faille dans le protocole sécurisé OpenSSH d'OpenBSD, utilisé également sous Linux, freeBSD, OS X, et même Windows avec Perl tournant sous Cygwin, et l'exploitent depuis trois ans (depuis septembre 2011), piégeant tous les visiteurs mal protégés ou dont les correctifs connus aux failles de sécurité n'ont pas été appliqués (pas de mise à jour effectuée, telle que Windows Update dans le monde Windows !).

Le malware « Cdorked », trouvé en 2013 sur les serveurs Web Apache, ne serait qu'une partie d'un botnet baptisé « Windigo ».

Tous les visiteurs de ces sites sont ciblés, qu'ils soient sous Windows, Linux, Mac ou iPhone, mais seuls les utilisateurs sous Windows sont des victimes d'une compromission de leur machine (par un Drive by Download ou un mécanisme publicitaire trompeur).

Les visiteurs sous Windows des sites sur ces serveurs sont scannés avec un outil de type Scanner de failles (outils détecteurs de failles de sécurité, aussi bien utilisés en sécurité informatique qu'en attaque de systèmes informatiques) et, dès qu'une faille est trouvée, un exploit est lancé (exploitation de la faille de sécurité trouvée, permettant, par exemple, de zombifier le PC compromis ou de voler tous les identifiants et tous les mots de passe, dont sur les comptes financiers, etc.). Les malwares Windows, selon la terminologie Eset, sont Win32/Glupteba.M ou Win32/Boaxxe.G. Lire : Sans pare-feu, moins de 4 minutes pour survivre.

Les visiteurs sous Mac OS X sont gratifiés de publicités pour des sites de rencontres (soit que ces sites appartiennent aux cybercriminels, ce genre de sites étant une mine d'or en termes de tracking et de profiling, revendus à qui paye, y compris polices, sectes, officines gouvernementales, etc. (il suffit de voir les publicités déversées sur les chaînes de télévision par ces « services gratuits » et de se demander d'où vient l'argent), soit que ces sites de rencontres rémunèrent les cybercriminels pour chaque nouvel inscrit grâce à leurs « services »).

Gratuit ? Rien n'est gratuit, sur le Web :

Lorsque le produit est gratuit, c'est que vous êtes le produit.

Lorsque le service est gratuit, c'est que vous êtes le service.Les utilisateurs d'iPhone sont redirigés vers des contenus pornographiques. Là aussi, soit les sites pornographiques appartiennent aux cybercriminels, soit ils rémunèrent les cybercriminels).

D'autre part, les 500 millions de visiteurs par jour, de ces sites hébergés sur les serveurs compromis, sont redirigés vers des contenus malicieux.

Enfin, avec son infrastructure de machines compromises formant un botnet, les cybercriminels, au plus fort du botnet, envoyaient 35 millions de spams par jour (on est tout de même loin des 30 milliards de spams par jour du BotNet Rustock).

Le nom « Windigo », donné à cette attaque, provient du nom d'une créature surnaturelle, le Wendigo (parfois orthographié Windigo), maléfique et cannibale, faisant partie de la mythologie des Algonquiens (un ensemble de peubles indiens d'Amérique, de souche commune, d'Amérique du Nord et du Canada, dont les Algonquins, les Cheyennes et les Cris (Cree)). Buffy Sainte-Marie, universitaire indienne Cree, chanteuse et militante activiste sociale, auteur, entre autre, du célèbre Bury My Heart at Wounded Knee et de l'universellement connu, repris, et hymne des mouvements pour la paix Universal Soldier, chante Wendigo.

Buffy Sainte-Marie

Le document et les outils « Opération Windigo » (lien ci-dessous) concernent tous les administrateurs de serveurs sous Linux, freeBSD, OS X, et même Windows avec Perl tournant sous Cygwin.

Indicateurs de compromission

Décontamination

Prévention

Hash des diverses versions des fichiers de malware identifiés :

Linux/Ebury (backdoor OpenSSH (porte dérobée OpenSSH) Credential stealing - Spyware - vol d'identifiants et mots de passe)

Linux/Cdorked (backdoor http (porte dérobée http) fraudes, mécanismes publicitaires et publicités frauduleuses - Exemple) (Drive by Download) (redirection de trafic Web avec utilisation d'un serveur DNS modifié utilisant le logiciel TinyDNS plutôt que BIND)

Win32/Boaxxe.G (fraudes, mécanismes publicitaires et publicités frauduleuses - Exemple)

Win32/Glupteba.M (robot spammeur - exemple de spam de phishing)

Perl/Calfbot (robot spammeur - exemple de spam de phishing)

Linux/Onimiki

Opération Windigo - un document pdf Eset de 69 pages avec outils de détection et de décontamination