Assiste.com

Anti-trojan

Anti-trojan - logiciel de sécurité d'Andreas Haak, l'auteur d'A² (A-Squared) qui deviendra Emsisoft Anti-Malwares (n'existe plus - Archives d'Assiste.com)

cr 01.01.1999 r+ 23.08.2020 r- 22.02.2024 Pierre Pinard. (Alertes et avis de sécurité au jour le jour)

Dossier (collection) : Logiciels (logithèque) |

|---|

| Introduction Liste Malwarebytes et Kaspersky ou Emsisoft (incluant Bitdefender) |

Identité (montrer / masquer)

| Sommaire (montrer / masquer) |

|---|

Anti-trojan est un des tout premiers logiciels d'Andreas Haak (pseudo, à l'époque - début années 2000 : DrSeltsam) et un des tout premiers logiciels s'attaquant aux autres formes de malwares que les virus (seuls les antivirus existaient à l'époque).

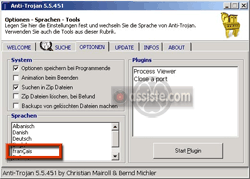

Il fut un bon anti-trojans mais est abandonné depuis 2002 (annonce en juin 2001). La société Emsisoft vient de se créer (et utilise le domaine anti-trojan.net). La dernière version de ce produit est Anti-Trojan 5.5, signée non plus d'Andreas Haak mais de Christian Mairoll & Bernd Michler. Christian Mairoll est le fondateur d'Emsisoft.

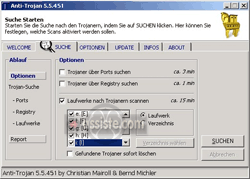

Anti-Trojan 5.5 était un scanner anti-trojans puissant (à l'époque). Il comprenait 3 méthodes de scan : scan des ports, scan du registre et scan du disque. Étaient incluses plus de 7000 signatures de trojans (contre plus de 120.000 en 2004 pour PestPatrol). Anti-trojan ne connaissait toutefois pas du tout le temps réel, la protection contre les injections etc. ...

Ce logiciel sera remplacé par A² (A2, A Squared) qui était déjà en gestation en 2002 (le nom de domaine emsisoft.com, de la société Emsisoft, crée par Christian Mairoll, a été acheté le 17 juillet 2003). A² (A2, A Squared) commence par reprendre Anti-trojan, Ants et Yaw - Yet Another Warner et est, lui-même, remplacé par Emsisoft Anti-Malware.

Andreas Haak, qui n'est pas le premier venu dans le monde de la sécurité informatique, avait commencé avec l'écriture d'Anti-Trojan, Ants et Yaw, ainsi que d'un leak test (outil de test de fuite de données) capable de tuer tous les pare-feu.

Devant le succès d'Anti-Trojan à l'époque, dont le très important nombre d'installations perdurait longtemps après son abandon, nous avions été amenés à l'introduire dans la Crapthèque pour inciter les utilisateurs à l'abandonner.

Anti-trojan V 5.5; Andreas Haak; Christian-Mairoll; Bernd-Michler; Précurseur d'A² puis d'Emsisoft Anti-Malware

Anti-trojan V 5.5; Andreas Haak; Christian-Mairoll; Bernd-Michler; Précurseur d'A² puis d'Emsisoft Anti-Malware

Anti-trojan V 5.5; Andreas Haak; Christian-Mairoll; Bernd-Michler; Précurseur d'A² puis d'Emsisoft Anti-Malware

| Annonce |

La société Emsisoft est dirigée par Christian Mairoll (dans le nom de cette société, « Emsi » est, tout simplement, la prononciation anglaise des initiales de son fondateur : « MC »).

Le site Emsisoft est créé le 17.07.2003. La société Emsisoft est créée en réunissant des personnes passionnées par les logiciels de lutte contre les malveillances sur le Web et qui avaient déjà plusieurs années d'expérience approfondie dans ce domaine.

Parmi les personnes qui démarrent la société Emsisoft se trouve Andreas Haak (aka Dr. Seltsam) qui est connu de longue date dans le milieu de la sécurité (il fut l'auteur de certains des tout premiers et célèbres logiciels dans le domaine de la sécurité informatique avec Anti-Trojan (dernière version en 2003), ANTS (dernière version en 2002) et YAW (dernière version le 26.12.2003). Andreas Haak est également l'auteur du célèbre a-squared Anti-Malware (a² ou A2) dont la première version est sortie le 10 décembre 2003 (et que nous avons tant aimé). Emsisoft Anti-Malware est le successeur d'a² dont il prend la suite et lui ajoute un comportement antivirus en plus de sa fonction antispywares.

Pour les plus attentifs (et anciens) d'entre nous, on remarquera avec une certaine émotion que les produits d'Emsisoft continuent de s'appeler a2 (les fichiers exécutables d'Emsisoft Anti-Malware s'appellent encore, en 2016, a2cmd.exe; a2emergencykit.exe; a2engine.dll; a2framework.dll; a2update.dll; etc.)

| Annonce |

↑ [01] [Composants.xlsx]Feuil1!$I$754

Dossier (collection) : Logithèques |

|---|

Logithèque |

N'existe plus

N'existe plus